A história por trás OPSWAT Solução líder em análise de malware da

A necessidade de Caixas de areia mais inteligentes

À medida que as ciberameaças se tornam mais sofisticadas, as medidas de segurança tradicionais, como as soluções antivírus, têm tido cada vez mais dificuldade em acompanhar o ritmo. Os autores de malware adaptaram-se, utilizando técnicas avançadas de ofuscação, medidas anti-sandboxing e tácticas de malware sem ficheiros, concebidas para evitar a deteção. Os primeiros sistemas de análise de malware baseavam-se em API hooking básico ou na monitorização do kernel para capturar comportamentos, mas estas abordagens eram frequentemente detectáveis por malware sofisticado, permitindo-lhe esconder a sua verdadeira natureza.

Com o aumento do ransomware, das explorações de dia zero e das APTs (ameaças persistentes avançadas), as organizações precisam de soluções muito mais abrangentes para detetar, analisar e mitigar essas ameaças antes que elas causem estragos em seus ambientes. É aqui que o sandboxing - o processo de execução de ficheiros ou programas suspeitos em ambientes isolados para observar o seu comportamento - desempenha um papel fundamental na análise automatizada de malware.

Mas à medida que as ameaças evoluíram, o mesmo aconteceu com as tecnologias de sandboxing. Do simples API hooking à virtualização, análise híbrida e agora emulação, as caixas de areia tornaram-se ferramentas essenciais para a deteção de malware moderno. Vamos explorar os principais marcos na evolução das tecnologias de cofres de areia e explicar como os cofres de areia modernos lidam com as ameaças cada vez mais evasivas da atualidade.

O que é um Sandbox?

Uma sandbox é um ambiente seguro e isolado utilizado para testar ficheiros suspeitos através de análise dinâmica (observação do comportamento de programas em tempo real, executando-os ou simulando-os) para identificar potenciais ameaças. Isto permite que os profissionais de segurança detectem quaisquer acções prejudiciais que o ficheiro possa tentar, como o acesso não autorizado a dados, a propagação para outras partes do sistema ou a exploração de vulnerabilidades.

Ao simular vários cenários do mundo real dentro da caixa de areia - tais como comunicações de rede típicas ou interações do utilizador - as equipas de segurança podem obter informações sobre a forma como o malware pode atuar num ambiente real. Este isolamento garante que, mesmo que o software seja malicioso, permanece contido no ambiente da caixa de areia, mantendo o sistema e a rede mais amplos a salvo de infecções.

As sandboxes modernas utilizam uma combinação de análise dinâmica e estática (examinando a estrutura do código sem execução) para identificar melhor o malware, incluindo ameaças novas ou nunca antes vistas. São especialmente eficazes na identificação de malware polimórfico que altera o seu aspeto para evitar a deteção ou de ameaças que utilizam tácticas de execução diferida. As caixas de areia são normalmente integradas em soluções avançadas de cibersegurança, como firewalls de próxima geração, gateways de correio eletrónico seguros e plataformas de proteção de terminais, proporcionando uma camada adicional de segurança contra ameaças sofisticadas.

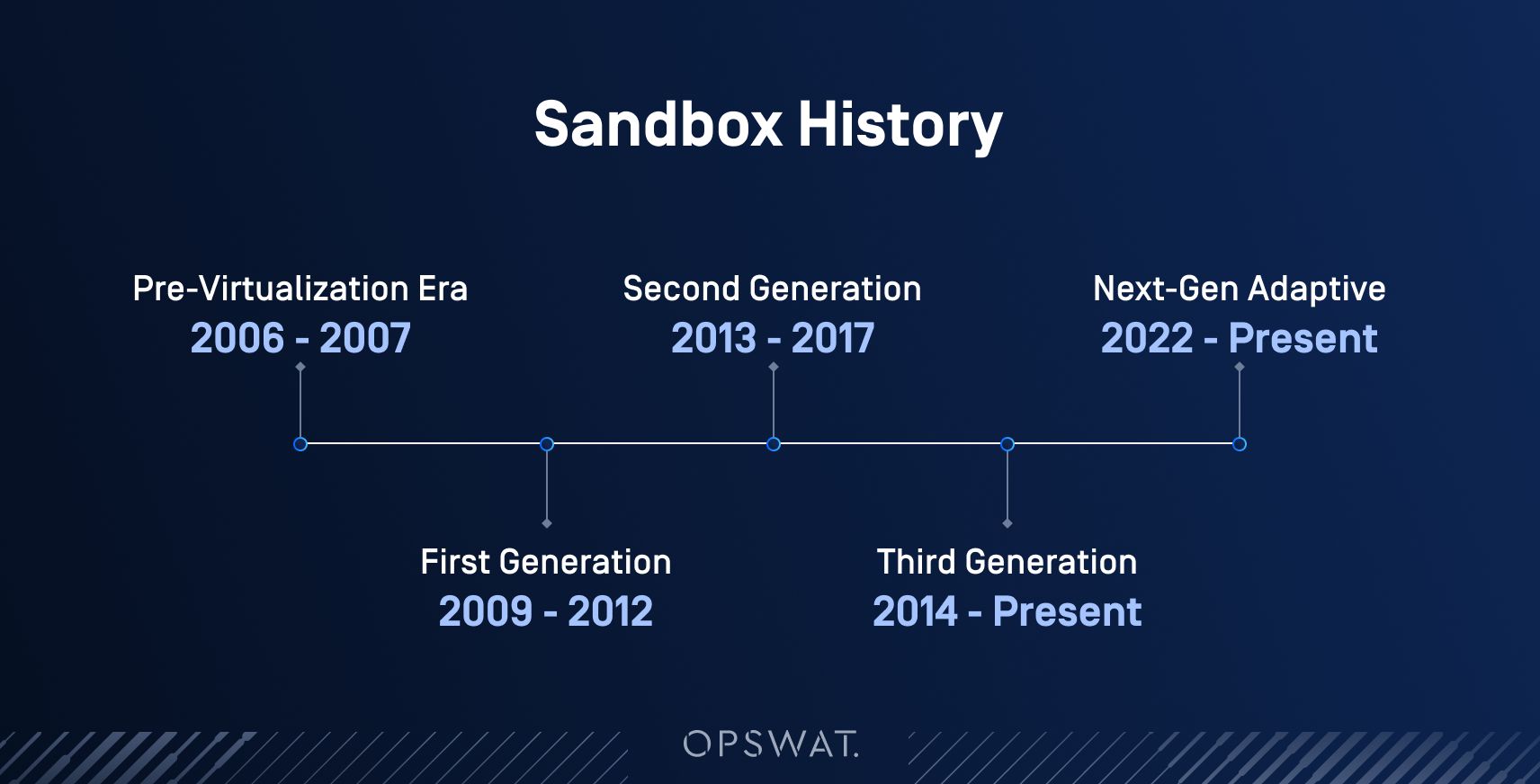

Como o Sandboxing evoluiu ao longo do tempo

2006: API Hooking Sandboxes iniciais

- Tecnologia: Introduziu o modo de utilizador API hooking para capturar o comportamento do malware diretamente no sistema anfitrião. No entanto, estas sandboxes não tinham o isolamento adequado, deixando o ponto final vulnerável.

2007: Académico inicial Sandbox Projectos

- Tecnologia: Semelhante às sandboxes API, estes projectos centraram-se na investigação académica, mas não tinham isolamento, o que os tornava susceptíveis de serem contornados por malware.

Vendedores dignos de nota:

Sunbelt Software, Projectos académicos

2009: Introdução de Sandboxes baseadas em virtualização

- Tecnologia: Esta era introduziu a virtualização total do sistema, permitindo que o malware fosse executado em máquinas virtuais isoladas. Isto proporcionou uma análise mais segura ao conter totalmente o malware.

2010: Sandboxes comerciais baseadas em virtualização

- Tecnologia: Introduziu ambientes de execução em vários estágios usando virtualização para detetar ameaças persistentes avançadas (APTs), indo além dos mecanismos de deteção tradicionais.

Vendedores dignos de nota:

Fundação Cuckoo, FireEye

2012: Sandboxes de virtualização baseadas em dispositivos

- Tecnologia: Focada em sandboxes baseadas em aparelhos locais para ambientes de alta segurança, oferecendo isolamento total e análise comportamental rica, ideal para redes com air-gap.

2013: Análise híbrida

- Tecnologia: Combina análise de código estático com execução dinâmica, incorporando despejos de memória para fornecer informações forenses mais profundas, especialmente para malware evasivo.

Vendedores dignos de nota:

FireEye, Joe Security, Payload Security (mais tarde adquirida pela CrowdStrike)

2014: Sandboxing baseado em hipervisor

- Tecnologia: Estas sandboxes analisaram o malware ao nível do hipervisor, evitando API hooking e fornecendo visibilidade ao nível do kernel, ao mesmo tempo que melhoram a invisibilidade contra técnicas anti-sandboxing.

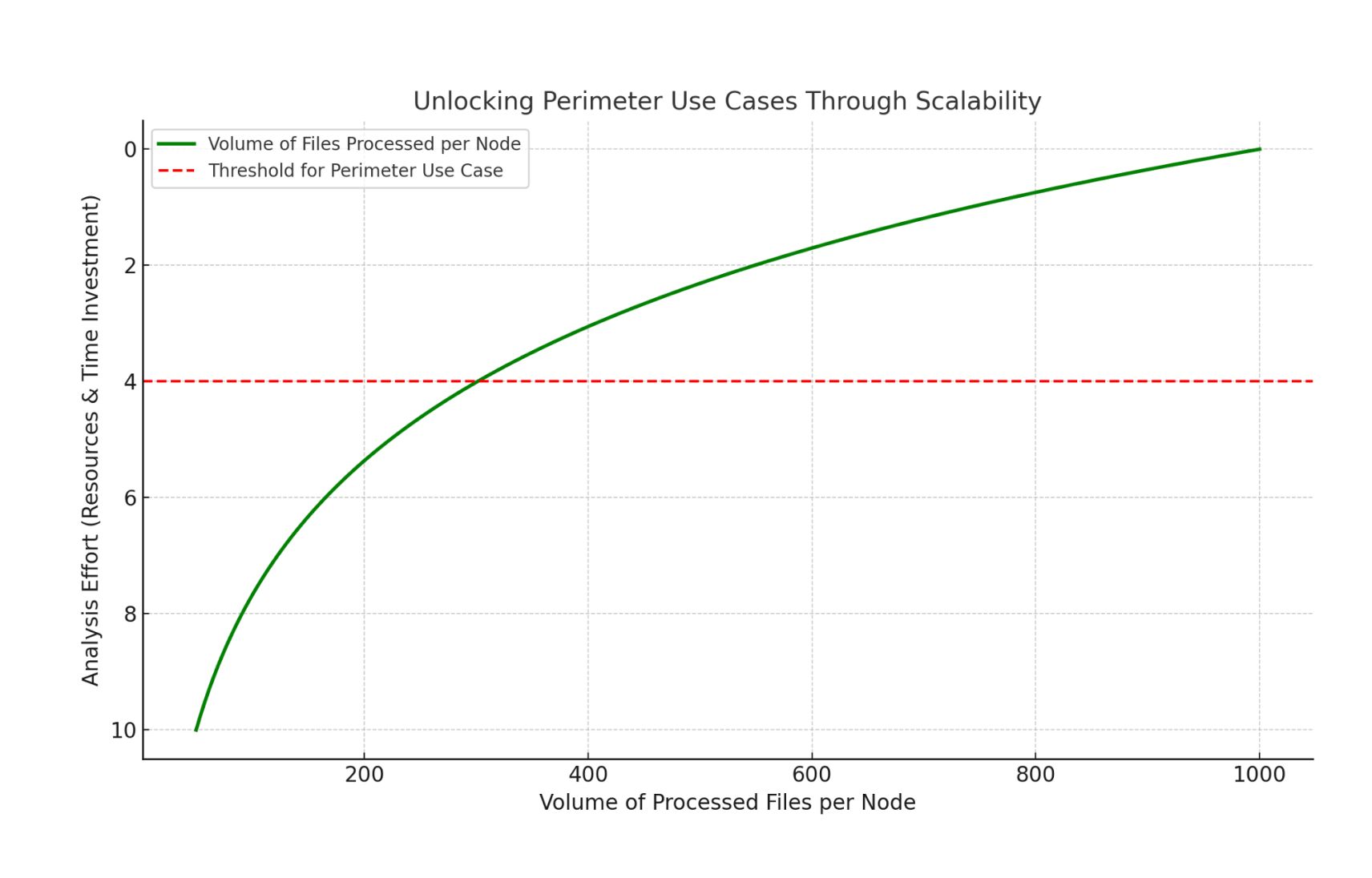

2017-2022: Sandboxing multiplataforma e Cloud

- Tecnologia: Introduziu suporte multiplataforma (por exemplo, Windows, macOS, Linux) e implantações nativas da nuvem, integrando fluxos de trabalho orientados por API para deteção de malware em grande escala.

Vendedores dignos de nota:

VMRay, Joe Security, CrowdStrike

2022: Revestimento de areia Adaptive de próxima geração

- Tecnologia: As sandboxes emergentes estão a evoluir para plataformas abrangentes de deteção de ameaças que combinam informações baseadas em IA, análises estáticas e dinâmicas e motores de reputação. Estas plataformas incluem os seus próprios pipelines de orquestração, fornecendo capacidades de deteção e resposta a ameaças de ponta a ponta.

- Capacidades: Suportando implantações em várias nuvens, eles combinam alto rendimento com a funcionalidade SOAR (Orquestração, Automação e Resposta de Segurança) para automatizar todo o ciclo de vida da deteção.

Vendedores dignos de nota:

OPSWAT

A ascensão da análise híbrida e da emulação

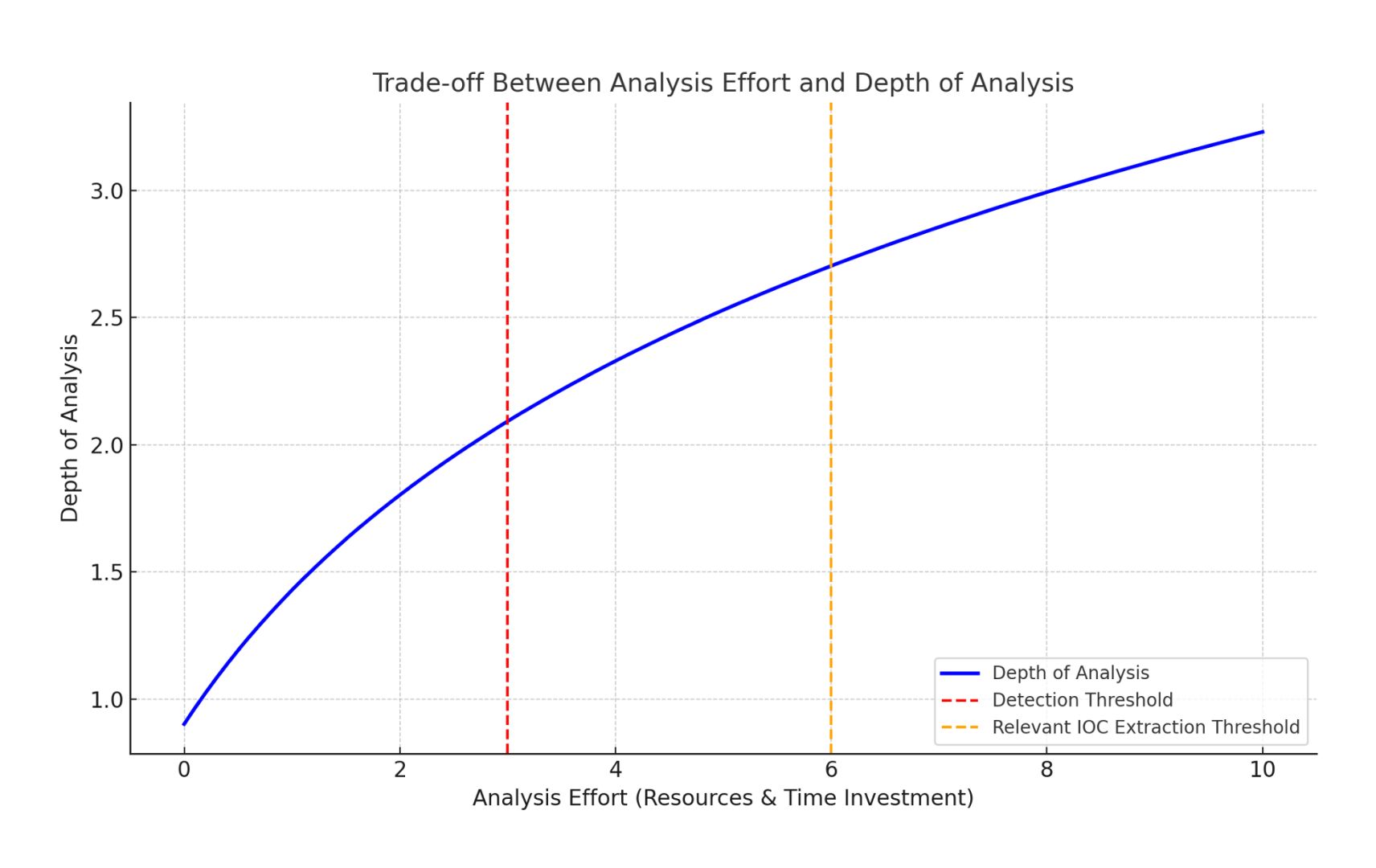

À medida que os autores de malware evoluíram as suas técnicas, tornou-se claro que a análise estática por si só não era suficiente para detetar ameaças modernas. As caixas de areia precisavam de se adaptar a estas tácticas em evolução, e a introdução da análise híbrida foi um passo significativo.

Tanto o VxStream Sandbox como o Joe Sandbox abriram caminho, combinando a execução dinâmica com a análise de memória estática. Esta abordagem híbrida permitiu uma análise mais profunda do malware que tentava ocultar o seu verdadeiro comportamento utilizando técnicas como a encriptação ou a ofuscação. Ao examinar os despejos de memória, as equipas de segurança podem descobrir intenções maliciosas que não seriam visíveis durante a execução normal.

A última tendência em sandboxing é a incorporação da emulação, em que o malware é executado num ambiente totalmente sintético concebido para espelhar o mais possível os sistemas do mundo real. O MetaDefender Adaptive Sandbox daOPSWAT e outras plataformas avançadas estão a utilizar a emulação juntamente com a análise híbrida para lidar com malware sem ficheiros, ameaças residentes na memória e malware que visa especificamente as defesas dos terminais.

Onde estamos hoje: Uma visão geral das soluções modernas de Sandboxing

| Sandbox Tipo | Tecnologia | Implantação | Características principais | Caso de utilização ideal |

| Plataforma de deteção de ameaças Cloud | Análise híbrida, IA e TI | Cloud | API-Análise híbrida e orientada para a integração em plataformas existentes | Proteção de terminais de empresas, deteção em grande escala |

| Baseado em aparelhos Sandbox | Deteção de APT em várias fases | No local | Isolamento total, análise de malware em várias fases | Ambientes com porta de ar ou de alta segurança |

| Baseado em hipervisor Sandbox | Monitorização ao nível do hipervisor | Cloud | Monitorização furtiva, resistente à evasão da caixa de areia | Deteção evasiva de malware, ameaças direcionadas ou avançadas |

| Baseado em emulação Sandbox | Emulação | Cloud | Alto rendimento, suporte offline/air-gap (por exemplo, motor de reputação de URL) | Deteção de empresas em grande escala, infra-estruturas críticas, alta segurança |

Exemplos de casos de utilização

| Caso de utilização | Descrição |

| Infra-estruturas críticas / Air-Gapped | Análise offline para ambientes isolados e seguros em serviços públicos, cuidados de saúde e defesa. |

| Análise automatizada em grande escala | Processamento de malware de alto volume e escalável com tempos de resposta rápidos. |

| Advanced Threat Detection & Ataques direcionados | Identificar ameaças sofisticadas e de longo prazo e ataques personalizados destinados a alvos de elevado valor. |

| Proteção de Endpoint empresariais | Monitorização contínua e deteção de malware em terminais distribuídos. |

| Investigação forense de malware | Engenharia inversa detalhada e análise aprofundada de malware para investigação de segurança. |

| Deteção de ameaças Cloud | Integração perfeita na nuvem para deteção automatizada de ameaças em grande escala. |

Principais conclusões

Para as organizações que pretendem implementar uma análise abrangente de malware, a escolha da área restrita dependerá das suas necessidades específicas, quer se trate da escalabilidade de soluções nativas da nuvem, da segurança de ferramentas baseadas em dispositivos ou da discrição da deteção baseada em hipervisor. Independentemente disso, o sandbox continua a ser uma ferramenta vital tanto para a deteção imediata de malware como para uma análise forense mais profunda. A corrida para superar o malware continua, e as caixas de areia estão a liderar o processo.

O Sandboxing evoluiu para combater o malware cada vez mais evasivo

As primeiras caixas de areia baseavam-se em API hooking básico e na monitorização do kernel, que se revelaram ineficazes contra malware sofisticado. As caixas de areia modernas incorporam análise híbrida e emulação para detetar até mesmo ameaças altamente ofuscadas.

As caixas de areia Adaptive e híbridas são essenciais para a deteção avançada de ameaças

Combinando análise estática e dinâmica, juntamente com emulação e insights orientados por IA, as sandboxes de hoje podem analisar ameaças complexas, como ransomware, explorações de dia zero e ameaças persistentes avançadas, de forma mais eficaz.

As soluções de sandboxing variam consoante as necessidades de implementação

Desde sandboxes locais baseadas em aparelhos para ambientes com air-gap até plataformas nativas da nuvem e orientadas para API para deteção de ameaças em grande escala, as organizações devem selecionar tecnologias de sandboxing que se alinhem com os seus requisitos de segurança específicos.

O futuro do Sandboxing

As tecnologias modernas de sandboxing evoluíram muito para além das suas iterações iniciais, combinando virtualização, análise híbrida e emulação para lidar com ameaças cada vez mais sofisticadas. À medida que os autores de malware continuam a aperfeiçoar as suas tácticas, o próximo passo na evolução da caixa de areia irá provavelmente envolver ainda mais sistemas de deteção e aprendizagem adaptativa alimentados por IA para se manterem à frente da curva.

Experimente esta tecnologia gratuitamente no seu sítio comunitário: www.filescan.io

Jan Miller é um especialista em cibersegurança com mais de uma década de experiência em análise de malware, tecnologias de sandboxing e métodos híbridos de deteção de ameaças. Ele é o fundador da Payload Security, a empresa por trás da VxStream Sandbox, que foi posteriormente adquirida pela CrowdStrike e evoluiu para a Falcon Sandbox. O trabalho inovador de Jan na análise híbrida definiu o padrão para o sandboxing moderno, combinando abordagens estáticas e dinâmicas para a deteção de malware.

Atualmente, trabalha em OPSWAT como Chief Technology Officer, onde se concentra no avanço das tecnologias de "sandboxing" para infra-estruturas críticas e ambientes de alta segurança.