O que é a segurança CI/CD?

A segurança CI/CD é a distribuição de práticas e medidas de segurança ao longo do pipeline de integração contínua e entrega contínua (CI/CD). Centra-se na proteção dos processos automatizados utilizados no desenvolvimento de software para garantir a integridade, segurança e fiabilidade das alterações de código desde o desenvolvimento até à implementação.

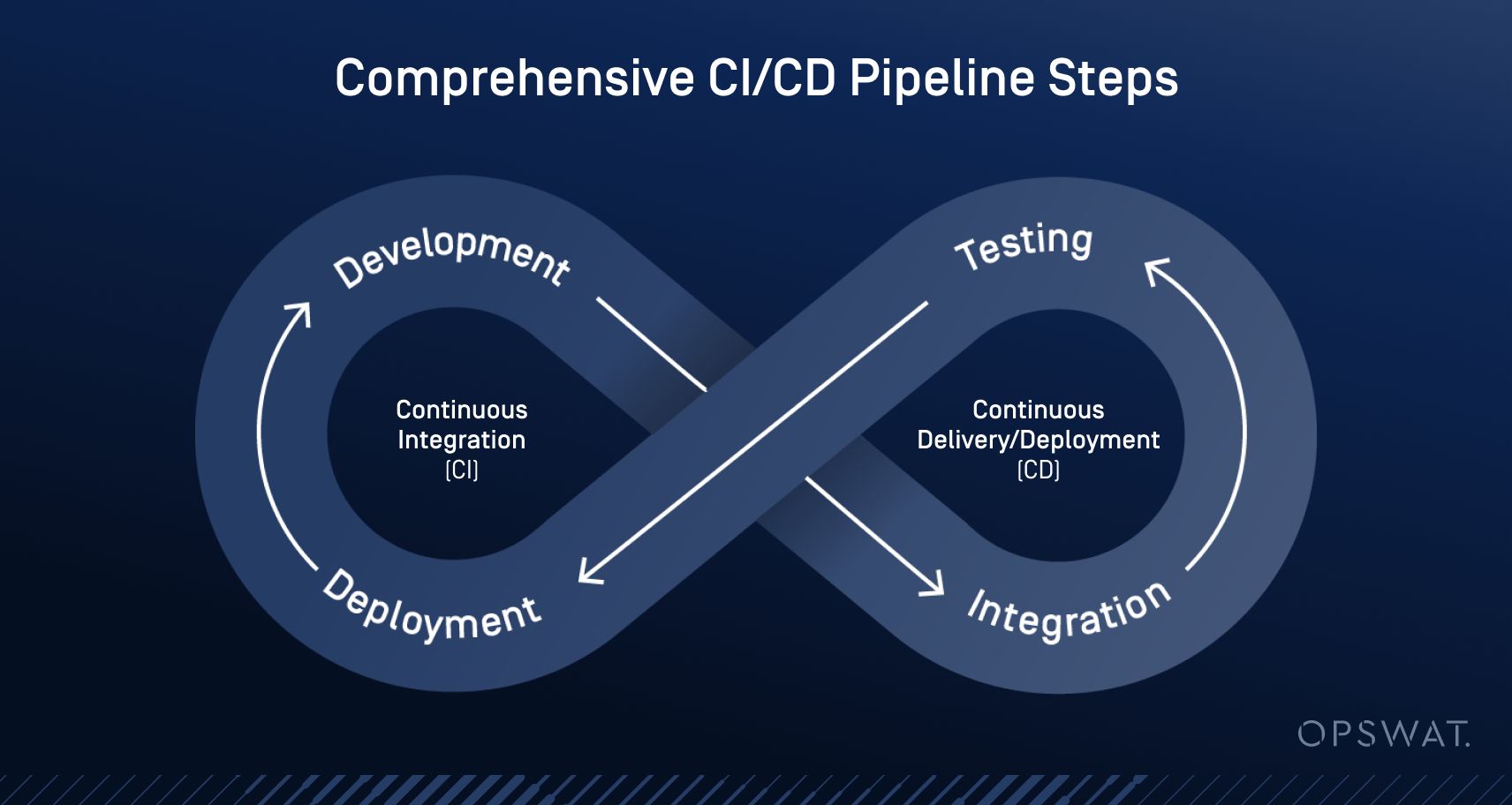

A Integração Contínua (IC) envolve a fusão frequente de código num repositório central e a integração de ferramentas de terceiros para automatizar tarefas de criação de aplicações, como testes, desenvolvimento e gestão de repositórios. A Entrega/Implantação Contínua (CD) alarga este processo, automatizando a implantação dessas alterações na produção ou noutros ambientes.

Quando implementada de forma eficaz, a CI/CD aumenta a velocidade de desenvolvimento, a consistência e a fiabilidade da entrega. Mas sem controlos de segurança adequados, estes pipelines podem introduzir vulnerabilidades, expor dados sensíveis e comprometer a integridade da aplicação.

A segurança eficaz de CI/CD garante que as alterações de código são seguras, o acesso é controlado e todo o ciclo de vida de desenvolvimento de software (SDLC) é protegido contra potenciais ameaças e actividades maliciosas.

Explicação do pipeline CI/CD

O pipeline de CI/CD abrange a integração e a implantação de novo código em uma base de código existente, que pode ser recursos adicionados, melhorias de qualidade de vida ou correções de bugs e segurança. Para a maioria das organizações, um pipeline de CI/CD robusto incluiria a maioria ou todas as etapas a seguir:

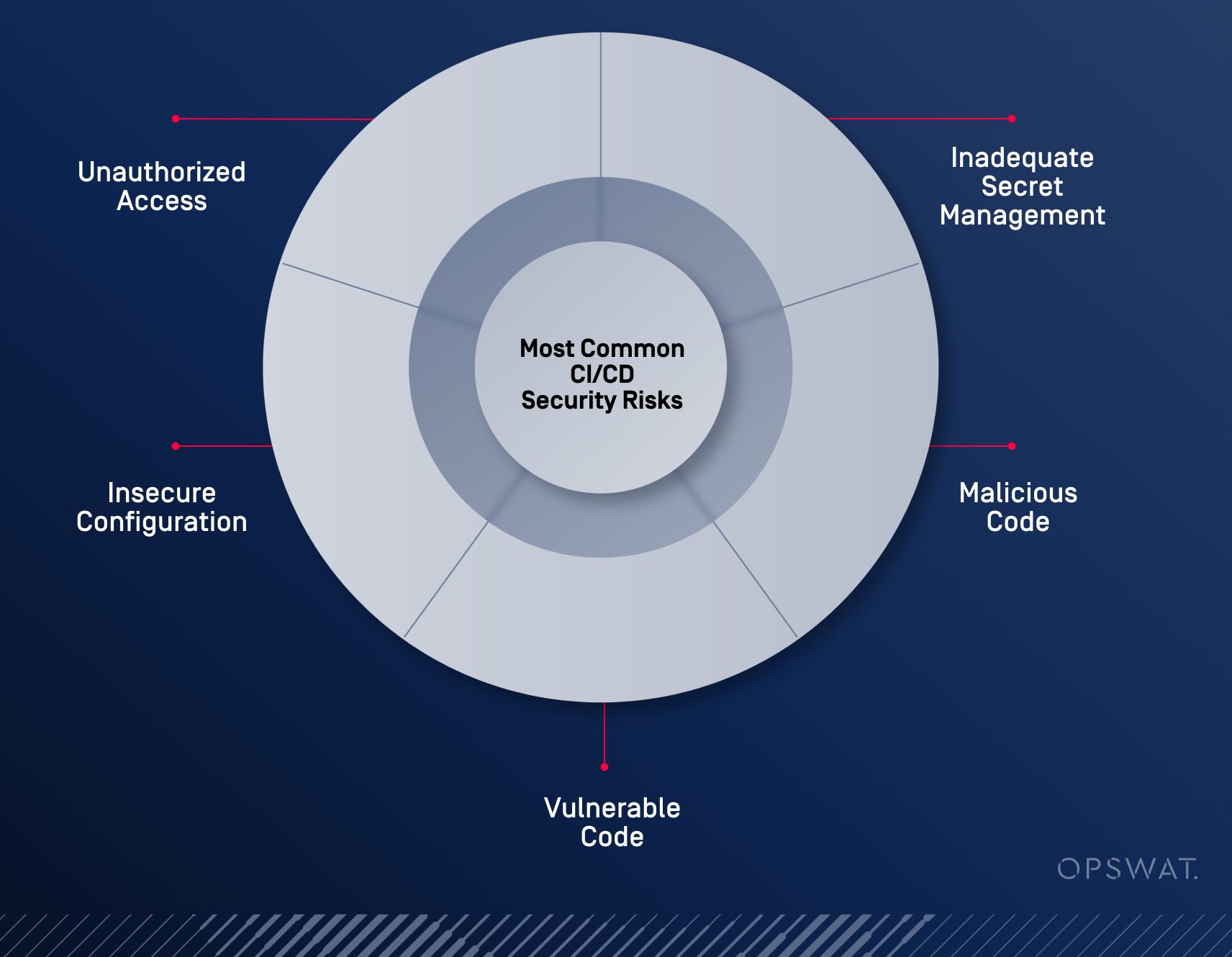

Riscos do pipeline de segurança CI/CD

Ter um pipeline de CI/CD simplificado sem medidas de segurança adequadas significa que os agentes de ameaças podem explorar as etapas desse processo para comprometer toda a base de código. Alguns dos riscos de segurança de CI CD mais comuns incluem:

Indivíduos não autorizados que obtenham acesso ao pipeline de CI/CD podem injetar código malicioso ou aceder a informações sensíveis.

O manuseamento incorreto de segredos, como as chaves API e as palavras-passe, pode conduzir a acessos não autorizados e a violações de dados.

A introdução de código malicioso através de dependências ou da injeção direta de código pode comprometer a aplicação e os seus dados.

As vulnerabilidades de segurança na base de código, bem como as vulnerabilidades introduzidas por componentes de terceiros, se não forem detectadas e tratadas, podem ser exploradas por atacantes.

Ferramentas e ambientes de CI/CD mal configurados podem abrir caminhos para ataques e fugas de dados.

Existem inúmeros resultados desfavoráveis que podem surgir como resultado da incapacidade de proteger o processo de CI/CD, incluindo

- Um servidor CI/CD comprometido que leva à implantação de malware num ambiente de produção.

- Acesso não autorizado e exposição de dados sensíveis devido a credenciais codificadas no código-fonte.

- Injeção de código malicioso através de uma dependência de terceiros não protegida, resultando num ataque à cadeia de abastecimento.

OWASP Top 10

O Open Web Application Security Project (OWASP) Top 10 é uma lista exaustiva dos riscos mais comuns para a segurança das aplicações Web, obtida a partir de pesquisas e inquéritos exaustivos. Actualizada regularmente, é amplamente reconhecida como uma referência da indústria para o desenvolvimento seguro de aplicações Web. Os principais riscos incluem:

Servidores de aplicações, estruturas e infra-estruturas de nuvem altamente configuráveis podem ter configurações incorrectas de segurança, como permissões demasiado amplas, valores padrão inalterados e inseguros ou mensagens de erro demasiado reveladoras, proporcionando aos atacantes formas fáceis de comprometer as aplicações.

A má implementação da autenticação e das restrições de acesso pode permitir que os atacantes acedam facilmente a recursos restritos. Os utilizadores não autorizados podem obter acesso a ficheiros sensíveis, sistemas ou definições de privilégios de utilizador.

Estes ataques exploram vulnerabilidades em aplicações Web que aceitam dados comprometidos, como a injeção de SQL, a injeção de comandos do SO e o Cross Site Scripting (XSS). Ao injetar código malicioso em campos de entrada, os atacantes podem executar comandos não autorizados, aceder a bases de dados sensíveis e controlar sistemas.

Problemas como chaves criptográficas fracas, algoritmos desactualizados ou palavras-passe codificadas podem levar à exposição de dados sensíveis.

Adicionada no OWASP Top Ten de 2021, esta categoria centra-se em falhas de conceção fundamentais e controlos ineficazes, em vez de apenas implementações fracas ou com falhas.

Desafios de segurança CI/CD

Os programadores enfrentam vários desafios críticos de segurança ao longo do SDLC e dos processos de CI CD.

A falta de visibilidade e consciência dos segredos e dados sensíveis pode levar a problemas de partilha e rastreio de informações sensíveis. A gestão eficaz de segredos envolve o armazenamento e o tratamento seguro de segredos como API chaves, palavras-passe e certificados. A necessidade frequente de aceder e armazenar estas informações representa um potencial vetor de ataque para os agentes de ameaças.

Os programadores também têm de enfrentar a presença inesperada de código malicioso, que pode ser injetado por intervenção externa ou internamente por funcionários que actuam de forma maliciosa ou cujas credenciais são roubadas e abusadas. Este código pode também ter origem em fontes não verificadas ou em dependências de terceiros desactualizadas.

É essencial monitorizar e analisar continuamente as vulnerabilidades conhecidas na base de código e nas dependências. Os agentes de ameaças podem tirar partido destas vulnerabilidades não corrigidas para proliferar código malicioso.

Finalmente, o próprio código-fonte pode ser ameaçado por acesso não autorizado e adulteração. Sem auditorias regulares e sem a adesão às melhores práticas de gestão do código-fonte, a integridade e a segurança da base de código podem ser comprometidas.

Como Secure um pipeline de CI/CD

Para enfrentar estes desafios no processo CI/CD, os programadores devem implementar medidas de segurança robustas, incluindo:

Quais são as melhores práticas de segurança de CI/CD?

Embora as medidas de segurança sejam fundamentais, os programadores também devem adotar práticas contínuas ao longo do SDLC para garantir que as medidas de segurança de CI/CD são implementadas da forma mais eficaz possível.

Mantenha as dependências actualizadas para reduzir o risco de vulnerabilidades. Utilize ferramentas como Dependabot e Renovate para automatizar as actualizações de dependências.

Efetuar auditorias de segurança regulares ao pipeline de CI/CD para identificar e resolver potenciais riscos. As auditorias de segurança ajudam a manter a conformidade e a garantir a eficácia das medidas de segurança.

Onde é que a segurança CI/CD é mais crítica?

Quando se trata de condutas de segurança CI/CD, que processos e equipas são mais afectados? Compreender este aspeto é fundamental para garantir que as melhorias e os recursos de segurança são atribuídos às equipas certas.

A integração de práticas de segurança no processo DevOps garante um ciclo de vida de desenvolvimento seguro. O DevSecOps enfatiza a importância da segurança em todas as fases do pipeline CI/CD.

Proteger a cadeia de fornecimento de software contra vulnerabilidades e ameaças implica examinar as dependências de terceiros e implementar controlos de segurança para toda a cadeia de fornecimento.

Proteja o seu projeto com a segurança CI/CD

Garantir a segurança nos pipelines de CI/CD é essencial para proteger a integridade do software, impedir o acesso não autorizado e mitigar os riscos associados ao desenvolvimento e à implantação de software. Ao implementar práticas de segurança de CI/CD abrangentes e multicamadas e ao utilizar ferramentas de CI/CD seguras, as organizações podem salvaguardar os seus processos de CI/CD e fornecer software seguro. As medidas de segurança eficazes de CI/CD aumentam a fiabilidade e a credibilidade do software, garantindo que este cumpre os requisitos funcionais e de segurança.

Saiba como o MetaDefender Software Supply Chain da OPSWATprotege toda a cadeia de fornecimento, garantindo uma proteção abrangente para o seu projeto.

FAQs

O que é a segurança CI/CD?

A segurança CI/CD é a distribuição de práticas e medidas de segurança ao longo do pipeline de integração contínua e entrega contínua (CI/CD). Centra-se na proteção dos processos automatizados utilizados no desenvolvimento de software para garantir a integridade, segurança e fiabilidade das alterações de código desde o desenvolvimento até à implementação.

O que é que um pipeline de CI/CD inclui?

O pipeline de CI/CD abrange a integração e a implementação de novo código numa base de código existente, que pode ser funcionalidades adicionadas, melhorias de qualidade de vida ou correcções de segurança e de erros. Para a maioria das organizações, um pipeline de CI/CD robusto inclui etapas de desenvolvimento, integração, teste e implantação.

Porque é que os pipelines de CI/CD estão em risco?

Um pipeline de CI/CD simplificado sem medidas de segurança adequadas deixa lacunas que podem ser exploradas por agentes de ameaças. Os riscos comuns incluem acesso não autorizado, gestão inadequada de segredos, injeção de código malicioso, código vulnerável e configuração insegura. Essas fraquezas podem comprometer o software e expor dados confidenciais.

Quais são os riscos de segurança de CI/CD mais comuns?

- Acesso não autorizado: Os atacantes que obtêm acesso ao pipeline de CI/CD podem injetar código ou roubar informações.

Gestão inadequada de segredos: O mau manuseamento das chaves ou palavras-passe API pode causar violações.

Código malicioso: O código injetado por agentes de ameaças ou dependências pode comprometer as aplicações.

Código vulnerável: O código não corrigido ou com falhas abre a porta à exploração.

Configuração insegura: Ambientes mal configurados podem levar a fugas de dados ou perda de controlo.

O que é o OWASP Top 10 e porque é que é importante?

O OWASP Top 10 é uma lista regularmente actualizada dos riscos de segurança mais comuns das aplicações Web. Inclui questões como má configuração da segurança, falhas no controlo de acesso, injeção, falhas criptográficas e conceção insegura. Serve como referência do sector para identificar e resolver problemas de segurança.

Que desafios de segurança enfrentam os programadores na CI/CD?

Os programadores debatem-se frequentemente com a falta de visibilidade dos segredos, código malicioso introduzido através de dependências e vulnerabilidades não corrigidas. O acesso não autorizado ao código-fonte e o tratamento incorreto dos segredos aumentam os riscos. Estes desafios enfatizam a necessidade de uma monitorização de segurança consistente e de práticas de desenvolvimento seguras.

Como pode proteger um pipeline de CI/CD?

- Gestão de segredos: Utilizar cofres encriptados para armazenar credenciais.

Testes de segurança automatizados: Integrar ferramentas para detetar vulnerabilidades precocemente.

Segurança do código fonte: Utilizar revisões de código e controlos de acesso.

Princípio do menor privilégio: Limitar o acesso apenas ao que é necessário.

Segurança do ambiente: Isolar os ambientes de desenvolvimento e produção com controlos adequados.

Quais são as melhores práticas para a segurança de CI/CD?

- Atualizar regularmente as dependências de terceiros.

Realizar auditorias de segurança do pipeline CI/CD.

Monitorizar o pipeline quanto a ameaças utilizando sistemas de registo e de alerta.

Onde é que a segurança CI/CD é mais crítica?

A segurança CI/CD é essencial em domínios como:

DevSecOps

Teste de segurança de aplicações

Container Segurança

Infraestrutura como código (IaC)

Conformidade e governação

Segurança Supply Chain

Patch Management

Resposta a incidentes

Segurança de microsserviços

Por que é importante proteger os pipelines de CI/CD?

A segurança dos pipelines de CI/CD é fundamental para proteger a integridade do software, impedir o acesso não autorizado e reduzir os riscos durante todo o ciclo de vida do desenvolvimento de software. A segurança robusta de CI/CD ajuda a garantir a entrega de software seguro, fiável e em conformidade.