- O que precisa de saber sobre o futuro da transferência Secure

- Como a inteligência artificial está a transformar a deteção de ameaças na Managed File Transfer

- O que a computação quântica significa para a segurança das transferências de ficheiros empresariais

- Como a criptografia quântica segura e a distribuição de chaves quânticas estão a moldar a próxima geração de segurança na transferência de ficheiros

- Por que o Zero Trust é essencial para a transferência Secure na era da IA e das ameaças quânticas

- Como os CISOs podem preparar Managed File Transfer para o futuro Managed File Transfer ameaças de IA e quânticas

- Quais considerações regulatórias e de conformidade são importantes ao adotar soluções de transferência de ficheiros seguras contra ataques quânticos e baseadas em IA

- FAQs

- A sua organização está preparada para o futuro das transferências Secure ?

O que precisa de saber sobre o futuro da transferência Secure

A transferência Secure está a entrar numa das eras tecnológicas mais disruptivas desde a introdução da criptografia de chave pública. À medida que a IA acelera a velocidade e a sofisticação dos ciberataques e a computação quântica se prepara para quebrar os sistemas de encriptação amplamente utilizados, os CISOs devem repensar a forma como protegem os dados em movimento.

Até meados da década de 2010, os profissionais de segurança operavam sob a premissa de que as transferências de ficheiros encriptados usando RSA e AES eram inerentemente seguras contra todos os vetores de ataque conhecidos. Essa premissa não é mais aplicável na era da computação quântica e das ameaças impulsionadas pela IA.

Os atacantes estão a utilizar malware baseado em IA, imitação comportamental e ataques automatizados a credenciais como armas. Enquanto isso, atores estatais já estão a recolher dados encriptados com a intenção de os desencriptar quando a computação quântica atingir a maturidade, conhecida como a ameaça «recolher agora, desencriptar depois».

Essa convergência entre IA, computação quântica e arquiteturas cada vez mais distribuídas tornou a transferência segura de ficheiros uma prioridade estratégica para os CISOs. De acordo com a Pesquisa CISO 2024 da Gartner, 68% dos líderes de segurança identificaram a transferência de ficheiros resistente à computação quântica como uma das três principais prioridades de infraestrutura para os próximos 24 meses. Aqueles que agirem agora poderão preparar os seus ambientes de troca de dados para o futuro.

Por que a segurança tradicional da transferência de ficheiros já não é suficiente

Desde a década de 1990, a transferência segura de ficheiros tem dependido fortemente de algoritmos de encriptação, incluindo RSA (introduzido em 1977) e ECC (Criptografia de Curva Elíptica, padronizada no início dos anos 2000), autenticação baseada em perímetro e modelos de confiança estáticos.

Os algoritmos de criptografia legados, antes considerados invioláveis, agora estão vulneráveis a algoritmos quânticos, como o algoritmo de Shor. Os métodos de autenticação que dependem de credenciais estáticas podem ser contornados por meio de ataques de preenchimento de credenciais ou identidades sintéticas impulsionados por IA. Os modelos baseados em perímetro, projetados para redes centralizadas, não oferecem proteção significativa em ambientes multicloud e remotos.

À medida que os agentes de ameaças continuam a evoluir, os CISOs não podem mais confiar nas MFT tradicionais MFT . Eles devem fazer a transição para arquiteturas que assumam o comprometimento, validem continuamente e permaneçam resilientes, mesmo quando os padrões de criptografia mudarem.

Como a IA, a tecnologia quântica e o modelo Zero Trust estão a remodelar as transferências de ficheiros

A IA está a transformar as capacidades de ataque e defesa. A IA permite a deteção de anomalias em tempo real, a classificação de conteúdos e a pontuação preditiva de ameaças, melhorando significativamente a inspeção ao nível dos ficheiros. Por outro lado, os atacantes utilizam a IA para disfarçar malware, gerar cargas polimórficas e imitar o comportamento dos utilizadores.

A computação quântica introduz uma segunda mudança, ainda mais significativa. Quando os computadores quânticos atingirem aproximadamente 4.000 qubits lógicos estáveis (um limite que os investigadores estimam que poderá ser alcançado dentro de 10 a 15 anos), eles serão capazes de quebrar a criptografia RSA de 2048 bits e ECC de 256 bits usando o algoritmo de Shor. A criptografia pós-quântica (quântica segura) e a QKD (distribuição de chaves quânticas) representam o passo evolutivo necessário.

O Zero Trust une esses elementos ao impor verificação contínua, acesso com privilégios mínimos e microsegmentação em todos os fluxos de trabalho de transferência de ficheiros. É a espinha dorsal arquitetónica necessária para resistir a ameaças impulsionadas por IA e habilitadas por tecnologia quântica.

Como a inteligência artificial está a transformar a deteção de ameaças na Managed File Transfer

A inteligência artificial está a revolucionar a deteção de ameaças em MFT , proporcionando maior visibilidade, tempos de resposta mais rápidos e deteção muito mais precisa de ataques sofisticados. Enquanto as ferramentas tradicionais dependem de assinaturas estáticas, a IA analisa o comportamento, a estrutura do conteúdo e os padrões entre ambientes para identificar anomalias.

Para os CISOs, a IA oferece vantagens operacionais tangíveis:

- Identificação em tempo real de comportamento anormal de ficheiros

- Pontuação preditiva de ameaças para avaliar o risco da transferência de ficheiros antes da entrega

- Classificação de conteúdo que reduz a exposição em fluxos de trabalho regulamentados

- Ações de resposta automatizadas que isolam, colocam em quarentena ou bloqueiam transferências maliciosas

- Visibilidade em ambientes híbridos e multicloud, onde o monitoramento de perímetro falha

Quais são as técnicas mais recentes de IA para detetar ameaças de transferência de ficheiros?

A deteção de ameaças baseada em IA em MFT agora incorpora três categorias principais:

- ML (Machine Learning) – Deteta desvios em relação às linhas de base conhecidas de transferência de ficheiros, sinalizando anomalias como tamanhos de ficheiros, tempos de transferência ou destinos incomuns.

- Análise comportamental – Monitoriza o comportamento do utilizador, do sistema e dos ficheiros ao longo do tempo para detetar ameaças internas, contas comprometidas e fluxos de trabalho suspeitos.

- Modelos de Deep Learning – Identifique padrões complexos de malware ocultos em documentos, ficheiros de mídia, arquivos compactados ou cargas criptografadas, incluindo aqueles projetados para escapar dos mecanismos antivírus.

De acordo com um estudo realizado em 2024 pelo SANS Institute, os sistemas de deteção baseados em IA melhoraram a precisão em 43% na análise de ameaças desconhecidas ou polimórficas, em comparação com os métodos de deteção baseados em assinaturas, reduzindo os falsos negativos de 28% para 16%.

Como as ferramentas de segurança com tecnologia de IA podem ser integradas às Managed File Transfer ?

Os CISOs que avaliam soluções de transferência de ficheiros aprimoradas por IA devem garantir que a IA se integre em todas as etapas do fluxo de trabalho:

- Verificação pré-transferência usando pontuação de ameaças baseada em ML

- Monitoramento comportamental em tempo real integrado com SIEM/SOAR

- Validação pós-transferência para detetar ameaças latentes ou em evolução

- Automação de políticas que se adapta com base em sinais de risco

- Sinais de identidade Zero Trust para melhorar as decisões de controlo de acesso

As melhores práticas de integração incluem:

- Selecionar MFT com IA integrada ou opções de integração nativas

- Garantir que as APIs suportem automação, telemetria comportamental e correlação de eventos de segurança

- Alinhando ferramentas de IA com ecossistemas IAM, DLP e SIEM

Como a IA ajuda Secure as transferências Secure em ambientesCloud híbridos?

Cloud complicam a monitorização tradicional, mas a IA oferece uma solução escalável. Análise moderna baseada em IA:

- Detetar movimentos anómalos de ficheiros entre utilizadores da nuvem

- Identifique API ou contas de serviço comprometidas

- Monitorize o movimento lateral entre os recursos da nuvem

- Aplique políticas de acesso contextual com base no comportamento do utilizador e na identidade do dispositivo

- Melhore o registo de conformidade, fornecendo informações em tempo real em sistemas distribuídos

MetaDefender File Transfer™ (MFT) suporta a movimentação segura e em conformidade de ficheiros em arquiteturas complexas e multicloud, incorporando inteligência e controlos Zero Trust nos fluxos de trabalho de troca de ficheiros.

O que a computação quântica significa para a segurança das transferências de ficheiros empresariais

A computação quântica representa a maior revolução criptográfica das últimas décadas. Embora ainda estejam em fase emergente, os sistemas quânticos acabarão por quebrar a criptografia assimétrica que sustenta a transferência segura de ficheiros atualmente.

Mesmo que os ataques quânticos práticos ainda estejam a anos de distância, os agentes de ameaças já estão a capturar dados encriptados para futura desencriptação. A Agência de Segurança Nacional dos EUA (NSA) e o Centro Nacional de Segurança Cibernética do Reino Unido (NCSC) emitiram alertas públicos sobre agentes estatais que conduzem campanhas do tipo «colher agora, desencriptar depois», visando comunicações encriptadas e transferências de ficheiros. Quaisquer dados confidenciais transferidos hoje usando criptografia vulnerável estão em risco a longo prazo.

As ameaças quânticas tornam essencial uma preparação antecipada.

Em quanto tempo a computação quântica afetará a segurança da transferência de ficheiros empresariais?

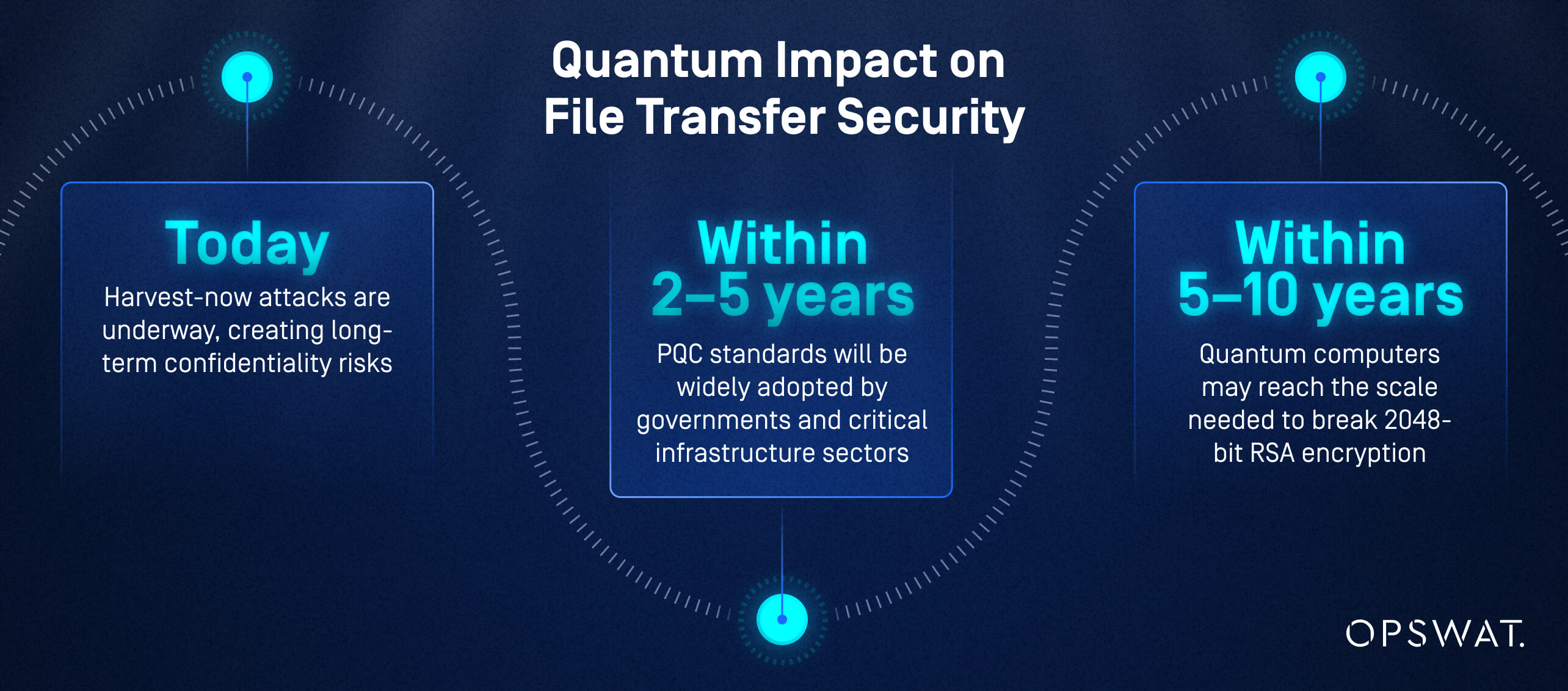

Embora as estimativas variem, o NIST, o Global Risk Institute e os principais investigadores em computação quântica da IBM e da Google concordam em vários marcos:

- Hoje: Os ataques Harvest-now estão em andamento, criando riscos de confidencialidade a longo prazo.

- Dentro de 2 a 5 anos: as normas PQC serão amplamente adotadas por governos e setores de infraestruturas críticas.

- Dentro de 5 a 10 anos: os computadores quânticos poderão atingir a escala necessária para quebrar a criptografia RSA de 2048 bits.

Os CISOs não podem confiar em prazos distantes; o planeamento da migração precisa começar agora.

Quais são as Core da criptografia tradicional de transferência de ficheiros contra ataques quânticos?

Os algoritmos quânticos ameaçam diretamente:

- Criptografia RSA (vulnerabilidade de fatoração)

- Criptografia de curva elíptica (ECC) (vulnerabilidade do logaritmo discreto)

- Troca de chaves Diffie-Hellman

- Protocolos TLS que utilizam negociação de chaves baseada em RSA/ECC

Os ficheiros encriptados transferidos hoje utilizando estes algoritmos podem ser desencriptados retroativamente, expondo potencialmente informações regulamentadas, classificadas ou proprietárias.

Como as organizações podem avaliar a sua exposição a ameaças impulsionadas pela tecnologia quântica?

Uma avaliação prática liderada pelo CISO inclui:

- Manter um inventário de todos os fluxos de trabalho de transferência de ficheiros que dependem de RSA/ECC

- Identificar dados de longa duração, como registos de saúde, financeiros ou governamentais

- Avaliação dos ecossistemas dos parceiros quanto à preparação para a tecnologia quântica

- Avaliação das dependências de criptografia em MFT , API e pontos finais TLS

- Modelagem do risco de «colher agora, descriptografar depois» para cargas de trabalho confidenciais

Como a criptografia quântica segura e a distribuição de chaves quânticas estão a moldar a próxima geração de segurança na transferência de ficheiros

A criptografia quântica segura e a QKD representam as tecnologias fundamentais para garantir a segurança da transferência de ficheiros no futuro. Elas garantem a confidencialidade a longo prazo, mesmo na presença de adversários que possuem capacidades quânticas.

Quais são os principais padrões de criptografia pós-quântica para Managed File Transfer?

O NIST (Instituto Nacional de Padrões e Tecnologia dos EUA) e o ETSI (Instituto Europeu de Padrões de Telecomunicações) estão a impulsionar a normalização global da PQC.

Os principais algoritmos incluem:

- CRYSTALS-Kyber(estabelecimento de chaves)

- CRISTALOS - Dilítio(assinaturas digitais)

- SPHINCS+(assinaturas baseadas em hash)

- Falcon(assinaturas baseadas em rede)

Esses algoritmos são projetados para resistir a ataques quânticos, mantendo o desempenho adequado para cargas de trabalho de transferência de ficheiros empresariais.

Como a distribuição de chaves quânticas se compara à criptografia pós-quântica para proteger transferências de ficheiros?

QKD (Distribuição de Chaves Quânticas):

- Utiliza a física quântica para proteger as trocas de chaves

- Deteta escutas em tempo real

- Requer hardware especializado e infraestrutura de fibra ótica

PQC (Criptografia pós-quântica):

- Funciona em hardware existente

- É mais fácil de implementar em grande escala

- Tornar-se-á o padrão dominante para MFT empresarial MFT à sua praticidade

Para organizações globais, a adoção do PQC provavelmente precederá o QKD, embora ambos possam coexistir em ambientes de alta segurança.

Qual é o prazo para a adoção da criptografia quântica segura no compartilhamento de arquivos corporativos?

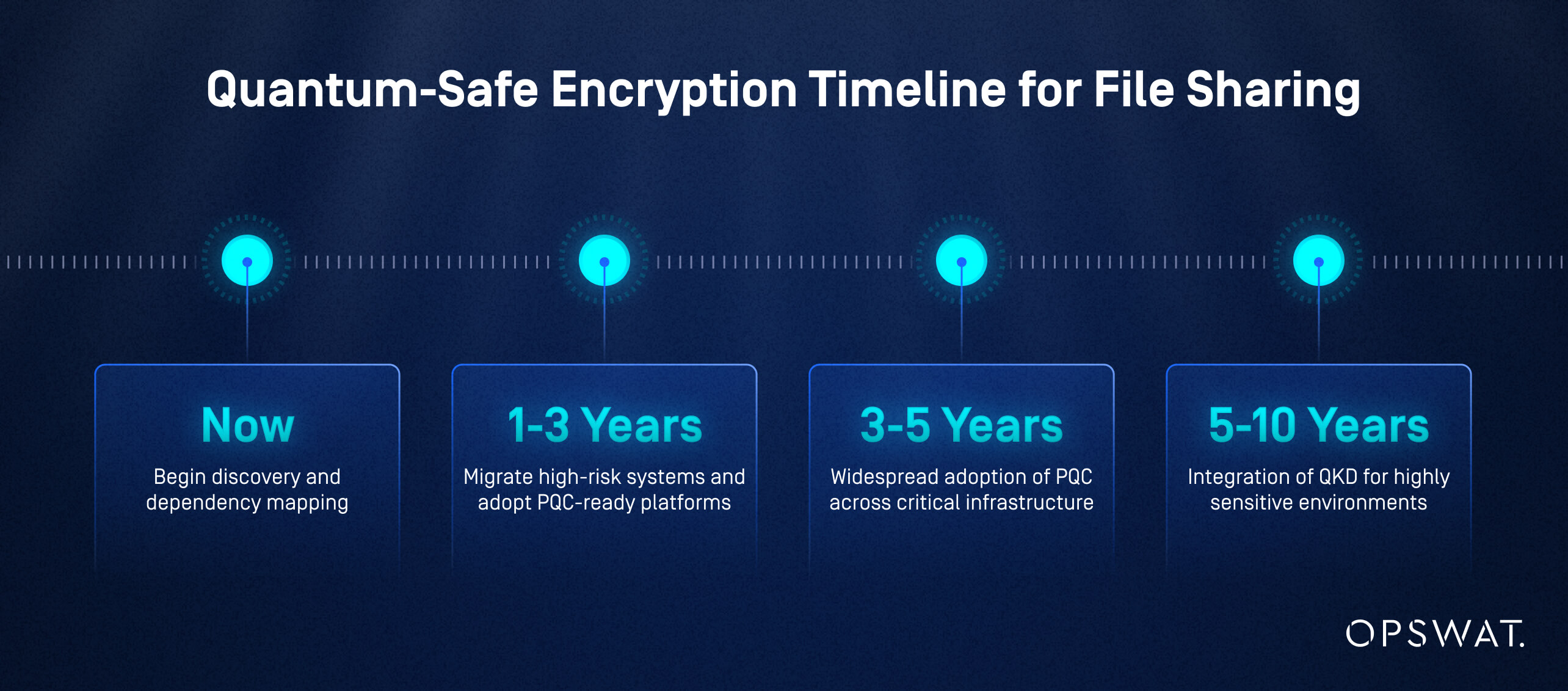

Com base no roteiro de criptografia pós-quântica do NIST e nos padrões de adoção da indústria observados em transições criptográficas anteriores, um cronograma estratégico inclui:

- Agora: Comece a descoberta e o mapeamento de dependências

- 1–3 anos: Migrar sistemas de alto risco e adotar plataformas preparadas para PQC

- 3–5 anos: Adoção generalizada da PQC em infraestruturas críticas

- 5–10 anos: Integração do QKD para ambientes altamente sensíveis

Por que o Zero Trust é essencial para a transferência Secure na era da IA e das ameaças quânticas

O Zero Trust é a única arquitetura de segurança flexível e robusta o suficiente para resistir a ameaças impulsionadas por IA, descriptografia habilitada por tecnologia quântica e redes cada vez mais distribuídas.

Ao eliminar a confiança implícita e verificar cada pedido de acesso, o Zero Trust garante que, mesmo que a encriptação seja quebrada ou as credenciais sejam comprometidas, os invasores não possam se mover livremente ou extrair dados confidenciais.

Como o Zero Trust está a evoluir para lidar com ameaças quânticas e impulsionadas por IA na transferência de ficheiros?

Os modelos Zero Trust agora incorporam:

- Pontuação de risco contínua informada por IA

- Avaliações de identidade e confiança do dispositivo em tempo real

- Agilidade de encriptação para suportar protocolos pós-quânticos

- Microssegmentação em ambientes híbridos e multicloud de transferência de ficheiros

- Inspeção ao nível do ficheiro para validar a integridade e detetar ameaças ocultas

Essas melhorias garantem resiliência mesmo em cenários em que malwares baseados em IA contornam os controles tradicionais ou ameaças quânticas comprometem a criptografia existente.

Quais são as etapas práticas para implementar o modelo Zero Trust em Managed File Transfer ?

Os CISOs podem adotar o Zero Trust para MFT uma abordagem faseada:

- Mapeie todos os ativos de transferência de ficheiros (utilizadores, sistemas, fluxos de trabalho, parceiros).

- Aplique políticas de acesso com privilégios mínimos e condicionais.

- Implemente a verificação contínua utilizando sinais de identidade, dispositivo e nível de ficheiro.

- Segmente os ambientes de transferência de ficheiros para limitar o movimento lateral.

- Integre prevenção avançada contra ameaças, incluindo inspeção baseada em IA e CDR.

- Automatize a aplicação de políticas e monitore o comportamento continuamente.

O sucesso requer patrocínio executivo, integração IAM rigorosa e uma MFT moderna projetada para Zero Trust.

Como o Zero Trust melhora a conformidade e a resiliência nas operações de transferência de ficheiros?

O Zero Trust reforça drasticamente a conformidade, garantindo:

- Pistas de auditoria claras e imutáveis

- Controlos de governança de dados aplicados

- Restrições de acesso documentadas

- Autenticação Adaptive

- Forte alinhamento com estruturas como GDPR, HIPAA, PCI DSS, SOX

Com verificação contínua e visibilidade profunda, as organizações tornam-se mais resilientes contra violações, configurações incorretas, ameaças internas e desafios de auditoria.

Como os CISOs podem preparar Managed File Transfer para o futuro Managed File Transfer ameaças de IA e quânticas

Os CISOs devem combinar o planeamento estratégico com a modernização tecnológica para garantir que os seus ambientes de transferência de ficheiros permaneçam seguros à medida que as ameaças evoluem. A preparação para o futuro requer investimento em insights baseados em IA, criptografia pós-quântica e arquitetura Zero Trust.

Quais são as etapas práticas para migrar para arquiteturas de transferência de ficheiros resistentes à computação quântica?

Uma estratégia de migração preparada para o futuro inclui:

- Avaliação– Avalie as dependências de encriptação, a sensibilidade dos dados a longo prazo e a exposição quântica.

- Priorização– Identifique fluxos de trabalho de ficheiros de alto risco ou de longa retenção.

- Preparação para PQC– Selecione MFT que suportem criptografia ágil.

- Piloto– Teste implementações de PQC em ambientes de baixo risco.

- Implantação completa– Transição de fluxos de trabalho e parceiros para protocolos quânticos seguros.

- Validação contínua– Monitorizar atualizações de normas e manter a agilidade criptográfica.

Como a IA pode ser aproveitada para detectar e mitigar ameaças baseadas em tecnologia quântica na transferência de ficheiros?

A IA melhora a segurança na era quântica ao:

- Monitorização de anomalias relacionadas com ataques quânticos

- Prever quais ativos enfrentam riscos criptográficos a longo prazo

- Validação da integridade dos ficheiros após a transferência

- Detetar padrões de acesso incomuns indicativos de campanhas de colheita imediata

- Automatização dos fluxos de trabalho de quarentena e isolamento

As ferramentas de deteção de ameaças baseadas em IA OPSWATreforçam este modelo, integrando informações sobre ameaças diretamente nos fluxos de trabalho de troca de ficheiros.

Quais são as melhores práticas para preparar Managed File Transfer para ameaças cibernéticas quânticas e impulsionadas por IA?

Os CISOs devem adotar as seguintes práticas recomendadas:

- Implemente a agilidade criptográfica para alternar algoritmos rapidamente

- Aplique os princípios de confiança zero em todos os fluxos de trabalho de transferência de ficheiros

- Implemente a deteção de anomalias e a pontuação de risco baseadas em IA

- Reduzir a dependência de protocolos legados vulneráveis

- Validar ecossistemas de parceiros para preparação para PQC

- Documentar a governança de quantum e risco de IA para relatórios de conformidade

- Incorpore prevenção contra ameaças ao nível do ficheiro, como CDR e verificação antimalware com vários motores

Quais considerações regulatórias e de conformidade são importantes ao adotar soluções de transferência de ficheiros seguras contra ataques quânticos e baseadas em IA

Os regulamentos estão a evoluir rapidamente para dar conta das ameaças quânticas, dos riscos da IA e dos requisitos avançados de proteção de dados. Os CISOs devem garantir que os seus esforços de modernização da transferência de ficheiros estejam alinhados com essas expectativas em constante mudança.

Quais são as principais normas de conformidade para a transferência segura de ficheiros quânticos?

As principais normas e orientações provêm de:

- Diretrizes PQC do NIST (Kyber, Dilithium, SPHINCS+)

- Normas ETSI para QKD e PQC

- Mandatos regionais para criptoagilidade e atualizações de algoritmos

- Decretos executivos dos EUA e diretrizes federais sobre preparação para a tecnologia quântica

Essas normas enfatizam transições de algoritmos, atualizações de gerenciamento de chaves, documentação de auditoria e garantias de confidencialidade a longo prazo.

Como as organizações devem documentar e relatar a segurança da transferência de ficheiros com proteção quântica e impulsionada por IA?

As melhores práticas incluem:

- Manutenção de inventários criptográficos

- Documentar transições de algoritmos e governança do ciclo de vida das chaves

- Registo de eventos de deteção e ações de resposta impulsionados por IA

- Capturando decisões de controlo de acesso em fluxos de trabalho Zero Trust

- Gerar relatórios de conformidade alinhados com o GDPR, CCPA, HIPAA e SOX

Os registos e relatórios OPSWAT, prontos para conformidade, reduzem significativamente a carga de trabalho das equipas de segurança.

Quais são as implicações das tecnologias quânticas e de IA para a privacidade de dados e transferências transfronteiriças?

A tecnologia quântica e a IA criam novas considerações sobre privacidade:

- A PQC garante confidencialidade a longo prazo para exportações confidenciais

- A inspeção por IA levanta questões jurisdicionais sobre o processamento de dados

- As leis de soberania de dados (GDPR, CCPA, regulamentos APAC) exigem transparência criptográfica

- As transferências transfronteiriças exigem a garantia de que as proteções quânticas permaneçam após os dados deixarem o ambiente de origem.

Os CISOs devem garantir que os sistemas de transferência de ficheiros possam comprovar a durabilidade da encriptação e aplicar a IA de forma responsável dentro dos limites regulamentares.

FAQs

Quais são os principais padrões de criptografia pós-quântica para MFT?

Algoritmos aprovados pelo NIST, como Kyber e Dilithium, formam a base para a futura adoção da PQC.

Como as ferramentas baseadas em IA podem ser integradas às MFT ?

Através da análise comportamental, deteção de anomalias e pontuação automatizada de ameaças com integração SIEM/IAM.

Qual é o roteiro para a adoção do PQC no MFT empresarial?

Começar a avaliação agora, testar o PQC em 1 a 3 anos, alcançar a adoção total em 3 a 5 anos.

Qual é o risco dos ataques do tipo «colher agora, descodificar depois»?

Os invasores podem capturar ficheiros encriptados hoje e desencriptá-los assim que os computadores quânticos amadurecerem.

Como o QKD se compara ao PQC?

A QKD oferece segurança incomparável, mas requer hardware especializado; a PQC é mais prática para adoção em larga escala.

Como as empresas devem se preparar para as ameaças da IA e da computação quântica?

Implemente o Zero Trust, adote a criptoagilidade, implante a detecção baseada em IA e modernize os protocolos legados.