O cenário de ataques do USB

Os suportes periféricos e amovíveis, como os dispositivos USB , têm sido ferramentas essenciais tanto para indivíduos como para organizações, principalmente porque permitem um fácil armazenamento e transferência de dados. No entanto, a sua popularidade também os tornou um alvo comum para os cibercriminosos. Ao longo dos anos, agentes maliciosos têm tirado partido das vulnerabilidades dos dispositivos USB para levar a cabo ciberataques complexos, comprometendo a integridade dos dados e a segurança do sistema. Apesar da crescente sensibilização para estes riscos, muitos utilizadores continuam a desconhecer os potenciais perigos colocados por dispositivos USB aparentemente inofensivos. De facto, estes dispositivos podem parecer inofensivos à primeira vista, mas podem funcionar como teclado, rato ou outros periféricos assim que obtêm acesso a um dispositivo, pondo assim em risco a sua segurança.

Em 2010, o Stuxnet surgiu como um ciberataque de referência que utilizou unidades USB , visando as instalações nucleares do Irão. O ataque foi executado através de unidades USB infectadas, permitindo que o Stuxnet se infiltrasse nos ICS (sistemas de controlo industrial) e visasse especificamente os PLC (controladores lógicos programáveis) responsáveis pela interrupção dos processos de enriquecimento de urânio. Esta ocorrência realçou as repercussões destrutivas dos ataques facilitados por dispositivos USB e sublinhou a necessidade de medidas abrangentes de cibersegurança para proteger as infra-estruturas críticas.

Tipos de ataques baseados em USB

No contexto da segurança do USB , os ataques anteriores centraram-se principalmente na exploração de vulnerabilidades relacionadas com o armazenamento do dispositivo USB , malware relacionado com a unidade Autoplay USB e controladores USB maliciosamente modificados, resultando frequentemente em ataques de transbordamento de memória intermédia para aumento de privilégios. No entanto, as tendências recentes indicam uma mudança para a utilização de ataques de injeção de teclas/cliques no rato ou reprogramação do microcontrolador. Estes ataques são executados através de HIDs (dispositivos de interface humana) nãoUSB disfarçados de teclados ou de um rato de computador, com o seu firmware engenhosamente modificado. Além disso, o dispositivo USB também pode ser utilizado para capturar o tráfego de rede, imitando um USB malicioso como um adaptador Ethernet USB . Isto permite que o dispositivo USB funcione como um servidor DHCP, encaminhando o tráfego através de um DNS malicioso ou apresentando ao anfitrião um gateway por defeito malicioso.

Para além de outras tácticas, os atacantes também utilizam actualizações de firmware e USB drivers em ataques baseados em USB. Se um anfitrião iniciar uma atualização de firmware maliciosa num dispositivo USB com firmware modificado, o atacante pode reprogramar o dispositivo USB e utilizá-lo para comprometer o anfitrião. No caso de um ataque ao controlador USB , o atacante pode induzir o anfitrião a descarregar um controlador malicioso, o que pode permitir a execução de código ou explorar uma vulnerabilidade de estouro de buffer no sistema da vítima.

Os investigadores da Universidade Ben Gurion do Negev, em Israel, agruparam os ataques baseados em USB em quatro categorias principais, que incluem uma lista exaustiva de 29 tipos diferentes de ataques USB : Microcontrolador programável, periféricos reprogramados maliciosos, periféricos não reprogramados e eléctricos.

No contexto dos ataques USB baseados em eletricidade, o USB killer é uma preocupação significativa. Quando está ligado, este dispositivo malicioso dá poderosos choques eléctricos que podem causar danos irreversíveis nos componentes do hospedeiro.

USB Protocolo HID

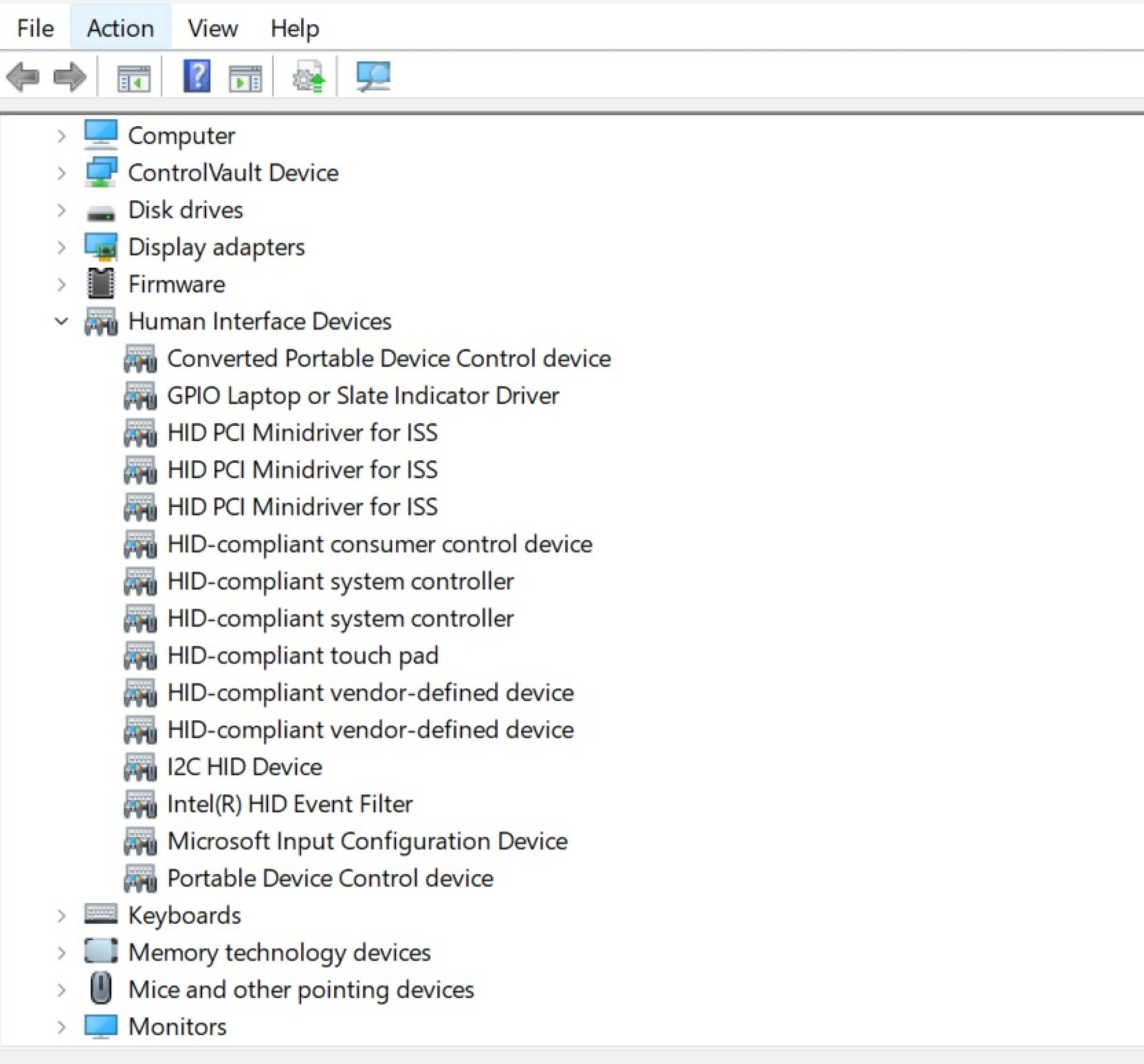

O anfitrião identifica o tipo de dispositivo USB que lhe está ligado através de um processo denominado enumeração de dispositivos. Durante este processo, o anfitrião comunica com o dispositivo USB para obter informações sobre as suas capacidades e funcionalidades. Estas informações incluem o código de classe USB do dispositivo, que identifica o seu tipo, como um teclado, rato, adaptador ou outro HID.

O protocolo USB HID funciona como uma abordagem normalizada para a comunicação entre dispositivos periféricos, como teclados, ratos de computador e outros dispositivos de entrada, e o computador anfitrião. Ao definir uma série de regras e especificações, este protocolo assegura uma troca de dados sem problemas entre estes dispositivos e o computador, permitindo aos utilizadores interagir com as aplicações de software de uma forma eficaz.

Através do protocolo HID, os dispositivos transmitem pacotes de dados que contêm informações sobre as entradas do utilizador, tais como pressões de teclas, movimentos do rato e cliques em botões, que são depois interpretados pelo sistema operativo anfitrião. Este protocolo desempenha um papel vital na garantia da compatibilidade e interoperabilidade entre vários dispositivos de entrada e sistemas informáticos, tornando-o um componente fundamental da informática moderna.

Ataque de injeção de teclas

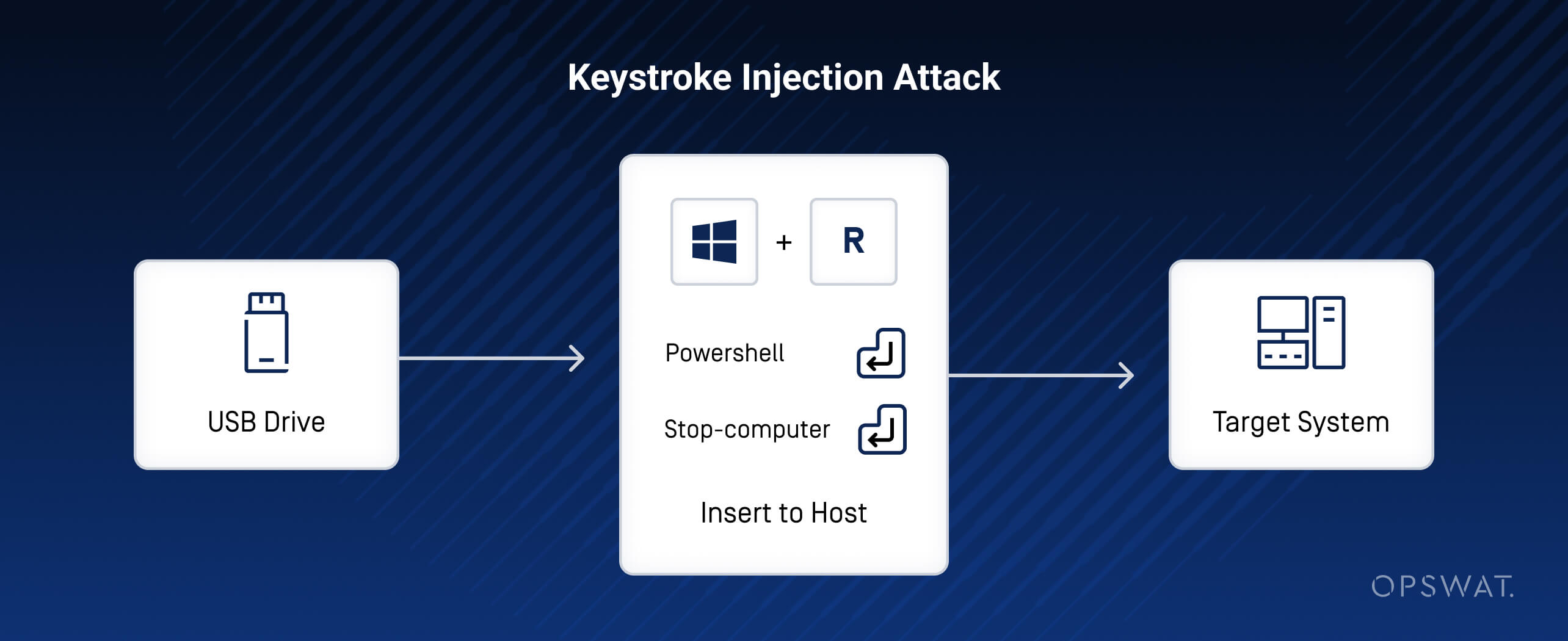

Um ataque de injeção de teclas, que é um tipo específico de ataque USB , manipula os dispositivos USB para inserir teclas não autorizadas no sistema alvo. Os ataques de injeção de teclas aproveitam o protocolo HID para injetar teclas maliciosas num sistema alvo, contornando as medidas de segurança tradicionais e várias camadas de segurança, incluindo GPOs, firewalls, programas antivírus e até o Windows Defender, deixando o seu sistema vulnerável a acções não autorizadas. Este ataque consegue uma execução perfeita de código sem intervenção do utilizador, apresentando-se como um teclado HID USB e depois "escrevendo" atalhos de teclado e comandos. As teclas são introduzidas tão rapidamente que são invisíveis para a vítima, acontecendo num piscar de olhos.

Simular o ataque de injeção de teclas com USB Rubber Ducky

Um "USB Rubber Ducky" é uma formidável ferramenta de pen-testing para injeção de teclas que foi desenvolvida pela Hak5 em 2010. Trata-se de um pequeno dispositivo USB com um design que se assemelha a uma unidade USB normal, mas que funciona como um teclado. Uma vez ligado a um computador, o Rubber Ducky pode digitar instantaneamente teclas pré-programadas a um ritmo rápido, permitindo a execução de comandos e scripts sem qualquer intervenção do utilizador. Esta caraterística torna-o uma ferramenta versátil para várias utilizações de cibersegurança, como testes de penetração e simulação de ataques USB.

Para utilizar o USB Rubber Ducky, é necessário conceber um payload, convertê-lo num ficheiro binário e depois carregá-lo no dispositivo. Uma vez concluídos estes passos, o utilizador malicioso pode executar acções no dispositivo da vítima, emulando um teclado.

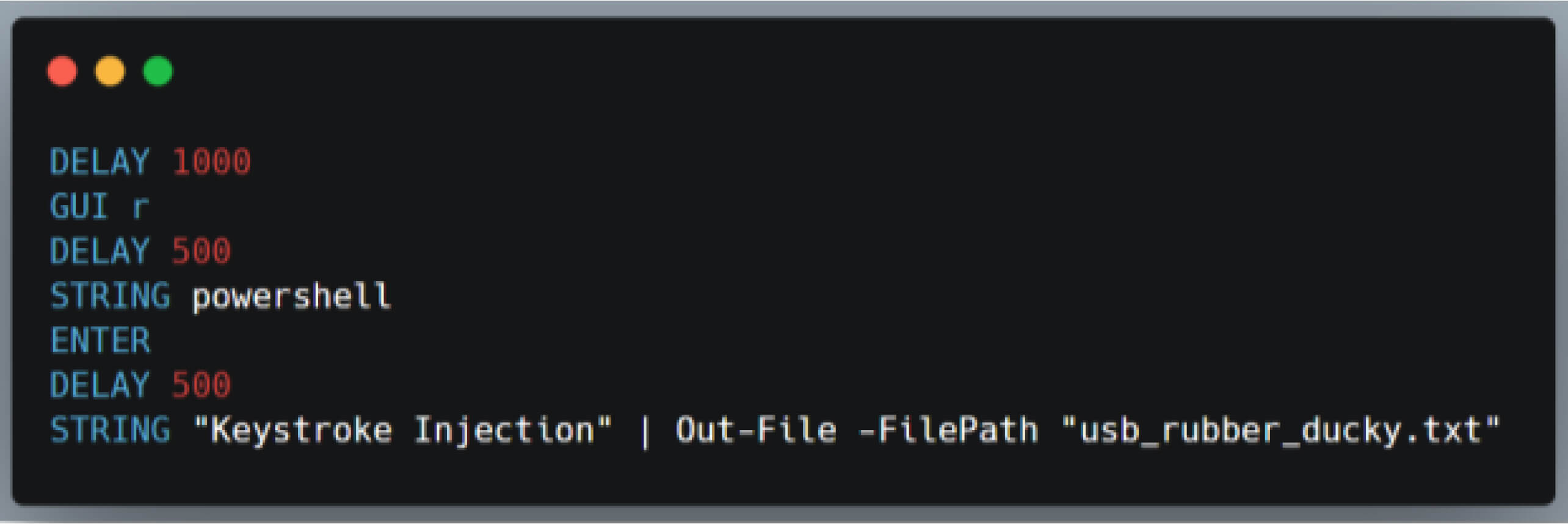

O USB Rubber Ducky utiliza o DuckyScript como linguagem de programação e o payload será escrito utilizando esta sintaxe. Abaixo está um payload DuckyScript que permite que um ficheiro chamado "usb_rubber_ducky.txt" contendo o texto "Keystroke injection" seja escrito no dispositivo da vítima quando o dispositivo USB malicioso é inserido.

Imagine o ato inocente de ligar uma unidade USB ao seu computador portátil, sem saber que isso pode desencadear um ataque de injeção de teclas que funciona sem o seu conhecimento. Este ataque secreto pode abrir secretamente vários serviços e, subsequentemente, assumir o controlo do seu dispositivo, pondo em risco a segurança do mesmo e comprometendo os seus dados sensíveis. É verdadeiramente perturbador reconhecer o potencial perigo que advém de um dispositivo USB aparentemente inofensivo. Vamos examinar o vídeo abaixo para compreender a gravidade desta ameaça.

Mitigação

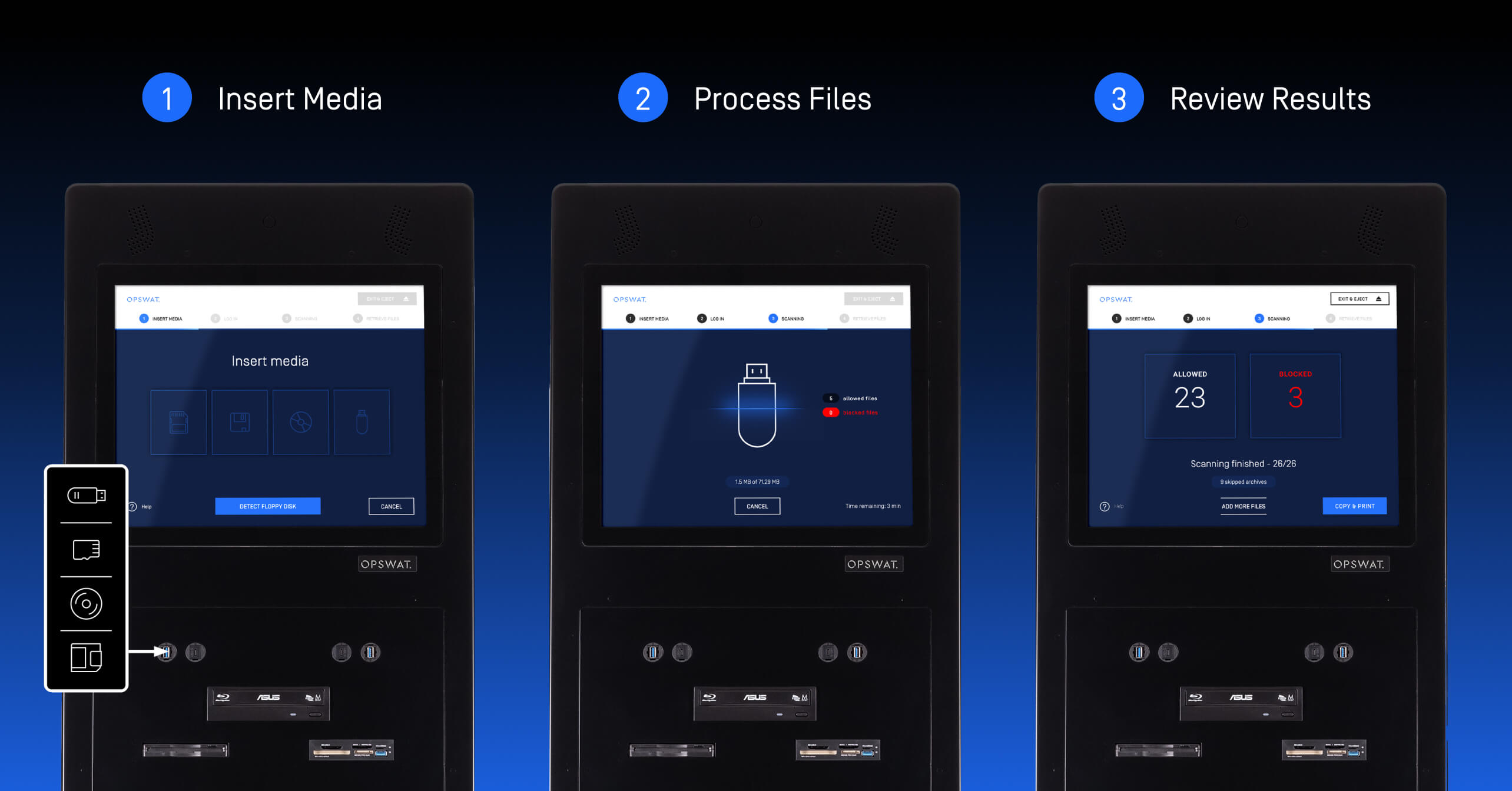

Em OPSWAT, aderimos a uma filosofia "Trust no file. Trust no device.™", que se concentra na implementação de soluções de confiança zero e tecnologias patenteadas e líderes de mercado em todos os níveis da infraestrutura crítica de nossos clientes. Protegemos redes, dados e dispositivos, resolvendo os seus desafios desde o chão de fábrica até à nuvem, em todo o mundo. Compreendemos os riscos de cibersegurança que os dispositivos periféricos e os suportes amovíveis representam para os sistemas essenciais. Para resolver este problema, desenvolvemos o MetaDefender Kiosk , uma estação avançada de higienização de periféricos e suportes amovíveis, que ajuda a evitar muitos ataques de dispositivos USB .

MetaDefender Kiosk ajuda a proteger os seus activos, permitindo o controlo do fluxo de dados que entram e saem da sua organização. Pode ser utilizado como uma estação de digitalização de suportes de dados no seu próprio hardware ou nos quiosques OPSWAT. Media tais como dispositivos USB , DVDs, cartões SD, unidades flash ou disquetes são processados por Kiosk. Após a conclusão da digitalização, o Kiosk gera um relatório detalhado.

Com as medidas de reforço incorporadas em MetaDefender Kiosk , Kiosk aumenta significativamente a sua imunidade contra ataques USB .

O vídeo abaixo demonstra a eficácia do MetaDefender Kiosk na proteção contra ataques baseados no USB, particularmente os que utilizam o Rubber Ducky USB .

Fale hoje com um dos nossos especialistas e descubra porque é que o MetaDefender Kiosk é a vantagem crítica na prevenção de ameaças periféricas e transmitidas por suportes de dados amovíveis.

Loc Nguyen é um Penetration Tester sénior na OPSWAT. Reforça proactivamente a segurança dos produtos da OPSWATe protege-os de potenciais ciberameaças antes de chegarem aos clientes. Além disso, partilha ativamente os seus conhecimentos de cibersegurança com colegas e estudantes no programa de bolsas OPSWAT .