- O problema por trás do ruído

- Quando o sandboxing se torna o gargalo

- Sandboxing mais inteligente: emulação, não emulação de esforço

- As quatro camadas da deteção mais inteligente

- Reputação de ameaças - O Grande Filtro

- Análise dinâmica - A vantagem da emulação

- Pontuação de ameaças - Contexto que elimina a confusão

- Caça às ameaças - Da deteção à compreensão

- Quebrando o ciclo de fadiga de alertas

- Lições aprendidas no terreno

- O elemento humano: capacitar analistas, não substituí-los

- Além do SOC: escalonamento sem perder o controlo

- Por que isso é importante agora

- O que levar

Se já passou por um turno noturno no SOC, com os olhos a arder devido aos painéis que nunca param de piscar, sabe como é. Centenas de alertas chegam. Você classifica um, dois, uma dúzia, e depois mais uma centena substitui-os. Silencia o que pode, encaminha o que deve e espera que nenhum dos que ignorou fosse o importante.

Bem-vindo ao gargalo moderno do SOC: um ecossistema afogado em dados, mas carente de clareza.

O problema por trás do ruído

A maioria das equipas não sofre de falta de visibilidade. Se há algo, é que estamos saturados dela. Motores AV, EDRs, SIEMs, gateways de e-mail, todos a chamar a atenção. Mas a deteção por si só não é o problema. É a confiança. As perguntas-chave a responder são:

- Quais destes alertas são falsos positivos?

- Quais são reais?

- E que escondem discretamente algo novo, algo que as nossas ferramentas ainda não reconhecem?

Essa última categoria, o malware evasivo e nunca antes visto, é a que mantém os analistas acordados.

Quando as equipas de resposta a incidentes rastreiam os dados forenses pós-violação, muitas vezes descobrem que o ficheiro malicioso já havia afetado o ambiente dias ou semanas antes. Ele não foi sinalizado como malicioso porque, na altura, ninguém sabia que era. Essa é a lacuna do zero-day, o ponto cego entre o que é conhecido e o que é realmente perigoso.

As sandboxes tradicionais deveriam resolver esse problema. Mas, como sabe quem já as administrou, a maioria desses sistemas rapidamente se tornou parte do próprio gargalo.

Quando o sandboxing se torna o gargalo

Em teoria, o sandboxing é simples: detonar ficheiros suspeitos num ambiente seguro, observar o que eles fazem e decidir se são maliciosos.

Na prática, muitos SOCs descobriram uma história diferente:

- Impacto no desempenho - as sandboxes baseadas em VM levam minutos por ficheiro e consomem recursos computacionais como se fossem doces. Multiplique isso por dezenas de milhares de envios diários e o rendimento entra em colapso.

- Táticas de evasão - O malware moderno sabe quando está a ser vigiado, verificando as configurações regionais do sistema, loops de temporização e artefactos de CPU virtualizados para permanecer inativo.

- Atrito operacional - Gerenciar várias imagens virtuais, aplicar patches em ambientes e perseguir falsos negativos gera mais trabalho administrativo do que valor de segurança.

Como brincou um analista: «Quando a minha área de testes termina de detonar uma amostra, o invasor já está no LinkedIn a gabar-se disso».

É aqui que a abordagem mais inteligente, na forma de sandboxing baseado em emulação, começa a mudar o jogo.

Sandboxing mais inteligente: emulação, não emulação de esforço

Em vez de depender exclusivamente de máquinas virtuais, a emulação executa ficheiros ao nível das instruções, imitando diretamente a CPU e o sistema operativo.

Essa diferença sutil muda tudo.

Como não há uma VM completa para inicializar, a análise é extremamente rápida, levando segundos, e não minutos. Como o malware não consegue identificar o ambiente, ele se comporta naturalmente. E como a sandbox se adapta dinamicamente ao que vê, obtém-se inteligência comportamental real, em vez de apenas veredictos estáticos.

A melhor parte? Essa abordagem não se limita a uma única camada de análise. Ela alimenta um pipeline de detecção inteligente de várias camadas, uma estrutura que funciona mais como o cérebro de um analista do que como um script de máquina.

As quatro camadas da deteção mais inteligente

1. Reputação da ameaça - O Grande Filtro

Todo SOC começa com uma triagem. Os serviços de reputação desempenham essa mesma função em grande escala.

Em vez de detonar tudo, o sistema primeiro verifica URLs, IPs e hashes de ficheiros em relação a feeds de inteligência global. Bilhões de indicadores são correlacionados em tempo real, permitindo que 99% das ameaças comuns e conhecidas sejam filtradas instantaneamente.

Essa é a sua camada de redução de ruído, o equivalente digital de um analista experiente de nível 1 que diz: «Não se preocupe, já vimos isso antes».

Apenas os casos suspeitos, desconhecidos ou limítrofes passam para uma análise mais aprofundada.

2. Análise dinâmica - A vantagem da emulação

É aqui que a magia acontece.

Depois de filtrados, os ficheiros entram numa fase de análise dinâmica alimentada por emulação ao nível da instrução, e não por virtualização. A sandbox pode simular diferentes configurações regionais do sistema operativo, contornar verificações de geofencing e forçar o malware a executar comportamentos que, de outra forma, ficariam ocultos.

Todas as instruções são observadas: gravações no registo, processos gerados, injeções de memória, chamadas de rede. O resultado não é uma suposição ou uma correspondência de assinatura; é uma evidência comportamental direta.

É o equivalente digital a observar as mãos de um suspeito em vez de apenas verificar a sua identificação.

Para o SOC, isso significa menos ameaças não detectadas e veredictos mais rápidos, sem prejudicar o desempenho. Um único servidor sandbox de alto desempenho pode processar dezenas de milhares de amostras por dia, sem a necessidade de um conjunto de servidores.

3. Pontuação de ameaças - Contexto que elimina a confusão

As detecções brutas por si só não ajudam um analista sobrecarregado. O que importa é a prioridade.

Esta camada utiliza uma pontuação adaptativa de ameaças para atribuir uma gravidade significativa com base no comportamento e no contexto.

- O ficheiro deixou cair um script do PowerShell?

- Tentar comunicação C2?

- Injetar no explorer.exe?

Cada comportamento ajusta a pontuação dinamicamente.

Ao combinar os resultados da sandbox com dados de reputação e inteligência, as equipas SOC ganham clareza na triagem. Agora pode concentrar-se nos poucos alertas de alto risco que realmente merecem investigação, reduzindo a fadiga de alertas sem sacrificar a visibilidade.

A pontuação de ameaças transforma «milhares de alertas» numa lista de tarefas compreensível. O ruído torna-se narrativa.

4. Caça às ameaças - Da deteção à compreensão

Depois de saber o que é perigoso, a questão passa a ser: onde mais isso existe?

Aqui, o aprendizado de máquina entra em ação por meio da pesquisa de similaridade de ameaças. O sistema compara novas amostras com famílias maliciosas conhecidas, mesmo que o código, a estrutura ou o empacotamento sejam diferentes. É o reconhecimento de padrões em escala: identificar relações, variantes e TTPs compartilhados que as ferramentas tradicionais não detectam.

Para os caçadores de ameaças, isso é ouro. Uma única deteção em sandbox pode desencadear retrocaçadas em terabytes de dados históricos, revelando outros ativos infetados ou campanhas relacionadas. De repente, a deteção transforma-se em defesa proativa.

Quebrando o ciclo de fadiga de alertas

A maioria dos SOCs não carece de dados, mas sim de correlação.

O modelo de sandbox mais inteligente integra todas as quatro camadas num fluxo contínuo, em que cada etapa refina a seguinte. A reputação reduz o volume, a emulação revela o comportamento, a pontuação adiciona contexto e a caça transforma esse contexto em ação.

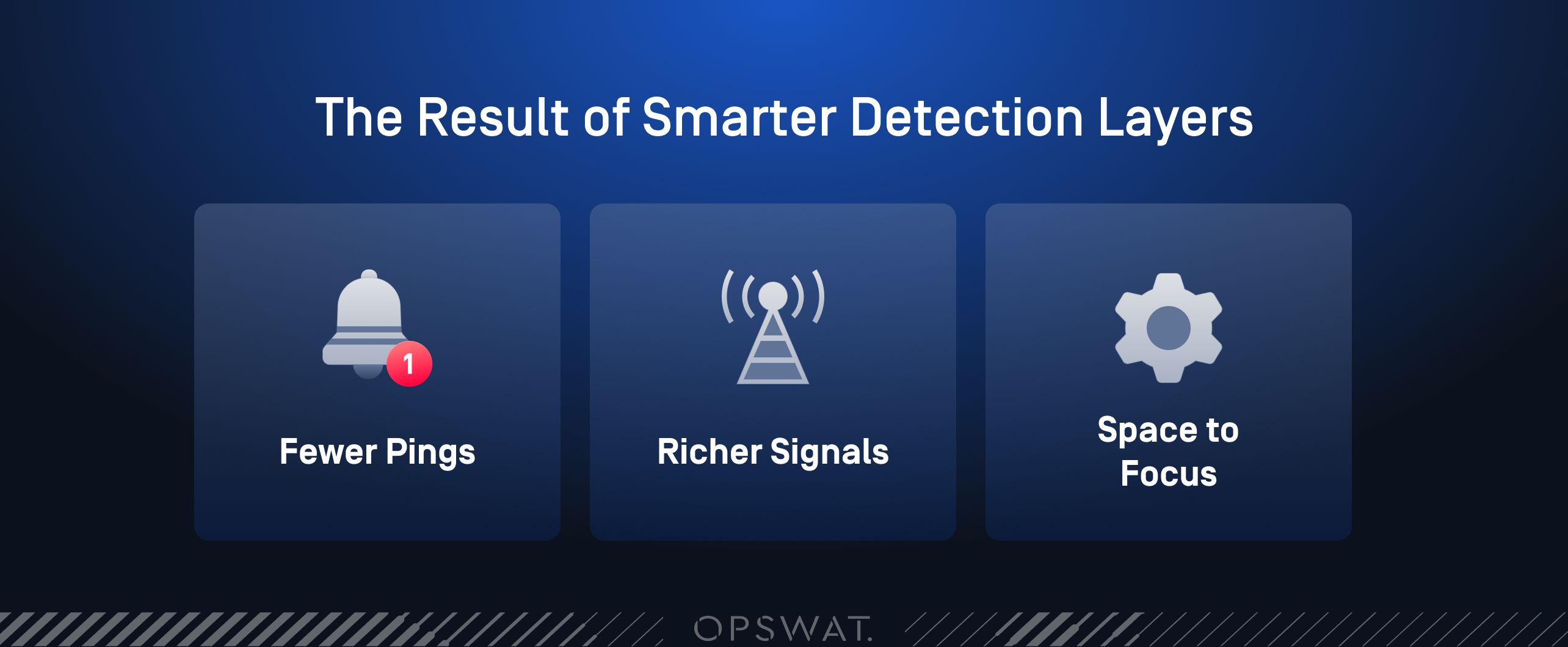

Essa abordagem em camadas faz mais do que acelerar os tempos de resposta: ela muda o ritmo diário do SOC.

Em vez de perseguir falsos positivos, os analistas dedicam tempo a compreender ameaças genuínas. Em vez de triagens intermináveis, podem rastrear cadeias de ataques, mapear técnicas MITRE ATT&CK e alimentar essas informações nas suas plataformas SIEM ou SOAR.

O resultado: menos alertas, sinais mais ricos e uma equipa que finalmente consegue respirar entre os alertas.

Lições aprendidas no terreno

Na prática, observei três resultados consistentes quando as SOCs implementam este modelo mais inteligente:

- A precisão da detecção aumenta. A análise comportamental detecta o que as defesas estáticas não conseguem, especialmente scripts ofuscados e documentos armados.

- O tempo de investigação diminui. O contexto automatizado e a pontuação reduzem o «tempo até ao veredicto» em até 10 vezes em comparação com as sandboxes VM legadas.

- Redução da carga operacional. Um único nó de emulação pode processar mais de 25.000 análises por dia com 100 vezes menos sobrecarga de recursos, o que significa menos gargalos e menor custo por amostra.

Para uma instituição financeira, integrar esse modelo aos seus gateways de e-mail e transferência de ficheiros transformou a triagem anteriormente manual em confiança automatizada. Anexos suspeitos eram detonados, pontuados e registados com veredictos claros em questão de minutos. O seu SOC não precisava mais acompanhar cada fila de incidentes, os dados falavam por si mesmos.

O elemento humano: capacitar analistas, não substituí-los

A tecnologia por si só não resolve a fadiga de alertas, o contexto sim.

Quando o seu sistema de sandboxing fornece resultados explicáveis, «este documento inicia uma macro VBA oculta que descarrega um executável de um C2 na Polónia», permite aos analistas tomar decisões mais rápidas e melhores.

Não se trata de automação apenas pela automação. Trata-se de dar ao Nível 1 o poder da visão do Nível 3.

Com relatórios comportamentais detalhados, mapeamento MITRE ATT&CK e IOCs extraíveis, cada deteção torna-se um acelerador de investigação. Os analistas podem alternar entre incidentes, enriquecer dados SIEM ou exportar indicadores estruturados para MISP ou STIX. A sandbox torna-se parte do fluxo de trabalho, não mais um silo.

E é assim que se elimina o gargalo: não adicionando outra ferramenta, mas tornando as existentes mais inteligentes em conjunto.

Além do SOC: escalonamento sem perder o controlo

As equipas de segurança modernas operam em ambientes híbridos, na nuvem e isolados. O sandboxing mais inteligente adapta-se em conformidade.

As implementações locais ou isoladas mantêm os dados críticos isolados, mas ainda assim beneficiam da mesma lógica de emulação e pontuação.

As implementações Cloud são dimensionadas dinamicamente, processando milhares de envios por minuto com correlação global de inteligência de ameaças.

As configurações híbridas sincronizam os resultados entre ambas, partilhando veredictos, reputações e IOCs para que as informações cheguem mais rápido do que as ameaças.

Independentemente da arquitetura, o objetivo permanece o mesmo: fidelidade de deteção consistente em todos os ficheiros, todos os fluxos de trabalho e todos os perímetros.

Por que isso é importante agora

O malware evasivo não está a diminuir. Só no ano passado, os dados do Relatório OPSWAT de 2025, provenientes de mais de um milhão de análises, mostraram um aumento de 127% na complexidade do malware, e 1 em cada 14 ficheiros rotulados como «seguros» pela OSINT revelou-se malicioso em 24 horas.

Essa é a realidade do SOC moderno. As ameaças evoluem a cada hora; as ferramentas precisam evoluir ainda mais rápido.

O sandboxing mais inteligente fecha essa janela, mudando a deteção de zero-day da análise forense reativa para a prevenção proativa.

É a ponte entre a deteção e a inteligência, entre a avalanche de alertas e os poucos que realmente importam.

O que levar

A fadiga de alertas não é um problema das pessoas, é um problema do processo.

Ao passar de mecanismos de deteção isolados para um pipeline integrado de análise de ameaças em quatro camadas, os SOCs podem recuperar o foco, a precisão e o tempo.

A combinação de filtragem rápida de reputação, emulação indetetável, pontuação contextual e caça inteligente transforma a sandbox de um dreno de desempenho no instrumento mais preciso do SOC.

Quando isso acontece, o painel piscando deixa de parecer ruído e começa a contar uma história que vale a pena ouvir.