Numa revelação surpreendente que sublinha a ameaça constante do cibercrime no sector do retalho, o Pepco Group, um importante retalhista europeu de descontos, foi recentemente vítima de um ataque de phishing nas suas operações na Hungria. O incidente, que levou a uma perda impressionante de cerca de 15 milhões de euros (16,3 milhões de dólares), provocou ondas de choque no sector, levando as empresas a reavaliar as suas medidas de cibersegurança.

O ataque: Um breve resumo

Em 27 de fevereiro de 2024, o Pepco Group divulgou que a sua unidade de negócios húngara tinha sido alvo de cibercriminosos que utilizaram técnicas de phishing. O phishing, um método em que os atacantes se disfarçam de entidades fiáveis para enganar as pessoas e levá-las a divulgar informações sensíveis, tornou-se uma tática comum, mas bem sucedida, utilizada por agentes de ameaças.

No caso da Pepco, os atacantes conseguiram desviar cerca de 15 milhões de euros, deixando a empresa numa situação precária no que respeita à recuperação dos fundos. Apesar do revés financeiro, a Pepco assegurou ao público que não foram comprometidos quaisquer dados de clientes, fornecedores ou funcionários.

Possíveis tácticas de phishing utilizadas no ataque do grupo Pepco

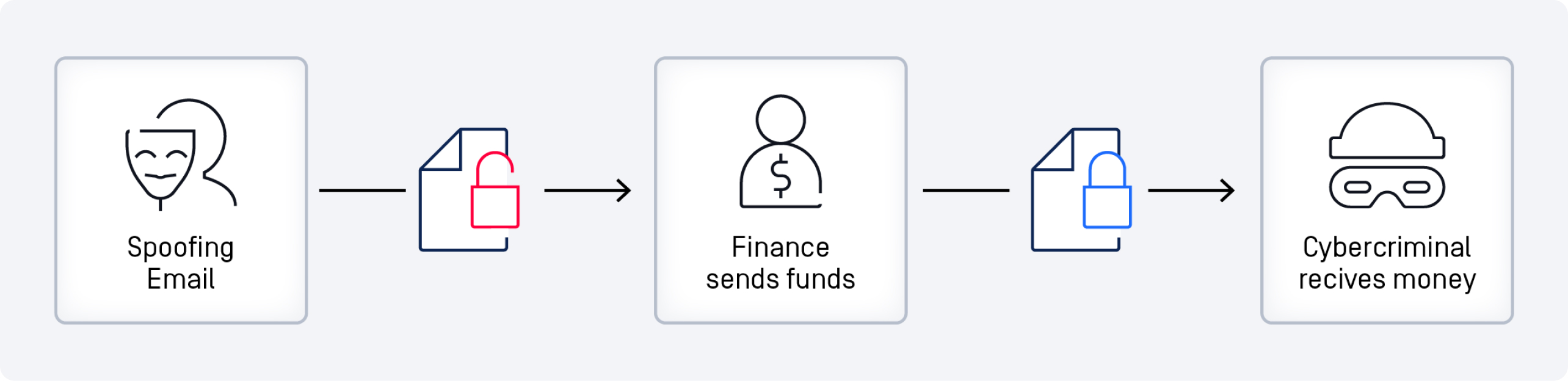

Falsificação de correio eletrónico:

Os atacantes enviavam e-mails que pareciam vir de executivos seniores ou de fontes internas de confiança. Para tal, forjavam o endereço "De" para que parecesse ter origem dentro da organização.

Engenharia social:

Os atacantes utilizavam cenários e linguagem convincentes que levavam os destinatários a agir rapidamente sem verificar a autenticidade.

Urgência e autoridade:

As mensagens de correio eletrónico foram concebidas para transmitir um sentido de urgência e provinham de figuras de autoridade dentro da empresa, como executivos ou gestores.

Ferramentas de personalização e IA:

Os atacantes utilizaram possivelmente ferramentas de IA para personalizar as mensagens de correio eletrónico, tornando-as livres de indicadores típicos de phishing, como erros ortográficos.

Outra técnica que os agentes da ameaça podem ter utilizado foi o Business Email Compromise (BEC). Este ataque visa obter acesso a contas de correio eletrónico legítimas para observar as comunicações internas e escolher o momento ideal para enviar mensagens de correio eletrónico fraudulentas.

Um exemplo disto seria quando um atacante compromete a conta de correio eletrónico de um executivo, monitoriza as mensagens de correio eletrónico sobre pagamentos futuros e, em seguida, envia uma mensagem de correio eletrónico fraudulenta num momento estratégico para desviar fundos para uma conta alternativa.

A resposta: Reforçar as defesas

Na sequência do ataque, a Pepco iniciou uma revisão abrangente dos seus sistemas de segurança e controlo financeiro em IT . O objetivo é claro: reforçar as medidas de cibersegurança da organização contra futuros ataques. Esta iniciativa não se trata apenas de controlo de danos, mas de um movimento estratégico para reconstruir a confiança entre as partes interessadas e garantir a integridade das suas operações.

Implicações para o sector retalhista

O incidente com a Pepco serve para recordar as vulnerabilidades inerentes ao panorama digital do retalho. A cibersegurança já não é uma preocupação IT , mas sim um imperativo comercial estratégico. Para os CISO e os especialistas em segurança do IT , este evento sublinha a necessidade de uma abordagem proactiva e dinâmica à segurança do correio eletrónico, acrescentando camadas avançadas de defesa para apanhar o que a segurança tradicional do correio eletrónico não consegue.

Avalie a sua Email Security Postura com OPSWAT

Esta última violação sublinha a necessidade de o sector retalhista realizar avaliações regulares das defesas de correio eletrónico. OPSWAT oferece uma Avaliação de Risco de Correio Eletrónico que revela ameaças que contornam as soluções de segurança tradicionais, como as do Microsoft 365.

Uma das principais camadas de defesa utilizadas na avaliação, que possivelmente poderia ter impedido o ataque de phishing acima mencionado, é a tecnologia Real-Time Anti-Phishing do OPSWAT. Esta solução processa os e-mails através de vários mecanismos de deteção e tecnologia de filtragem de conteúdos para garantir uma taxa de deteção de 99,98% de ataques de spam e phishing.

Além disso, os URLs são reescritos para serem submetidos a verificações de reputação contra a engenharia social no momento do clique com mais de 30 fontes online. As funcionalidades de leitura e reescrita de códigos QR, juntamente com a heurística e a aprendizagem automática, reforçam ainda mais a proteção.

Não tem a certeza se precisa de camadas de defesa avançadas? Descubra se o phishing, o malware ou outras explorações já contornaram a sua defesa e estão na caixa de correio da sua organização com uma avaliação de risco de correio eletrónicoOPSWAT .

Esta avaliação rápida não é perturbadora e fornece um relatório acionável com informações para qualquer CISO ou gestor de segurança IT que pretenda reforçar a sua postura de segurança de correio eletrónico.