Pare os ataques de amanhã

Detete ameaças de dia zero e malware evasivo usando análise dinâmica com inteligência de ameaças integrada.

- 99,9% de eficácia no dia zero

- Análise 20 vezes mais rápida

- Analisar todos os ficheiros no perímetro

OPSWAT tem a confiança de

Por que as ferramentas tradicionais não são suficientes

Os ataques zero-day e o malware evasivo agora passam facilmente pelas ferramentas de segurança tradicionais, estáticas ou lentas.

Evasão de ameaças

O malware moderno é projetado para burlar as defesas estáticas, usando verificações de ambiente, atrasos de tempo e detecção de sandbox para ocultar comportamentos maliciosos.

Essas ameaças se adaptam em tempo real, explorando pontos cegos nas ferramentas tradicionais para passar despercebidas antes que as assinaturas ou heurísticas possam reagir.

Resposta lenta a incidentes

Equipes sobrecarregadas enfrentam muitos alertas e pouco contexto.

Sem uma triagem rápida e uma priorização clara, os analistas perdem tempo crítico investigando falsos positivos, enquanto ameaças reais se movem lateralmente e extraem dados sem serem detectadas.

Visibilidade limitada

Sistemas fragmentados criam pontos cegos entre as camadas de rede, terminal e aplicação.

Quando a detecção não é unificada, as ameaças podem permanecer invisíveis, prejudicando os esforços de prevenção e resposta em todo o ambiente.

Baixa escalabilidade

As ferramentas tradicionais não foram concebidas para os volumes de dados atuais nem para a velocidade dos ataques modernos.

À medida que as cargas de ficheiros e tráfego aumentam, os pipelines de deteção ficam paralisados, as filas de análise expandem-se e as lacunas de segurança aumentam, deixando as organizações expostas.

127%

aumento na complexidade do malware de múltiplos estágios

*

7.3%

de ficheiros OSINT reclassificados como maliciosos n

, em 24 horas*

703%

aumento nos ataques de phishing de credenciais

no final de 2024*

*De acordo com dados de testes realizados em mais de um milhão de verificações de ficheiros.

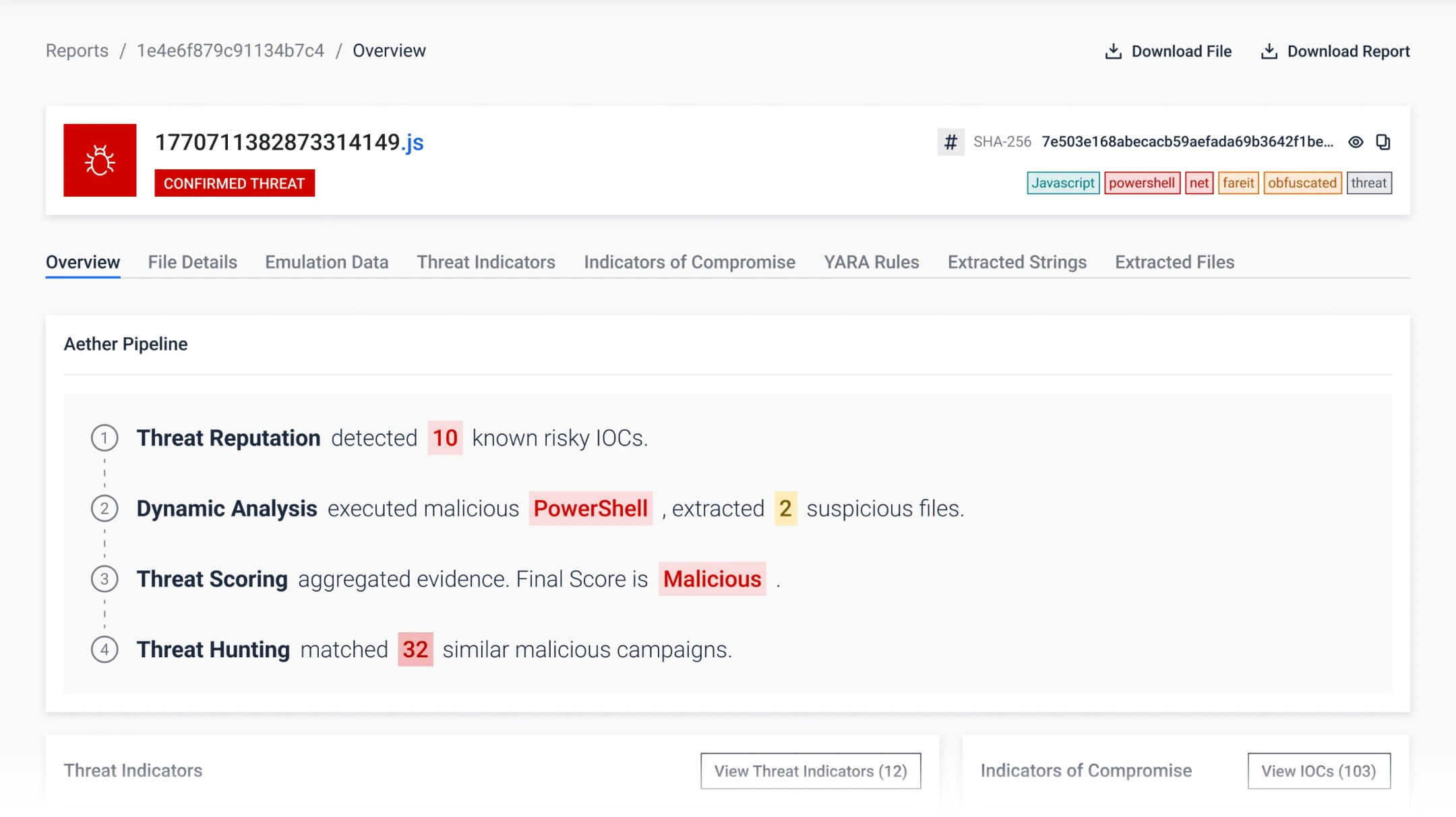

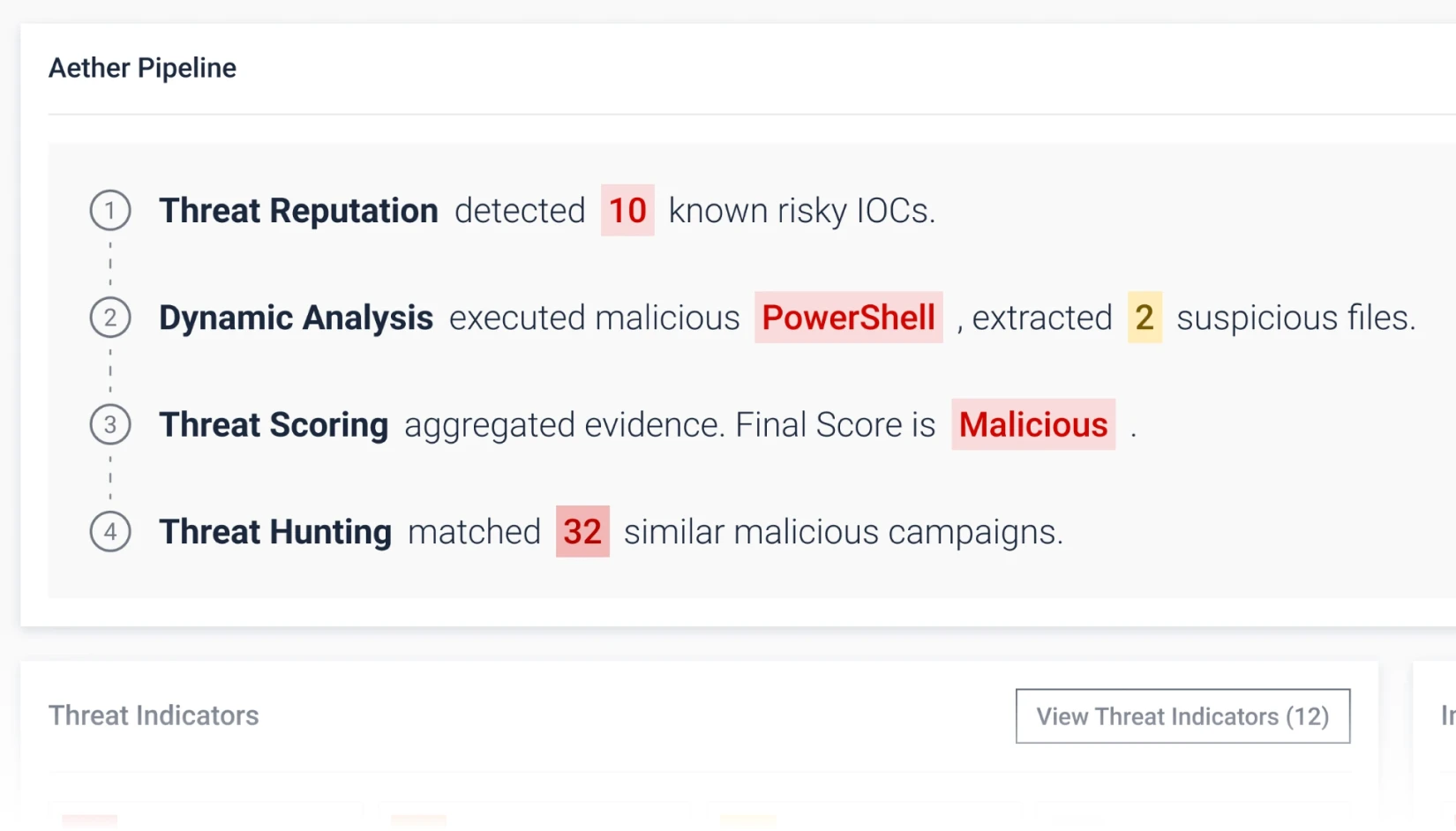

Detecção unificada de zero-day

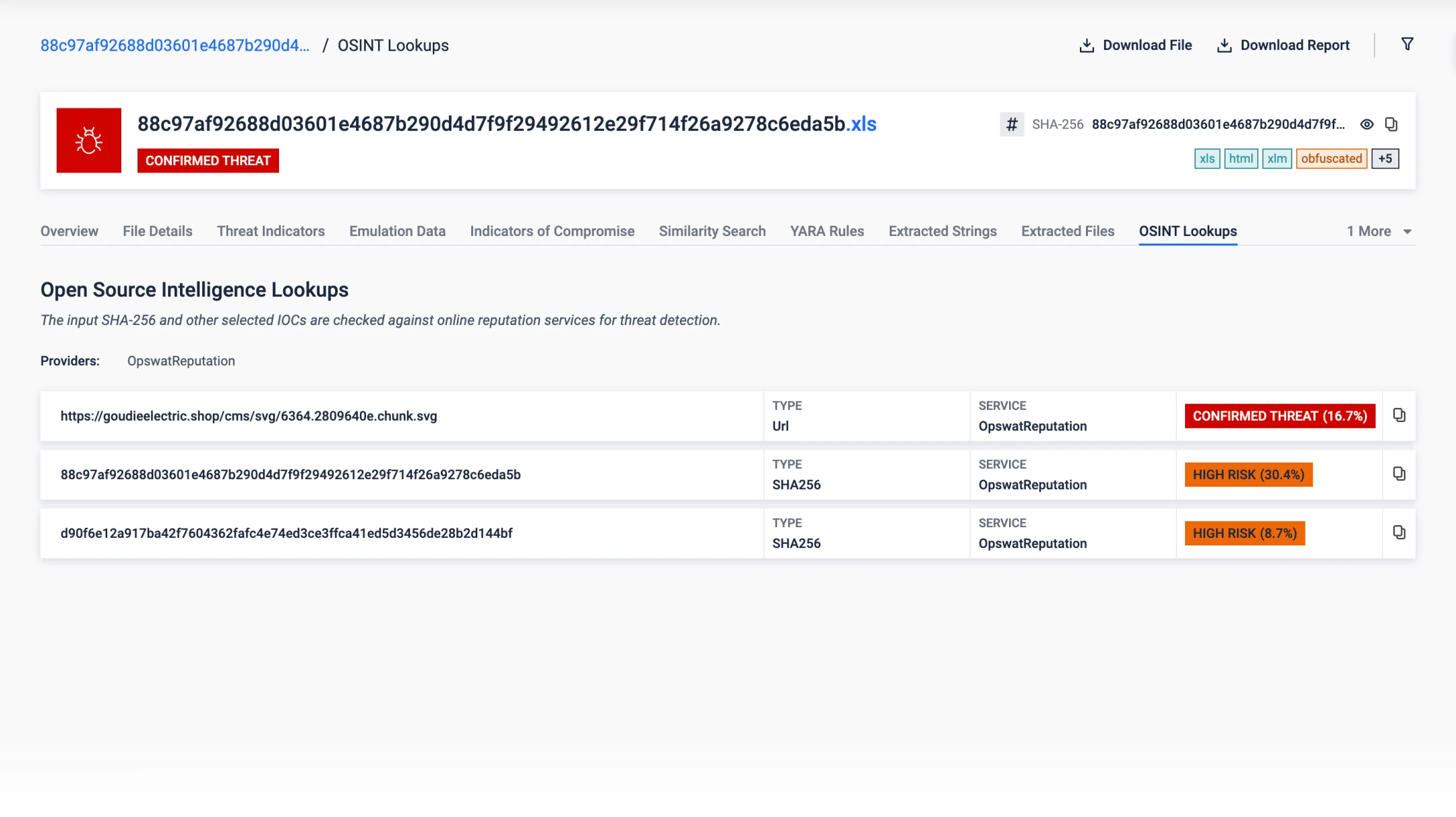

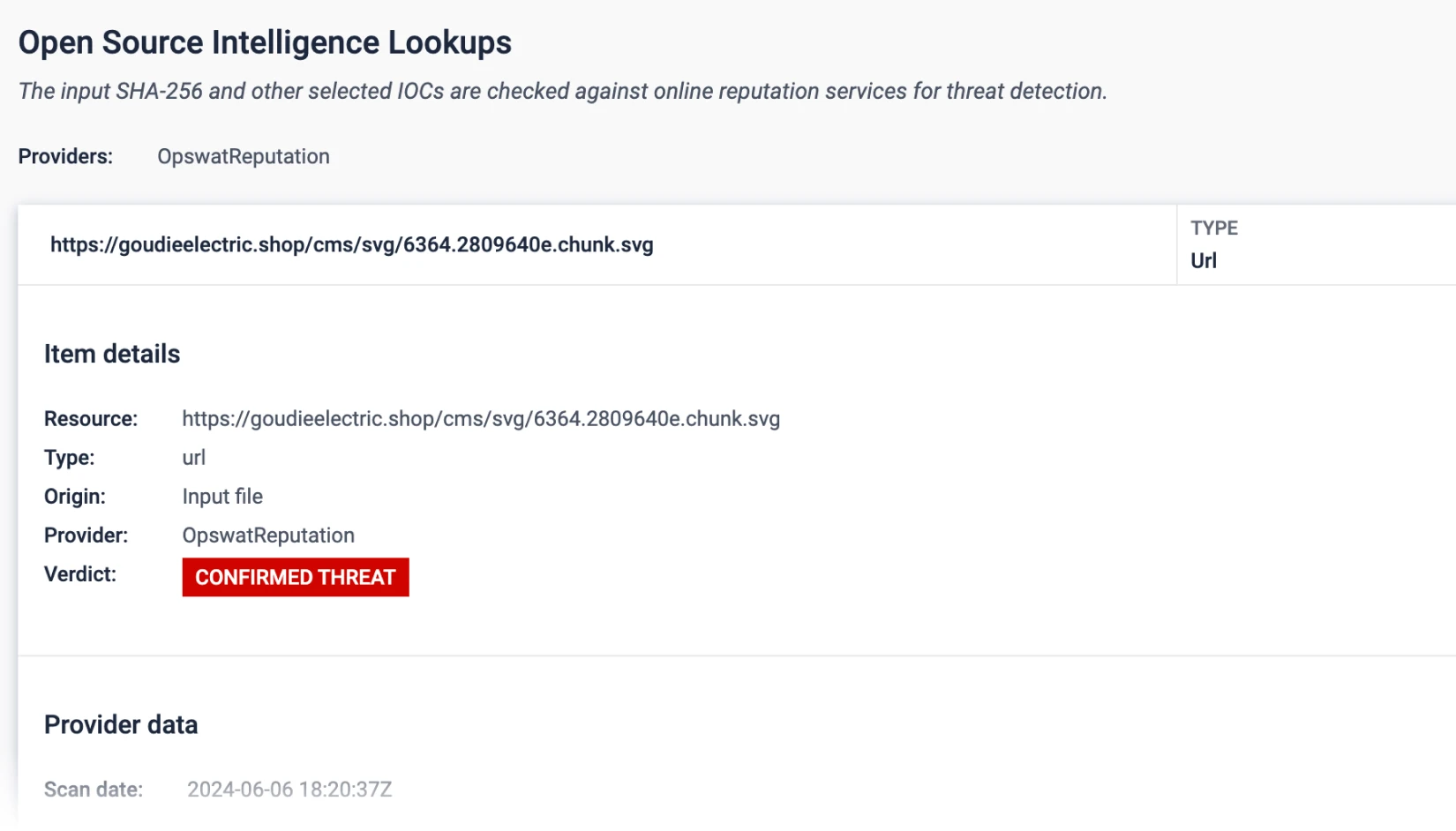

Camada 1: Reputação de ameaças

Exponha rapidamente ameaças conhecidas do tipo «

»

Pare a enxurrada de ameaças conhecidas.

Verifica URLs, IPs e domínios em tempo real ou offline para detetar malware, phishing e botnets.

Bloqueia a reutilização de infraestruturas e malware comum e obriga os atacantes a alternar indicadores básicos.

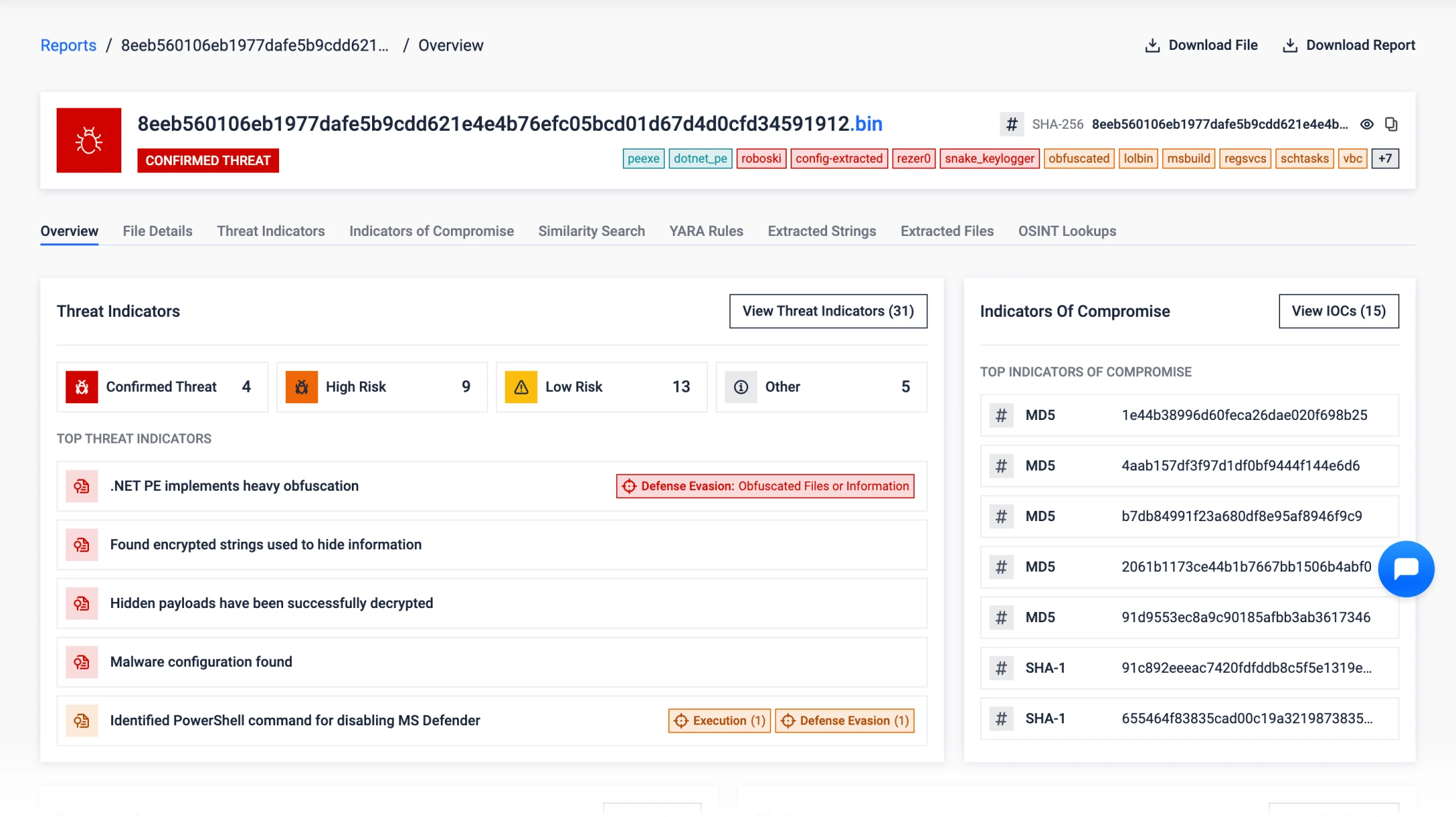

Camada 2: Análise dinâmica

Descubra ameaças desconhecidas do

Deteta malware evasivo que se esconde das sandboxes tradicionais.

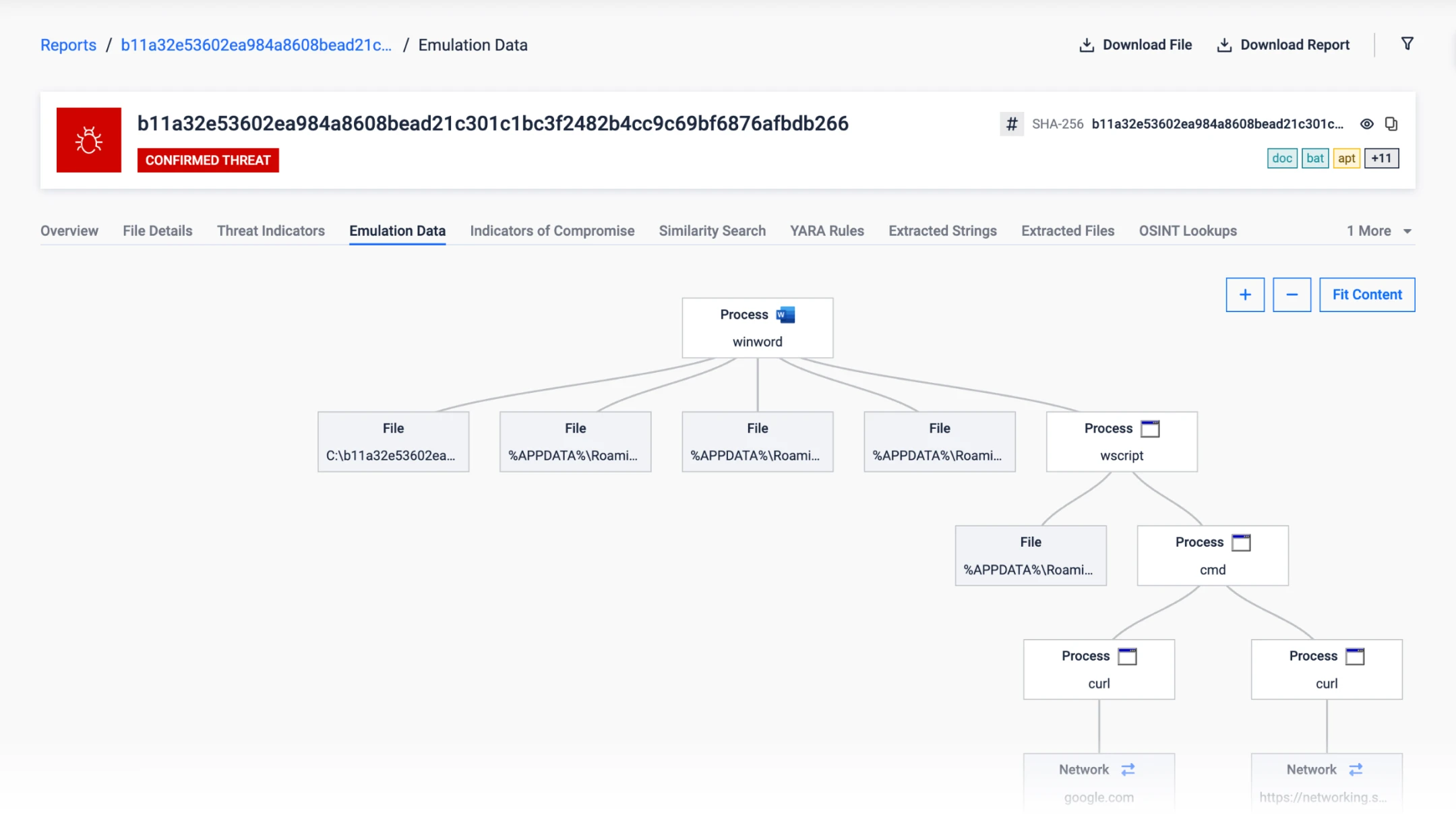

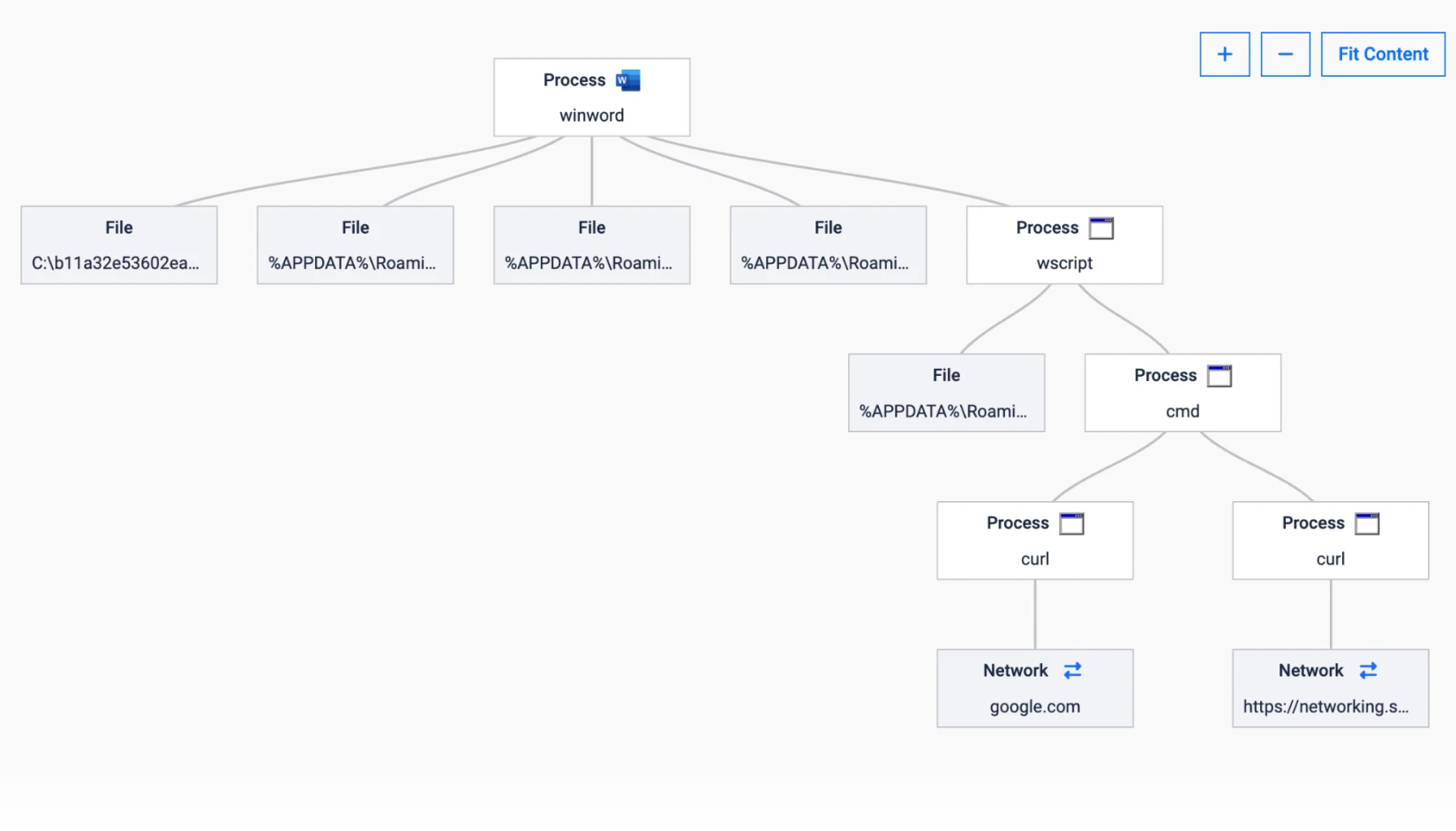

Uma sandbox baseada em emulação analisa ficheiros para detetar ameaças ocultas, como ransomware.

Expone artefactos, cadeias de carregadores, lógica de scripts e táticas de evasão.

Camada 3: Pontuação de ameaças

Priorizar ameaças

Reduza a fadiga de alertas.

Os níveis de risco de ameaças são classificados para destacar rapidamente as ameaças prioritárias em tempo real.

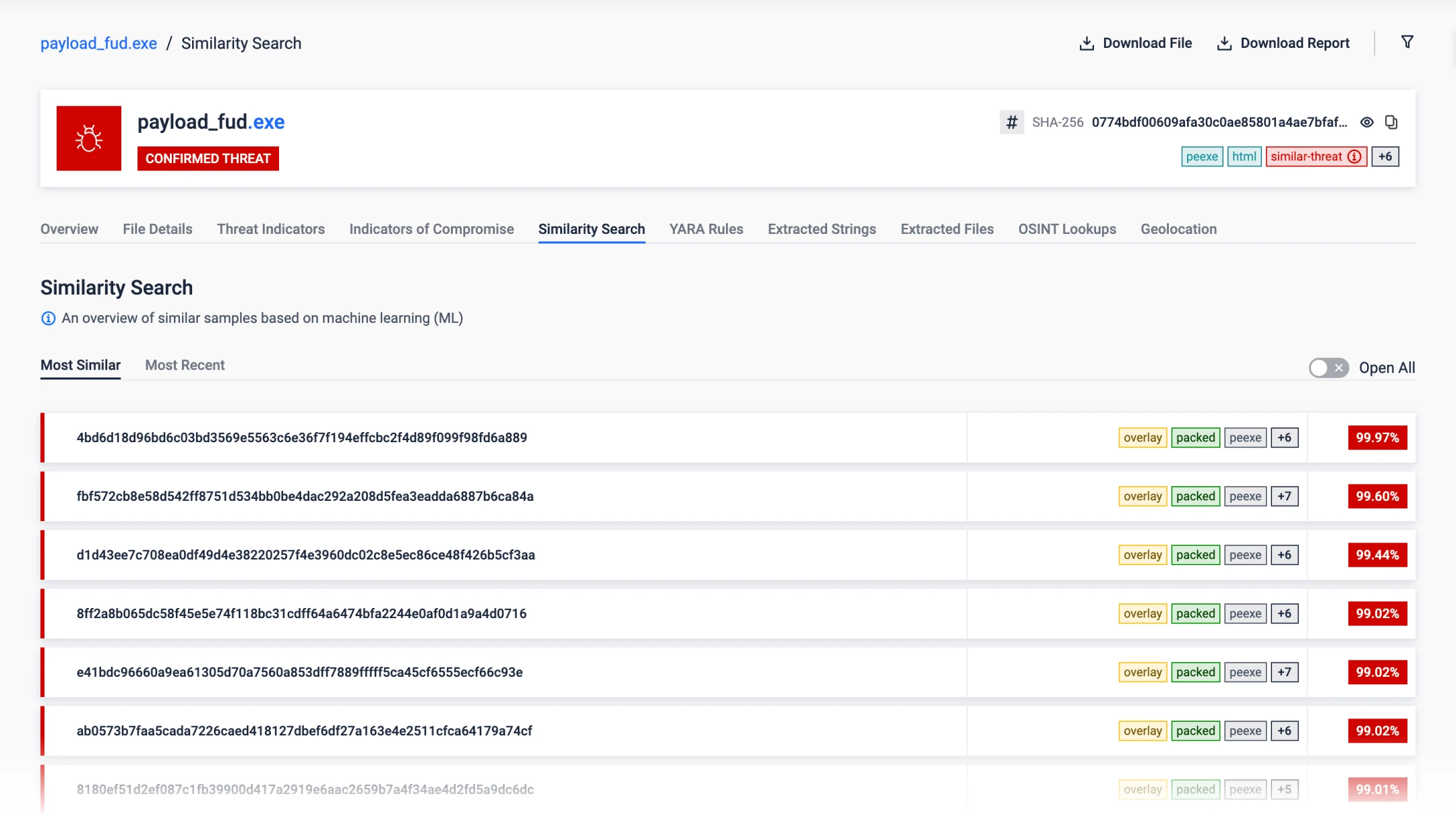

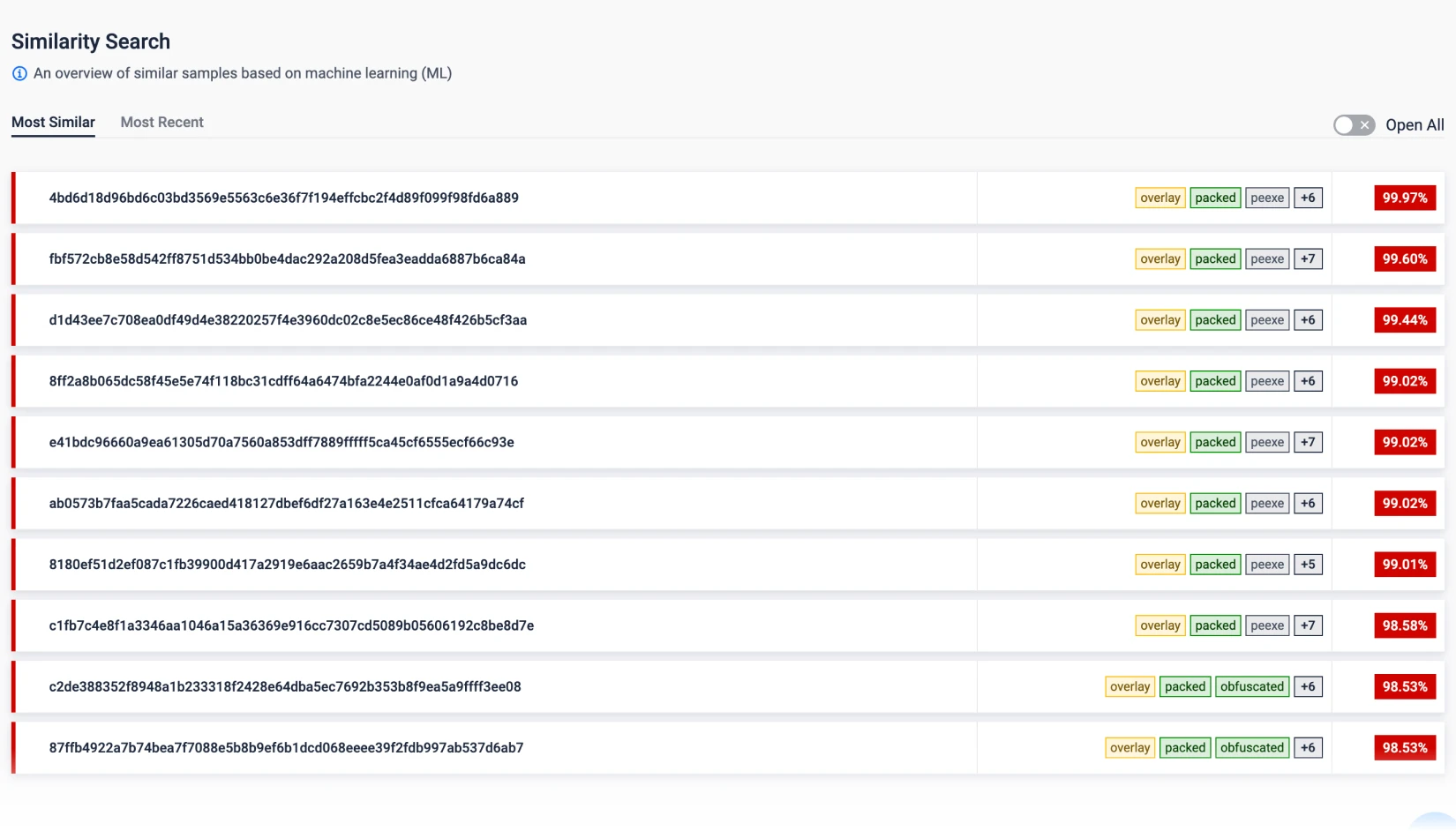

Camada 4: Caça às ameaças

Identificar campanhas de malware

Pesquisa de similaridade por aprendizagem automática

A correlação de padrões de ameaças associa ameaças desconhecidas a malware, táticas, infraestruturas e outros elementos conhecidos.

Descobre famílias e campanhas de malware, forçando os atacantes a reformular as suas táticas e infraestrutura.

«A velocidade mais rápida que já testámos no

.»

Segurança Venak

330+

Marcas detetáveis

para deteção de phishing baseada em ML

Mais de 50 tipos de ficheiros

Extraia artefactos, imagens

e muito mais

>14

Malware automatizado

Extração da família

Integre facilmente

Paramos os ataques que

ninguém sabe que existem.

20x

Mais rápido do que as soluções tradicionais

Visibilidade profunda e resposta rápida

Aproveite bilhões de sinais de ameaças e a pesquisa de similaridade de ameaças por aprendizado de máquina.

Análise da estrutura profunda

Analise rapidamente mais de 50 tipos de ficheiros, incluindo LNK e MSI, para extrair conteúdo incorporado, artefactos e imagens.

A descodificação automatizada, a descompilação e a emulação de shellcode — juntamente com a descompactação Python, a extração de macro e o suporte AutoIT — proporcionam uma visibilidade profunda das ameaças ocultas.

Análise dinâmica

Detete e classifique ameaças ativas usando aprendizado de máquina e detonações direcionadas em pilhas de aplicativos ou ambientes específicos.

Contorne verificações anti-evasão, emule scripts JavaScript, VBS e PowerShell e adapte dinamicamente fluxos de controlo para descobrir ameaças desconhecidas.

Detecção e classificação de ameaças

Detecte mais de 330 marcas de phishing, mesmo offline, usando análise de Machine Learning (ML).

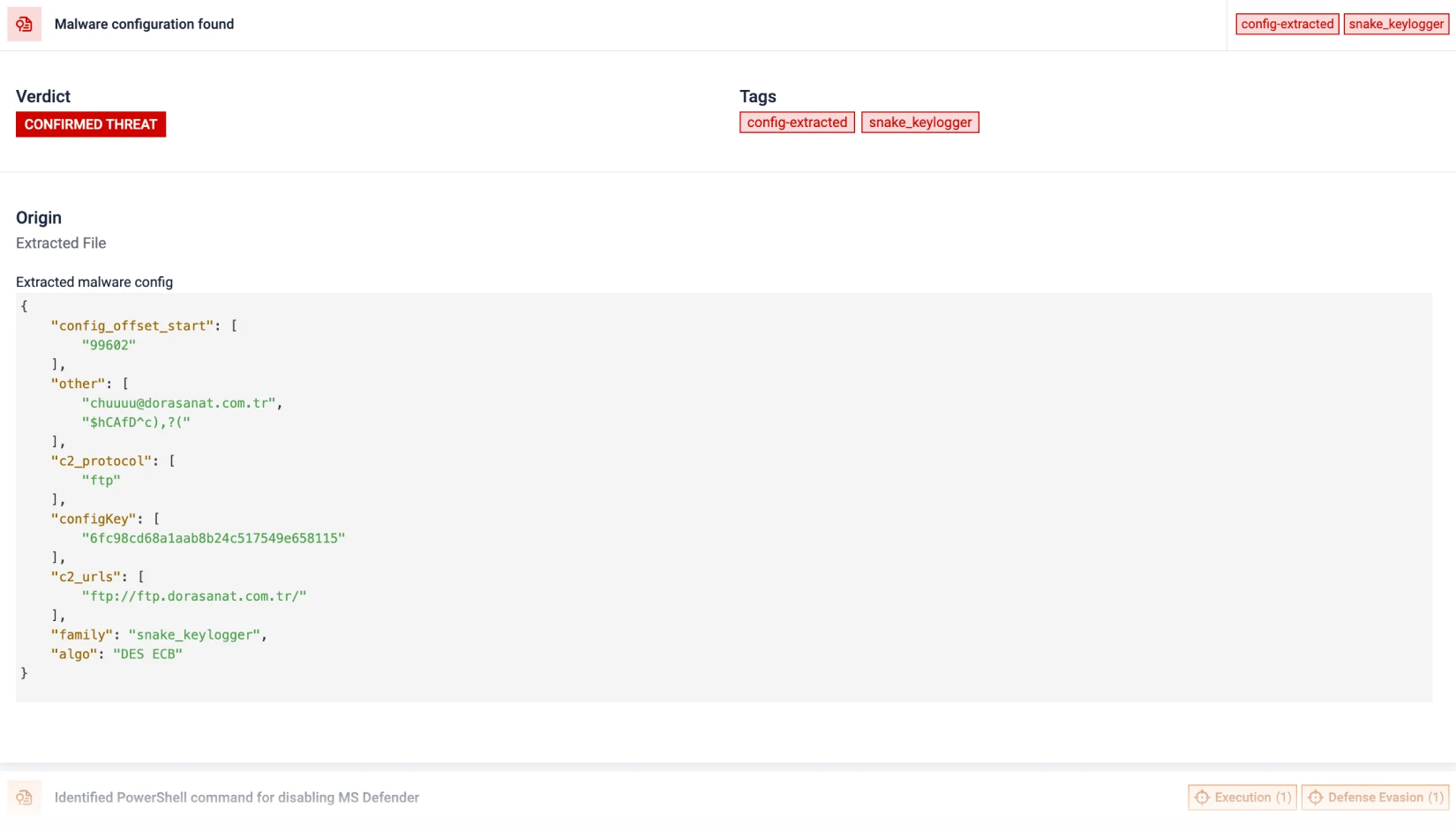

Correlacione IOCs, identifique intenções maliciosas com mais de 900 indicadores comportamentais, extraia configurações de mais de 18 famílias de malware e detecte ameaças desconhecidas por meio de agrupamentos baseados em similaridades.

- MetaDefender

- MetaDefender

- MetaDefender

Threat Intelligence integração Threat Intelligence

A caça automatizada a ameaças e a deteção em tempo real integram-se perfeitamente em todas as fontes de inteligência.

O sistema exporta para os formatos MISP e STIX, consulta o MetaDefender Cloud Reputation Service, conecta-se a fornecedores de inteligência de código aberto e gera automaticamente regras YARA para cada ameaça detetada.

Motor anti-evasão de última geração

Extraia indicadores de comprometimento de malware altamente evasivo e detone ataques direcionados para que os analistas possam se concentrar em descobertas de alto valor.

A sandbox derrota técnicas avançadas de evasão, incluindo longos períodos de inatividade e loops, verificações de utilizador ou domínio, geofencing, verificações de localidade do sistema operativo, VBA stomping, comportamentos avançados de execução automática, como gatilhos de mouse-hover, e abuso do agendador de tarefas.

- MetaDefender

- MetaDefender

Relatório sobre o panorama OPSWAT para 2025 (

)

O malware está mais evasivo do que nunca — veja os dados.

Detecção de ameaças zero-day

em todos os ambientes

A solução Zero-Day Detection OPSWATé baseada num conjunto unificado de tecnologias que combinam sandboxing, inteligência adaptativa e análise comportamental de

s para expor ameaças desconhecidas com rapidez e escala — no local, na nuvem ou em qualquer lugar entre os dois.

MetaDefender Aether™

Solução autónoma de deteção de zero-day, combinando sandboxing avançado com inteligência de ameaças integrada. Descubra relações ocultas através da similaridade de ameaças de aprendizagem automática e dados de reputação para obter insights acionáveis para uma resposta mais rápida.

MetaDefender Threat Intelligence™

Identifique ameaças relacionadas a zero-day, avalie a reputação dos ficheiros em tempo real e responda mais rapidamente a riscos emergentes com a pesquisa de similaridade de ameaças por aprendizado de máquina e verificações de reputação de ameaças. As equipas de segurança obtêm inteligência de ameaças aprimorada para garantir defesas mais fortes contra malware em evolução e ataques direcionados.

Desbloqueie a deteção de zero-day em todas as soluções

Descubra como a deteção zero-day pode ser implementada no perímetro da sua rede,

garantindo que todos os ficheiros obtenham deteção zero-day avançada sem atrasos no desempenho.

Detonator - A busca sem fim

para detecção de zero-day

A história por trás da tecnologia de análise dinâmica líder do setor OPSWAT

A história por trás MetaDefender

Jan Miller – Diretor de Tecnologia, Análise de Ameaças na OPSWAT

Jan Miller é um pioneiro na análise moderna de malware, conhecido por lançar plataformas que transformaram a forma como a indústria deteta ameaças evasivas. Depois de fundar a Payload Security e, mais tarde, impulsionar a Falcon X na CrowdStrike, continuou a inovar com Filescan.io, posteriormente adquirida pela OPSWAT. Como membro do Conselho da AMTSO, defende a transparência enquanto promove técnicas que combinam análise dinâmica com inteligência de ameaças para expor malware evasivo.

A análise dinâmica evolui com inteligência de ameaças integrada

MetaDefender combina emulação ao nível da CPU, análise comportamental e inteligência adaptativa contra ameaças (reputação de ameaças, pontuação, pesquisa de semelhanças). Isso significa veredictos mais rápidos sobre ameaças zero-day e um contexto mais rico que impulsiona a caça às ameaças e a resposta automatizada em toda a sua pilha de segurança.

Velocidade, segurança e autenticidade validadas pela AMTSO (

)

Em conformidade com a Organização de Padrões de Testes Antimalware (AMTSO), o teste da Venak Security confirmaSandbox Adaptive Sandbox OPSWAT.

Confiança a nível mundial para defender o que é crítico

OPSWAT a confiança de mais de 2.000 organizações em todo o mundo para proteger os seus dados, ativos e redes críticos contra ameaças provenientes de dispositivos e arquivos

.

Criado para cada sector

Apoiar a conformidade

com os requisitos regulamentares

À medida que os ciberataques e os agentes que os executam se tornam mais sofisticados, os órgãos governamentais em todo o mundo estão a implementar regulamentações

para garantir que as infraestruturas críticas estejam a fazer o necessário para se manterem seguras.

Recursos recomendados

MetaDefender para Core

SANS Detection & Response Survey

Relatório do cenário de ameaças OPSWAT 2025

Comunidade FileScan.io

Descubra ameaças ocultas com análises perspicazes de malware

com a tecnologia MetaDefender

OPSWAT— experimente gratuitamente.

FAQs

Ele elimina o ponto cego em ameaças desconhecidas baseadas em ficheiros, combinando verificações de reputação, análise dinâmica baseada em emulação e inteligência comportamental, para que você veja cargas na memória, carregadores ofuscados e kits de phishing que as assinaturas e as ferramentas de endpoint não detectam.

Ele se conecta na ingestão (ICAP, e-mail, MFT, web), enriquece o seu SIEM/SOAR (MISP/STIX, Splunk SOAR, Cortex XSOAR) e fornece IOCs de alta fidelidade e comportamentos mapeados pelo MITRE para melhorar as detecções em todas as suas ferramentas.

Não. A reputação "great-filter" remove a maior parte do ruído instantaneamente; os ficheiros suspeitos são detonados numa sandbox de emulação que é 10 vezes mais rápida e 100 vezes mais eficiente em termos de recursos do que as sandboxes VM legadas, mantendo o fluxo de ficheiros rápido e, ao mesmo tempo, capturando as 0,1% de ameaças zero-day que realmente importam.

Sim. Implante na nuvem, híbrido ou totalmente no local/isolado (compatível com RHEL/Rocky Linux), com modo offline e lista de certificados autorizados, acesso baseado em funções, registos de auditoria e controlos de retenção de dados para ambientes do tipo NIS2/IEC 62443/NIST.

Redução do volume de incidentes/MTTR (menos falsos positivos, contexto mais rico), deteção antecipada de ameaças silenciosas OSINT e redução mensurável do risco para fluxos de trabalho de ficheiros (e-mail, MFT, portais). A maioria dos clientes começa com um POC delimitado no seu tráfego real e, em seguida, expande.