Nesta versão

- Melhorias nas bibliotecas C/C++

- Utilizar informações do PE para detetar bibliotecas DLL/EXE

- Adicionar mais assinaturas para bibliotecas C/C++

- Suporte ao processamento do formato de ficheiro CycloneDX

Nos nossos últimos aprimoramentos para a versão 4.0.0 da tecnologia SBOMSoftware Bill of Materials), estendemos a cobertura do nosso banco de dados para componentes binários, como arquivos DLL e EXE, melhoramos a identificação binária por meio de metadados PE (Portable Executable) e permitimos a validação e o enriquecimento dos relatórios SBOM do CycloneDX.

O ponto cego binário

As soluções SBOM tradicionais dependem principalmente de gerenciadores de pacotes e arquivos de manifesto (por exemplo, requirements.txt, package.json) para identificar componentes de terceiros. Embora eficaz para muitos aplicativos modernos, essa abordagem deixa pontos cegos significativos, particularmente em cenários como:

- Projetos sem uso consistente do gerenciador de pacotes: Os projetos C/C++ que incorporam bibliotecas DLL que não são rastreadas pelos gerenciadores de pacotes podem permanecer invisíveis para as ferramentas de geração do SBOM.

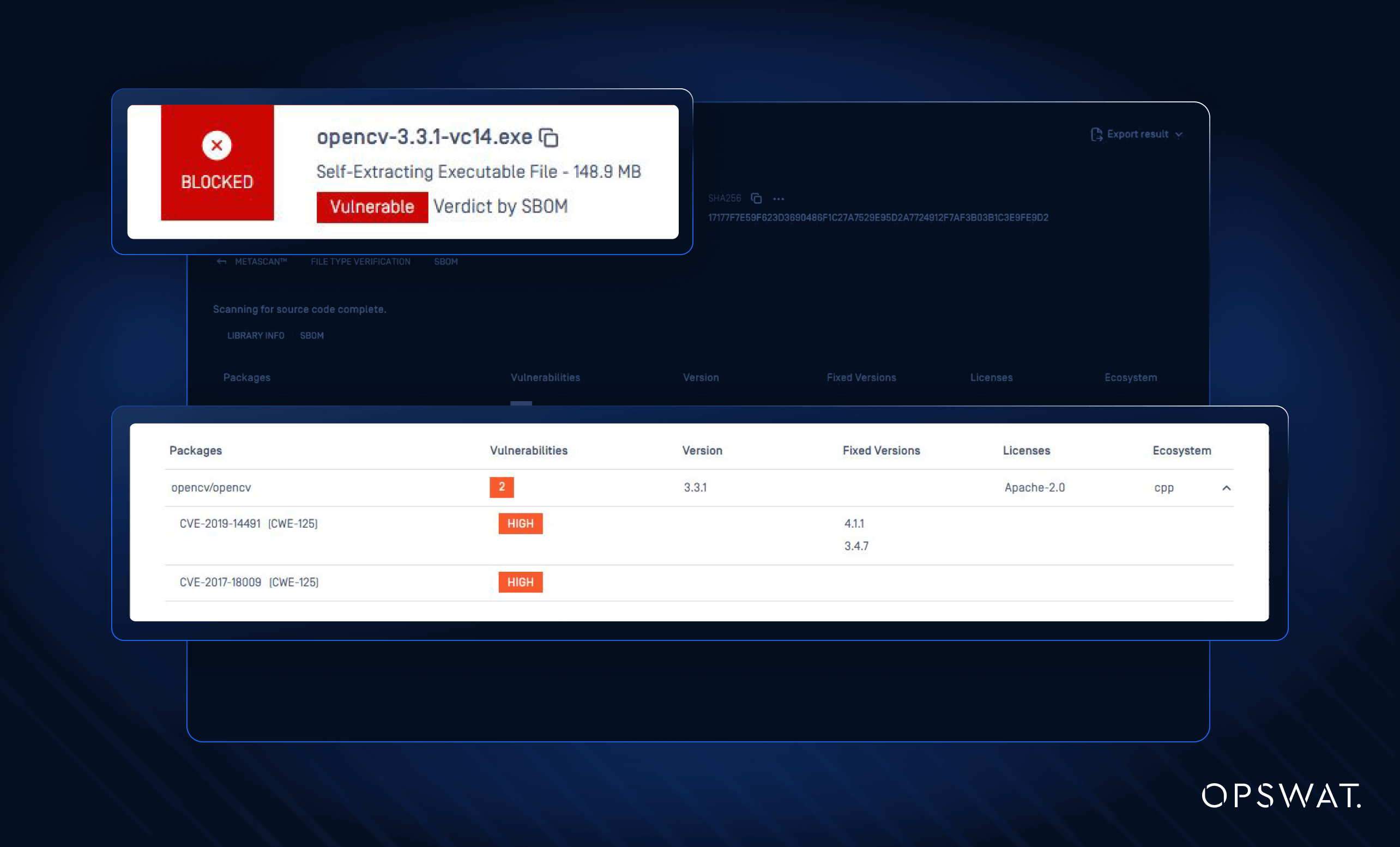

- InstaladoresSoftware que contêm binários de terceiros incorporados: Os instaladores contêm frequentemente dependências binárias de terceiros sem metadados explícitos, o que torna difícil o seu controlo.

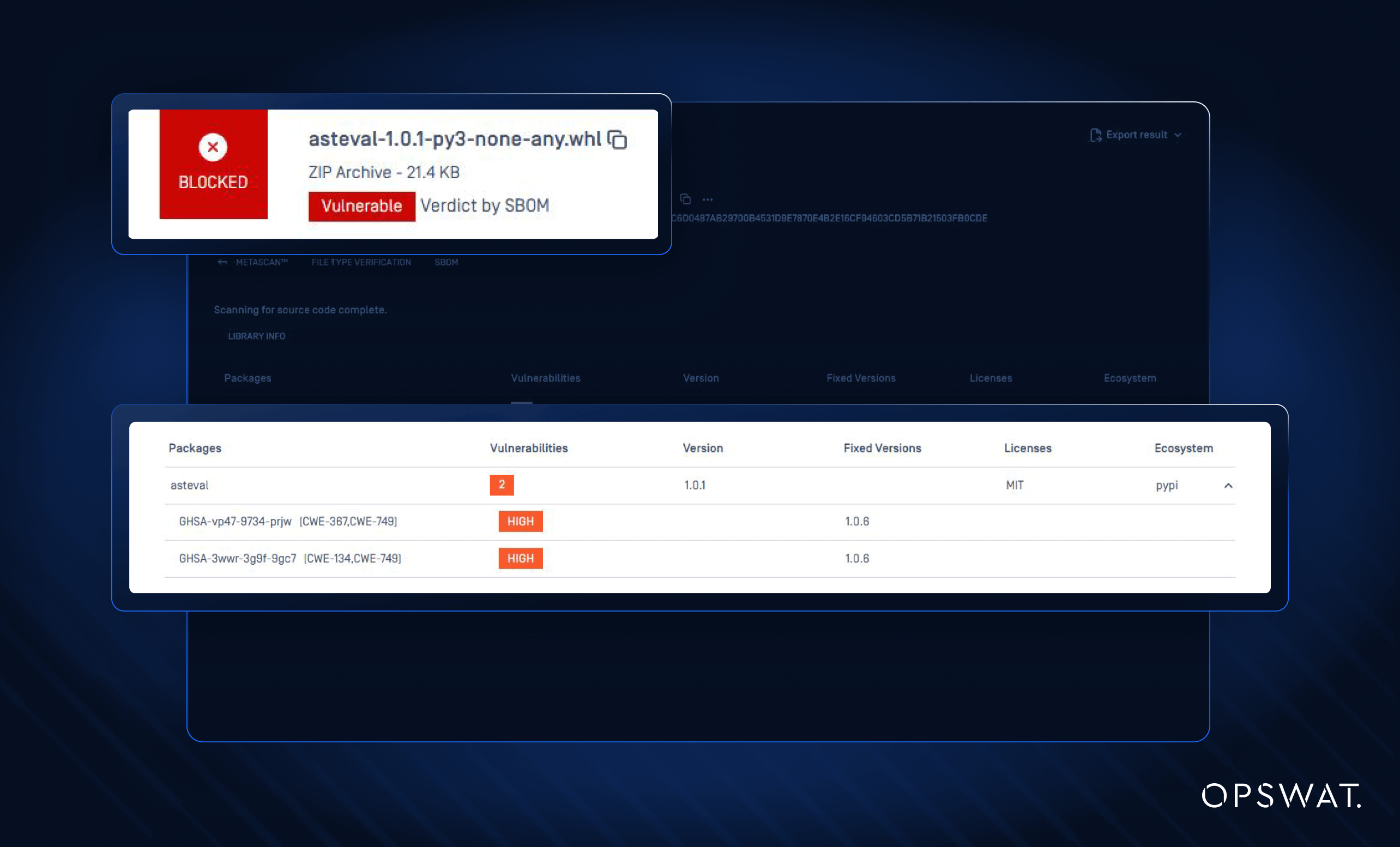

- Bibliotecas de formato binário em repositórios de artefactos: Repositórios de artefactos como o JFrog Artifactory, Nexus Repository, ou Apache Archiva armazenam bibliotecas em formatos binários (whl, egg, zip) em vez de código fonte. Estes pacotes binários também não têm declarações, o que também limita a visibilidade tradicional da SBOM.

Estas lacunas criam riscos de segurança - as dependências binárias permanecem invisíveis, os pacotes do instalador não são examinados e as vulnerabilidades em dependências não declaradas não podem ser rastreadas.

Colmatar a lacuna de segurança binária da SBOM

Para resolver estes pontos cegos críticos, OPSWAT SBOM 4.0.0 oferece capacidades melhoradas através de múltiplas abordagens complementares:

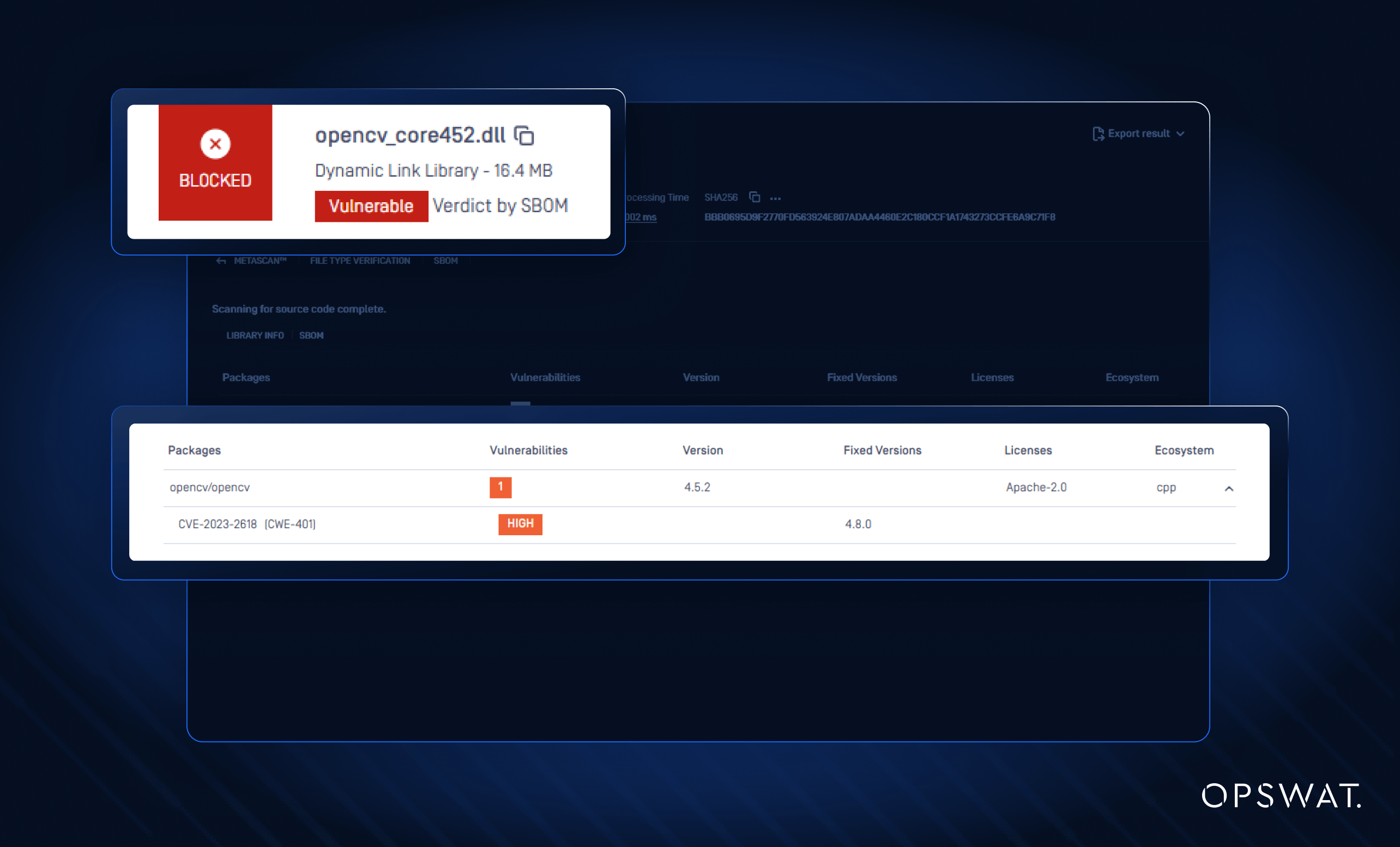

Cobertura alargada da base de dados para componentes binários

Expandimos significativamente a nossa base de dados de assinaturas para binários C, C++ e C# (DLLs, EXEs). As equipas de desenvolvimento Software podem identificar bibliotecas de terceiros incorporadas, mesmo quando os metadados do gestor de pacotes não estão disponíveis.

Com esta atualização, OPSWAT SBOM assegura um acompanhamento abrangente dos componentes através do código fonte, binários compilados e instaladores de software.

Identificação exacta da biblioteca com análise de metadados

A nossa nova versão tira partido da análise de metadados PE (Portable Executable) para identificar ficheiros binários e associá-los a vulnerabilidades conhecidas e bases de dados de licenciamento. Esta abordagem automatizada substitui o que anteriormente era um processo manual, demorado e propenso a erros.

Como funciona:

- OPSWAT SBOM detecta bibliotecas de terceiros em formato binário (DLLs, EXEs) utilizando as suas assinaturas e metadados PE (executável portátil).

- As informações binárias extraídas são mapeadas para bibliotecas e versões conhecidas

- Estes resultados são depois cruzados com as nossas bases de dados de vulnerabilidades e licenças.

Benefícios:

- Identificar componentes de terceiros, incluindo bibliotecas C/C++ geridas manualmente e pacotes de instalação

- Melhorar a precisão na identificação de componentes binários utilizando a análise de metadados

- Mitigar os riscos de segurança através da deteção de dependências mesmo sem declarações do gestor de pacotes

- Permitir a gestão exaustiva de vulnerabilidades e avaliações de segurança

Identificação exacta da biblioteca com análise de metadados

Integração do SBOM com repositórios de artefactos

Para além da análise direta de bibliotecas binárias, OPSWAT SBOM eSupply Chain Software MetaDefender suportam a integração nativa com repositórios de artefactos, como o JFrog Artifactory, para analisar os pacotes originais e obter os seus metadados. Saiba mais sobre a integração do JFrog Artifactory.

Esta referência cruzada permite a identificação exacta de bibliotecas de terceiros incorporadas e garante que as equipas não perderão informações de segurança críticas nos componentes binários dos seus projectos.

Validação e enriquecimento do relatório do CycloneDX SBOM

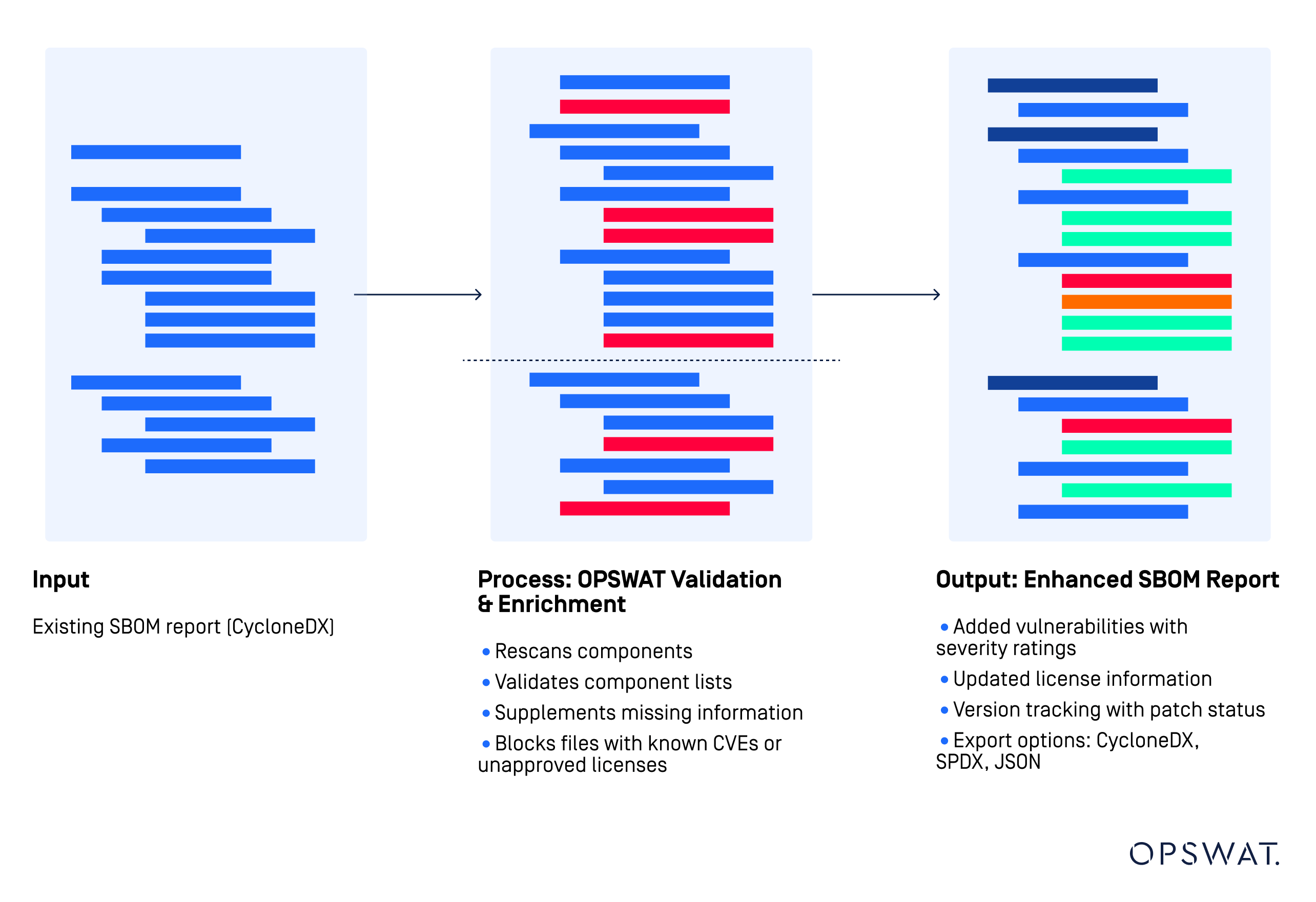

Outra atualização desta versão incide sobre a exatidão e a exaustividade dos relatórios SBOM, em especial os que se encontram no formato CycloneDX.

O CycloneDX é um formato SBOM amplamente utilizado para rastreamento de segurança e vulnerabilidade. No entanto, alguns destes relatórios carecem frequentemente de informações, como dados de licenciamento ou dependências não declaradas.

Na OPSWAT, acreditamos na filosofia de defesa em várias camadas. Assim como as estratégias de segurança em camadas melhoram a deteção de malware, a validação SBOM em várias camadas aprimora a segurança da cadeia de suprimentos de software. Este aprimoramento valida e enriquece os relatórios SBOM do CycloneDX para criar inventários de componentes mais completos.

Como funciona:

Importar SBOM existente

Os utilizadores fornecem um relatório SBOM no formato CycloneDX como base para análise e validação.

Validação e enriquecimento

OPSWAT volta a analisar a SBOM, validando os componentes listados em relação à nossa base de dados, e complementa os pormenores em falta, incluindo:

- Informações sobre vulnerabilidades (deteção de CVE e classificações de gravidade)

- Dados de licenciamento

- Controlo de versões (versões desactualizadas e correcções)

Além disso, os ficheiros com CVEs conhecidos ou licenças não aprovadas serão assinalados ou bloqueados com base em políticas pré-configuradas.

Gerar e exportar SBOM melhorado

O SBOM atualizado inclui informações adicionais sobre segurança. Exporte descobertas enriquecidas no formato JSON, CycloneDX ou SPDX SBOM.

Porque é que a deteção binária é importante

Vulnerability Management exaustiva Vulnerability Management

Quando são anunciados novos CVEs, as equipas de segurança podem avaliar imediatamente se são afectadas, mesmo para componentes em formato binário. Isto elimina os pontos cegos de segurança nos fluxos de trabalho de resposta a vulnerabilidades.

Conformidade e preparação para a regulamentação

As organizações que enfrentam requisitos regulamentares crescentes ou exigências de clientes para SBOMs podem garantir que todos os componentes são contabilizados - não apenas aqueles geridos através de gestores de pacotes.

Avaliações de segurança para pacotes do instalador

Os pacotes de distribuição de Software contêm frequentemente inúmeros componentes de terceiros. A deteção de binários aumenta a visibilidade dos instaladores e garante que todas as dependências que chegam aos clientes são inventariadas e verificadas em termos de segurança.

Suporte a bases de código herdadas

As aplicações mais antigas que não dispõem de uma gestão de dependências moderna podem agora ser incluídas em programas de segurança da cadeia de fornecimento de software, sem necessidade de rastreio manual ou de um retrabalho exaustivo.

Sobre a OPSWAT SBOM

OPSWAT SBOM permite a transparência do software, fornecendo um inventário exato dos componentes de software nas pilhas de aplicações de software. Com o OPSWAT SBOM, os programadores podem identificar vulnerabilidades conhecidas, validar licenças e gerar um inventário de componentes para OSS (software de código aberto), dependências de terceiros e imagens de contentores. As equipas de desenvolvimento Software podem manter-se em conformidade e manter-se à frente dos atacantes sem afetar a velocidade de desenvolvimento.

Saiba mais sobre como a SBOM ajuda a proteger as suas aplicações em opswat