Enquanto muitos gozavam as férias de verão, os cibercriminosos estavam a trabalhar arduamente e nós, em MetaDefender Sandbox , também. Um conjunto de vulnerabilidades e ataques recentes manteve-nos ocupados a acrescentar novas detecções à nossa lista cada vez maior.

Vejamos alguns exemplos.

Em 8 de julho, a equipa de Investigação e Informações sobre Ameaças da BlackBerry informou que um agente de ameaças pode ter visado conversações sobre a adesão à NATO utilizando uma vulnerabilidade semelhante à CVE-2017-0199. Em 11 de julho, a Microsoft divulgou uma vulnerabilidade de dia zero registada como CVE-2023-36884. Depois, em 28 de agosto, o Centro de Coordenação da Equipa de Resposta a Emergências Informáticas do Japão (JPCERT/CC) confirmou que os atacantes utilizaram uma nova técnica em julho.

Tipos de ficheiros mascarados

O que é que foi tão interessante nestes incidentes específicos? -Todos eles utilizaram ficheiros ocultos noutros tipos de documentos para entregar cargas maliciosas - uma boneca aninhada de moscas destinada a evitar a deteção.

São exemplos da técnica MITRE T1036.008 (Masquerade File Type) que utiliza ficheiros poliglotas com vários tipos de ficheiros diferentes. Cada tipo de ficheiro funciona de forma diferente com base na aplicação que o executa, e são uma forma eficaz de disfarçar o malware e as capacidades maliciosas. Também exemplificam a técnica MITRE T1027.009, em que os atacantes incorporam cargas maliciosas nos ficheiros mascarados.

Felizmente, estas técnicas constituem uma oportunidade perfeita para demonstrar como MetaDefender Sandbox reconhece facilmente ficheiros maliciosos mascarados!

Ataque de julho

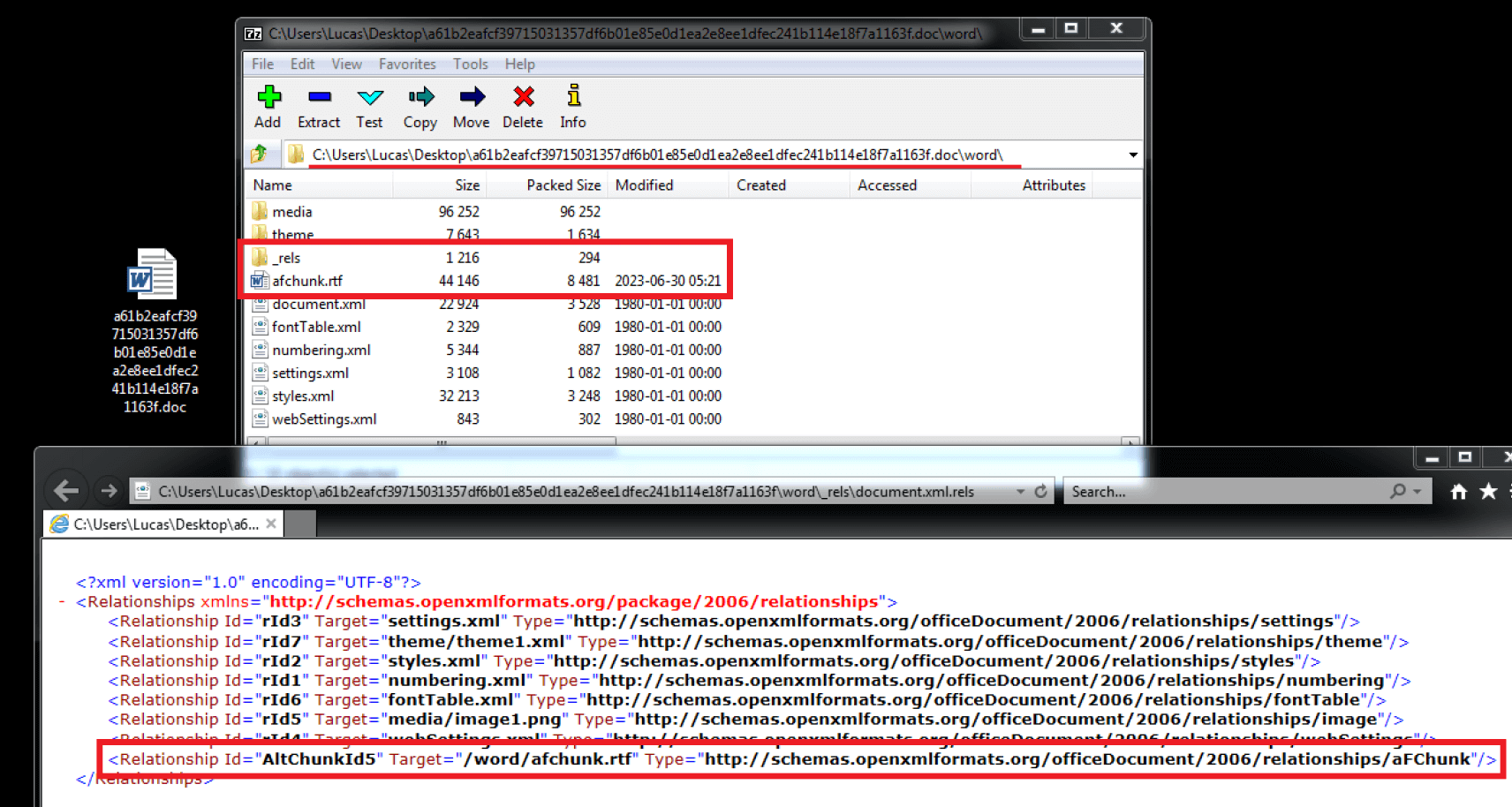

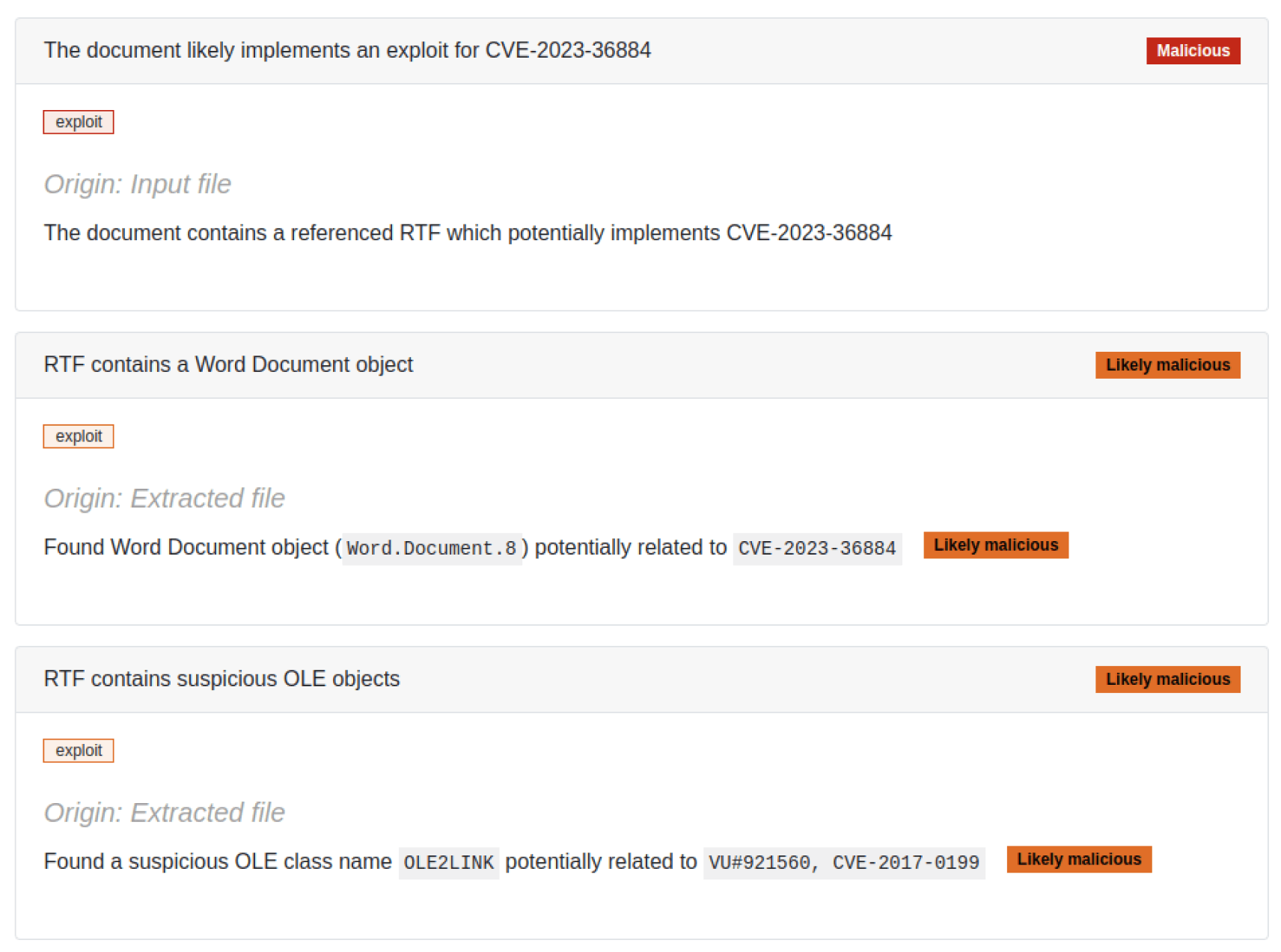

Nesta campanha, os atacantes utilizaram a exploração de RTF. Criaram um documento do Microsoft Word, que continha um documento RTF incorporado, carregado pelo Microsoft Office como uma relação de documento. O documento RTF aponta para um elemento interno do Office, como mostra a Figura 1.

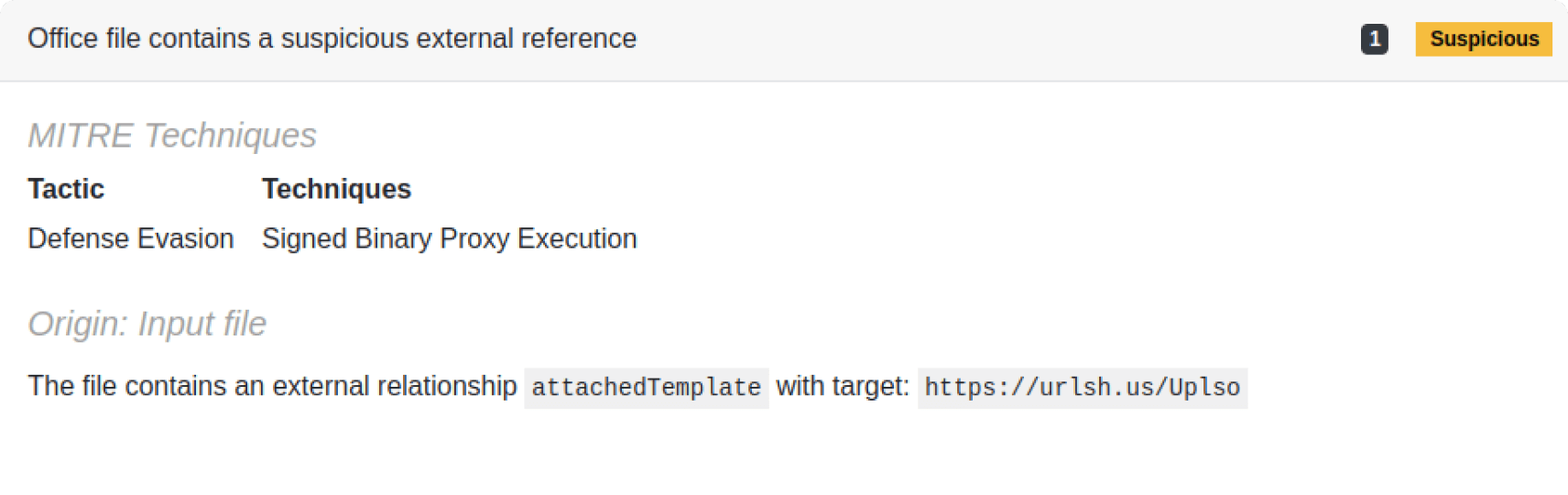

Em Filescan Sandbox , analisamos todas as relações entre documentos, incluindo as relações externas implementadas pelos documentos do Office (Figura 3). Mas neste artefacto, há algo mais a detetar sobre esta cadeia.

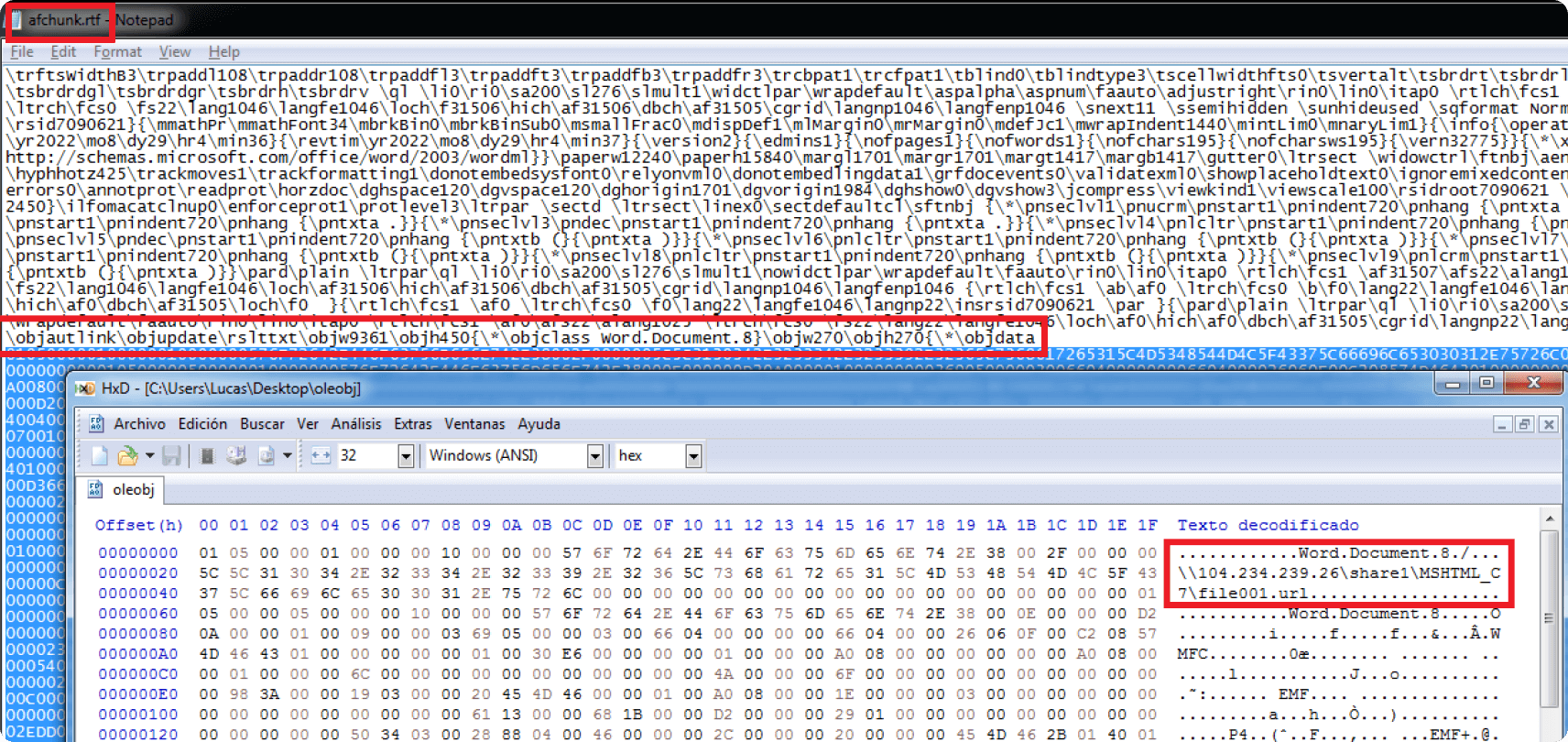

O documento RTF da campanha inclui um objeto OLE definido no seu interior numa cadeia hexadecimal, que é legível em texto simples devido à natureza dos ficheiros RTF. A figura 3 destaca este elemento no ficheiro RTF extraído. Também são visíveis os URLs a que o objeto OLE faz referência, aos quais o Microsoft Office finalmente acede para ir buscar e executar a fase seguinte do payload.

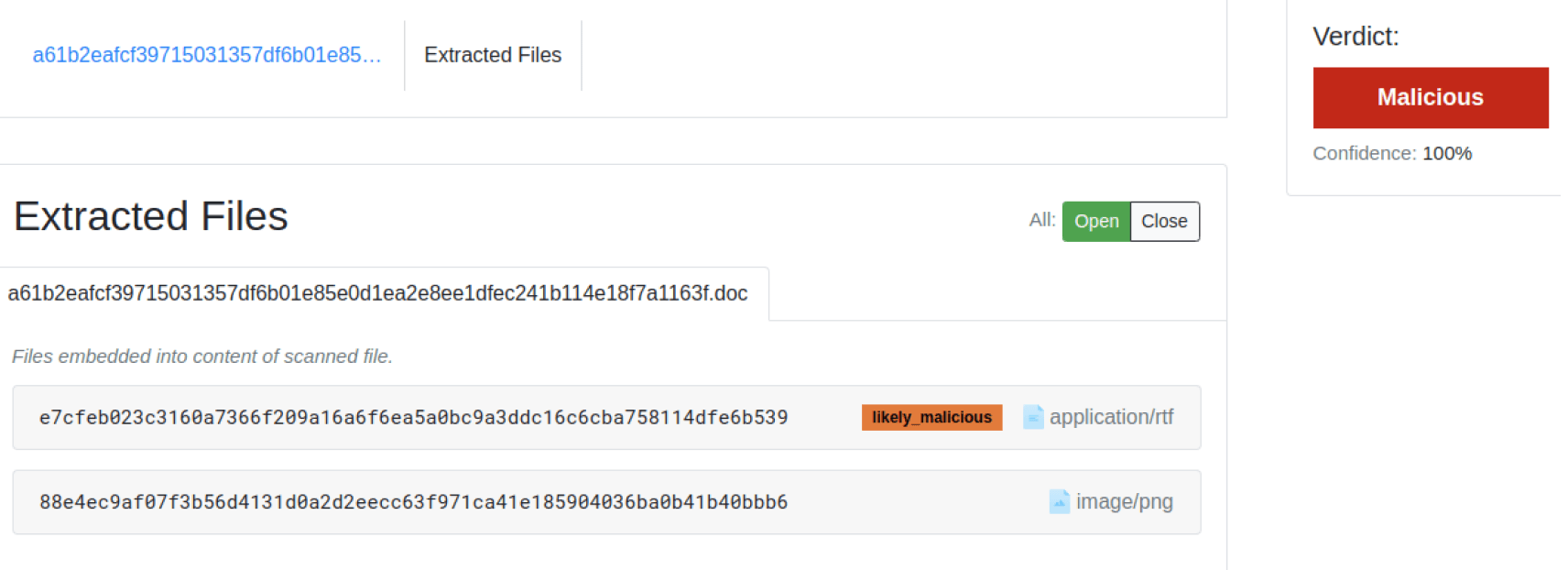

A partir da correspondente análiseFilescan Sandbox deste ficheiro malicioso, encontramos o ficheiro RTF extraído, juntamente com os correspondentes indicadores de comprometimento e as diferentes detecções assinaladas pelo motor, apresentadas nas Figuras 4 e 5.

Ataque de agosto

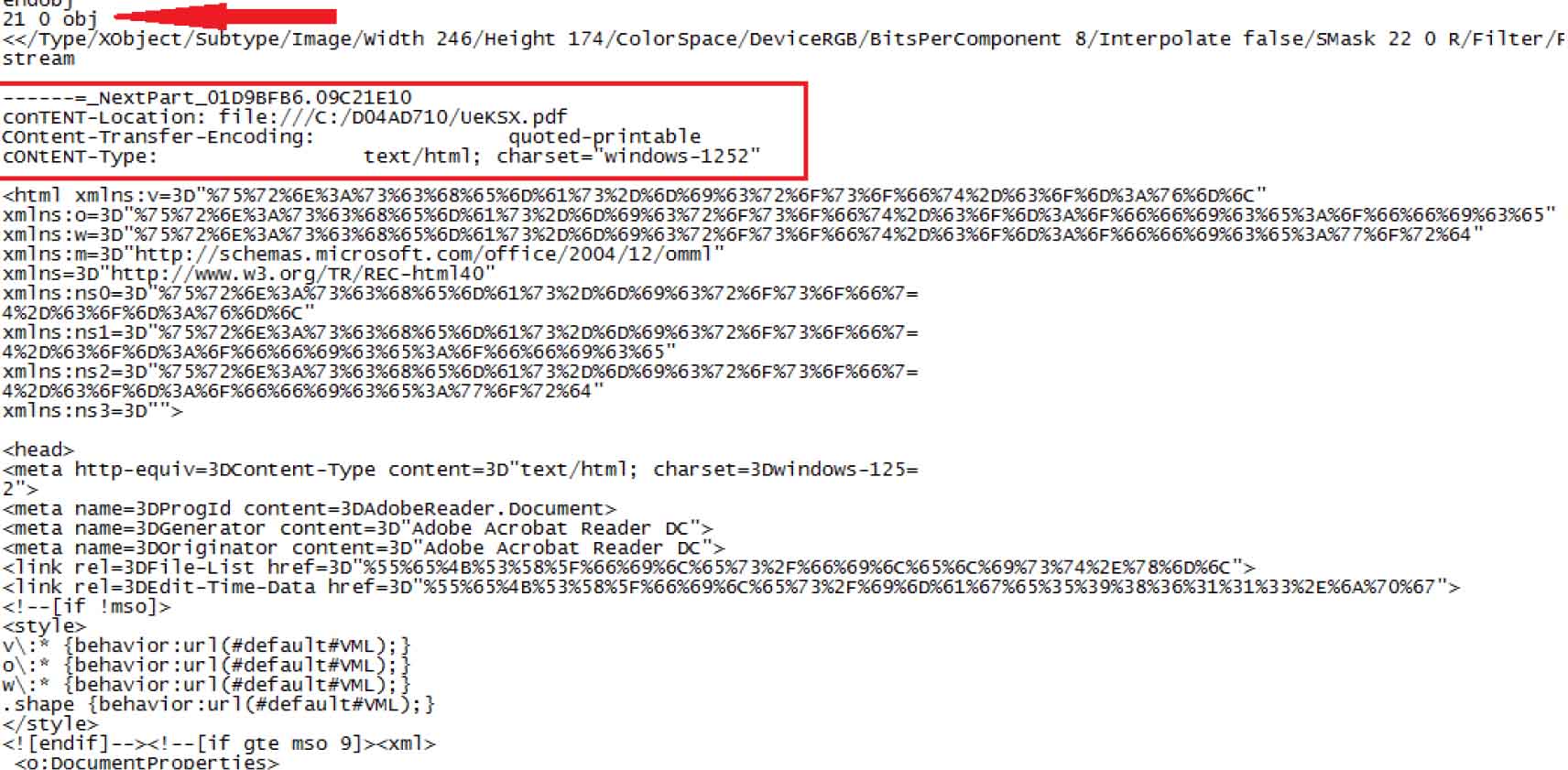

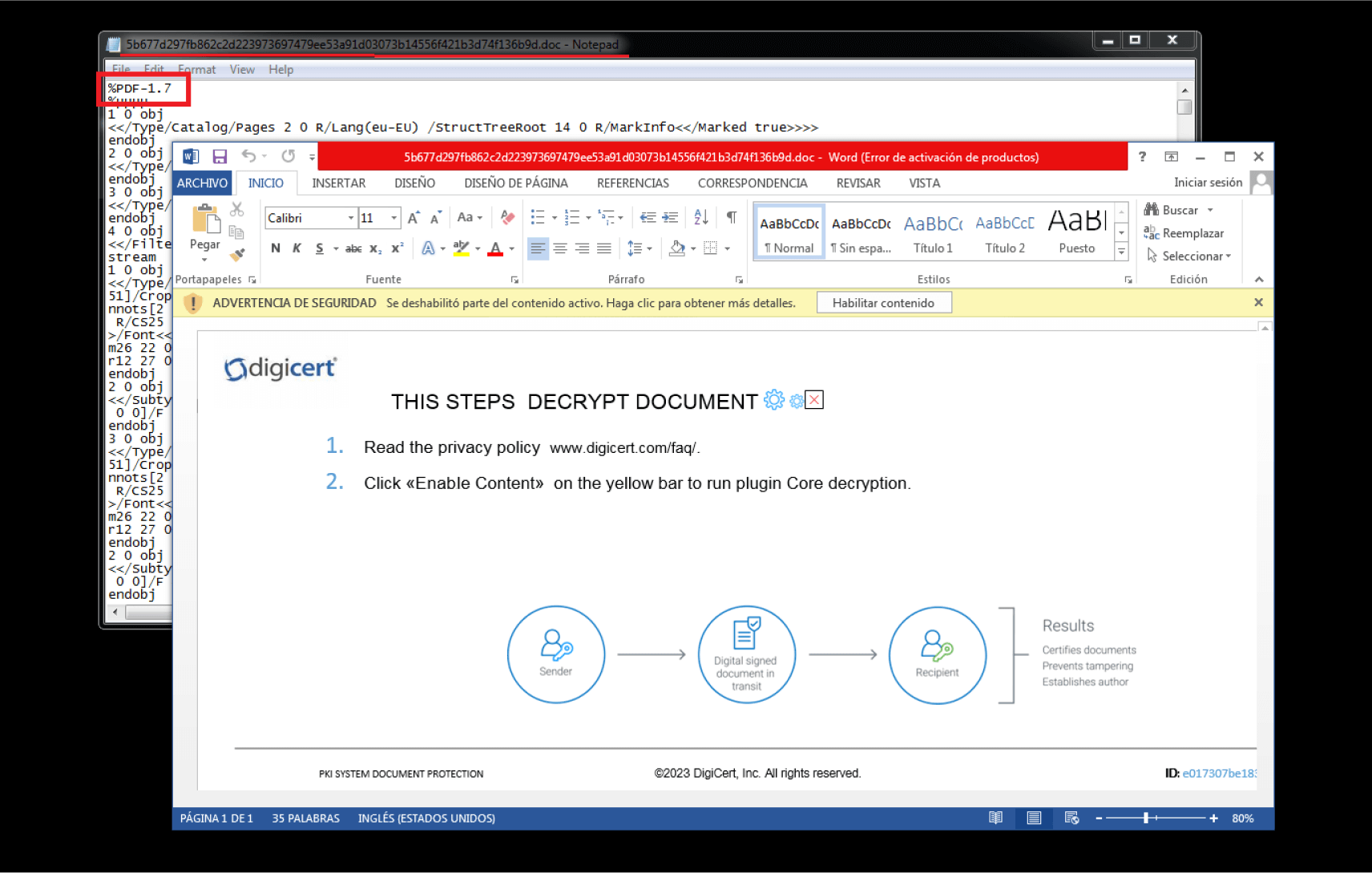

Neste ataque, o ficheiro malicioso é identificado como um PDF por outros scanners, uma vez que inclui a assinatura do ficheiro PDF e a estrutura do fluxo de objectos, como se pode observar nas Figuras 6 e 7. No entanto, o ficheiro só é funcional se for aberto como um ficheiro Office ou .mht. Se for aberto como um PDF, ele gera erros.

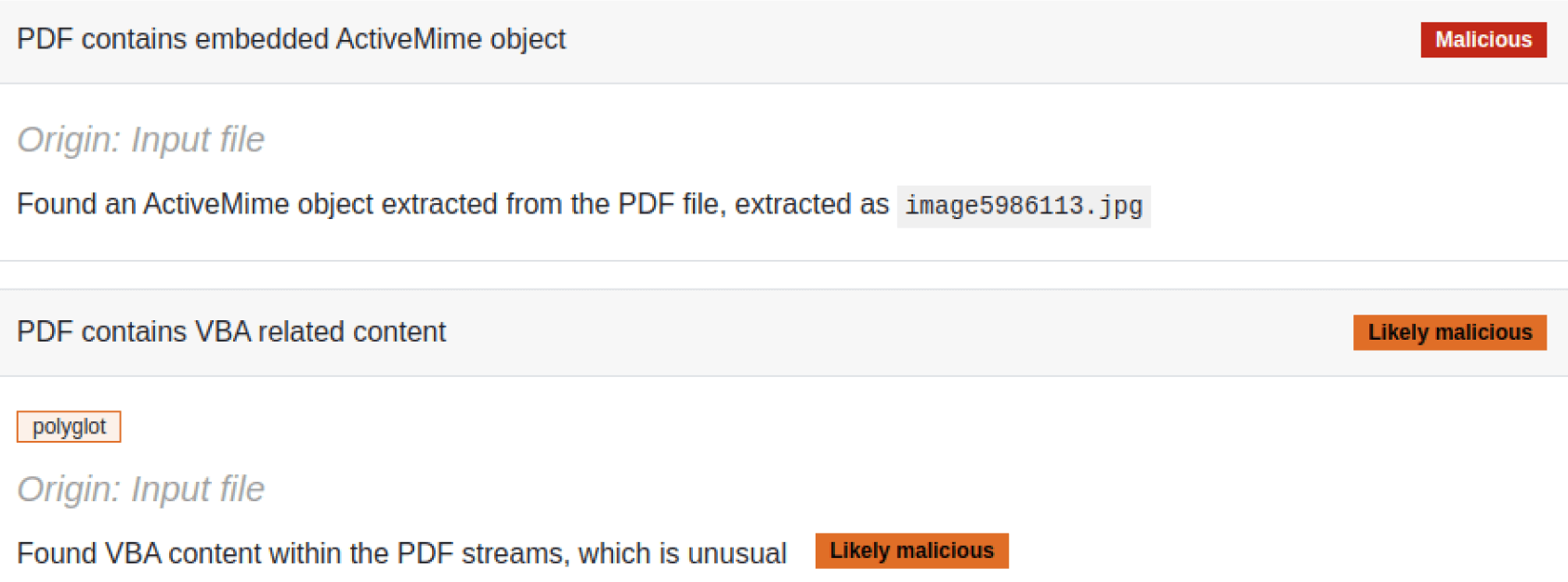

Este ataque é possível porque um dos fluxos de PDF definiu um conjunto de objectos MIME, incluindo um objeto MHTML ou MHT, que carregará um objeto ActiveMime incorporado no formato MIME. Estes ficheiros permitem a execução do código de macro. Além disso, o cabeçalho do objeto MIME tem um valor de tipo de conteúdo ".jpg" falso com conteúdo ligeiramente ofuscado, provavelmente para evitar a deteção por ferramentas como o Yara.

Como se observa na Figura 7, apesar de tecnicamente ser um PDF, o Microsoft Office carrega este objeto e executa o código malicioso adicional.

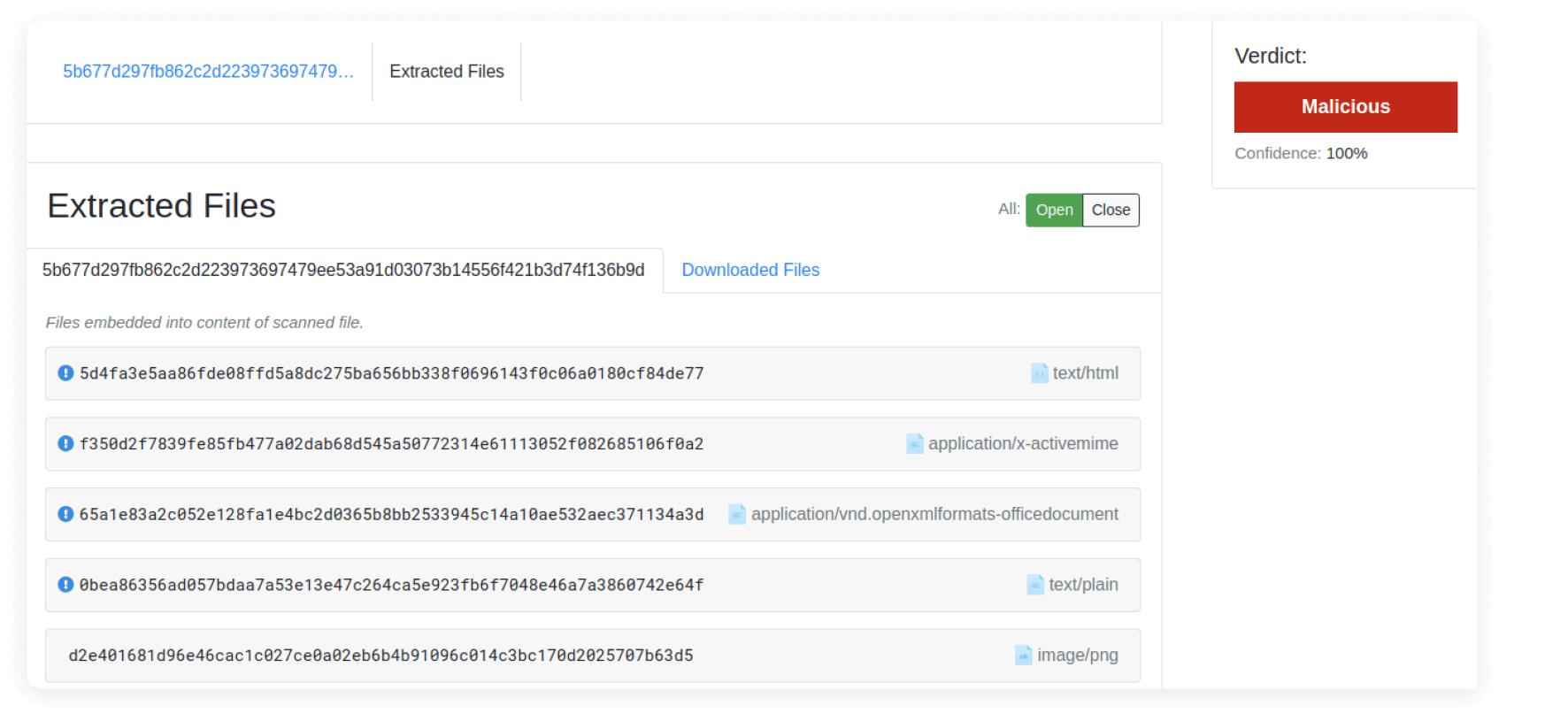

É interessante notar que, embora muitas ferramentas PDF não consigam analisar este ficheiro, a ferramenta olevba de Didier Steven identifica informações de código macro do ficheiro PDF, apesar de ser geralmente utilizada para analisar documentos do Office. Além disso, a análiseFilescan Sandbox detecta e assinala a presença de um objeto ActiveMime incorporado, as informações VBA e a extração de todos os objectos MIME.

Aqui tem. Foi isto que a equipa do Filescan Labs fez nas nossas férias de verão. Desmascarámos ficheiros mascarados para identificar os payloads maliciosos escondidos por baixo e adicionámos mais detecções à nossa lista cada vez maior.

Entre em contacto, se quiser analisar ficheiros para ver se os adversários disfarçam cargas maliciosas de ficheiros legítimos ou extraem cargas incorporadas noutros ficheiros, consulte o site da comunidade MetaDefender Sandbox ou experimente o nosso serviço de análise empresarial.