O correio eletrónico continua a ser o ponto central dos ciberataques às organizações. OPSWAT A , uma empresa especializada em proteção cibernética para infra-estruturas críticas, desenvolveu uma plataforma de segurança cibernética baseada em tecnologias de confiança zero. Itay Glick, Vice-Presidente de Produtos da OPSWAT, explica como defendem as redes organizacionais, os níveis de controlo industrial e a conetividade na nuvem.

Quando se analisam os ciberataques nos últimos 20 anos, o panorama é claro: o correio eletrónico é o principal canal digital utilizado para atacar as organizações. A maioria dos ciberataques tem origem em tentativas de phishing, muitas vezes explorando o facto de ser uma forma altamente acessível de entrar numa organização. Visar um indivíduo específico é simples, pois basta saber o seu endereço de correio eletrónico, depois é só uma questão de o enganar com ligações de phishing bem escondidas, concebidas para roubar credenciais de início de sessão críticas.

"Existem inúmeras possibilidades de ataque, muitas das quais não são detectadas pelo software antivírus. Mesmo os motores antivírus baseados na aprendizagem automática têm uma baixa precisão. Para os criadores de software de defesa cibernética, é uma luta manter o ritmo com mais de 100 milhões de programas maliciosos lançados todos os anos."

"Os atacantes compreendem os desafios de manter uma segurança de correio eletrónico eficaz e tiram o máximo partido da situação", afirma Itay Glick, Vice-Presidente de Produtos da OPSWAT, especializada em proteção cibernética para infra-estruturas críticas.

"Mesmo quando um vírus é detectado, os agentes de ameaças adaptam-se rapidamente, criando novas variações através de pequenas alterações no código para gerar uma versão nova e indetetável. Os motores antivírus funcionam com base em assinaturas conhecidas, pelo que uma alteração no código torna a assinatura específica irrelevante e a ameaça passa despercebida.

Desta forma, a infiltração numa organização torna-se possível e o correio eletrónico serve como ponto de entrada direto para o ponto final, levando a ameaça diretamente para o computador do utilizador."

Uma solução avançada Email Security

Esta situação preocupa muito o sector da cibersegurança em todo o mundo e é uma das razões pelas quais a OPSWAT está a concentrar-se nas soluções de segurança de correio eletrónico em 2024. Apesar da concorrência existente entre os principais fornecedores de proteção de correio eletrónico, a OPSWAT detém uma vantagem estratégica, com um historial de 20 anos de sucesso na proteção de infra-estruturas críticas com tecnologias inovadoras e premiadas.

"Apesar dos desenvolvimentos dos fornecedores de segurança de correio eletrónico convencionais, 77% dos e-mails abertos continuam a passar ao lado das soluções de defesa", observa Glick. "Um ou poucos motores antivírus não conseguem detetar eficazmente tentativas de phishing ou malware em constante evolução, porque as suas taxas de deteção não são suficientemente elevadas para serem abrangentes ou porque não são sensíveis aos métodos de ataque mais inovadores."

Então, como é que o OPSWAT bloqueia esses ataques?

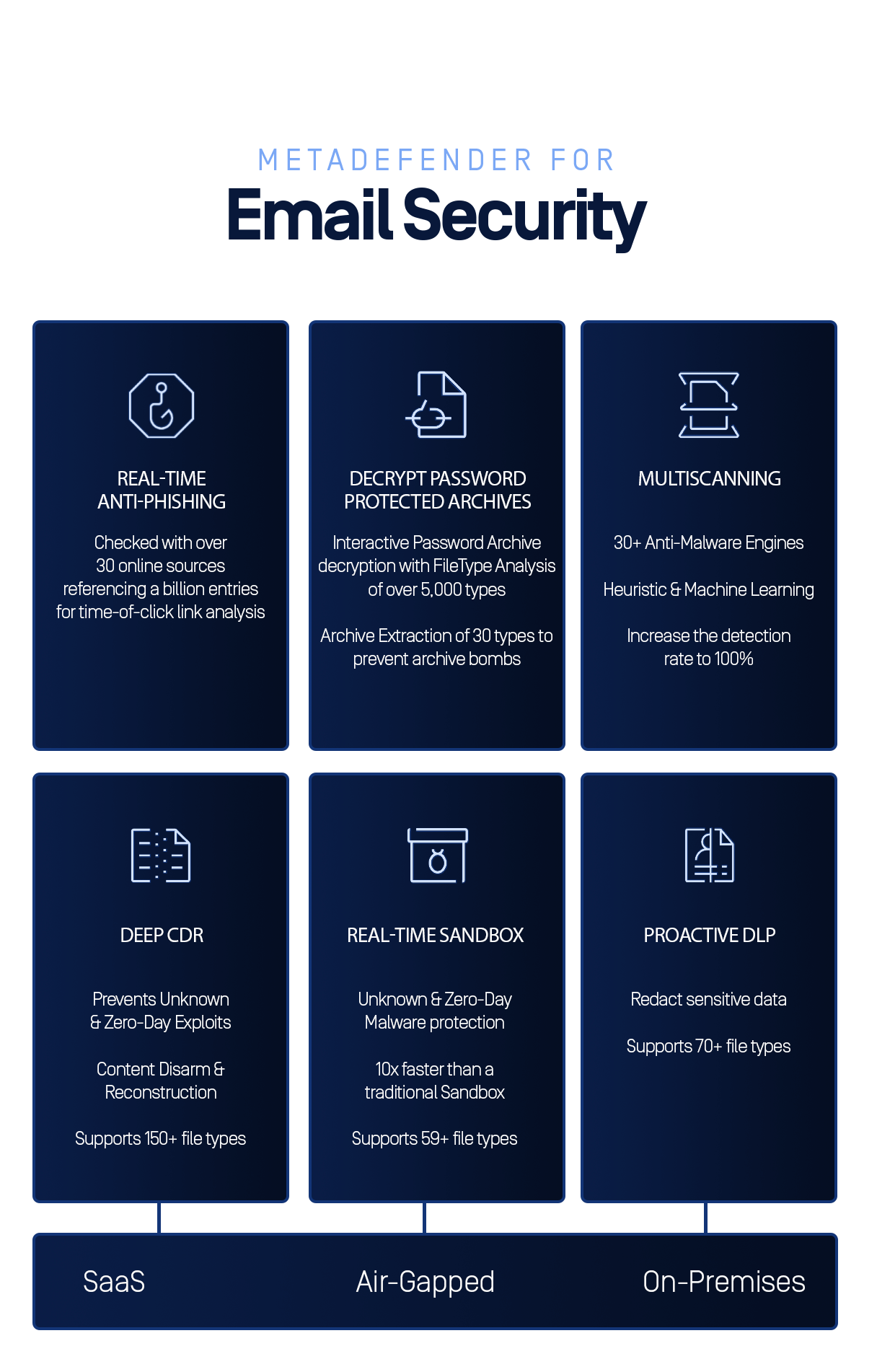

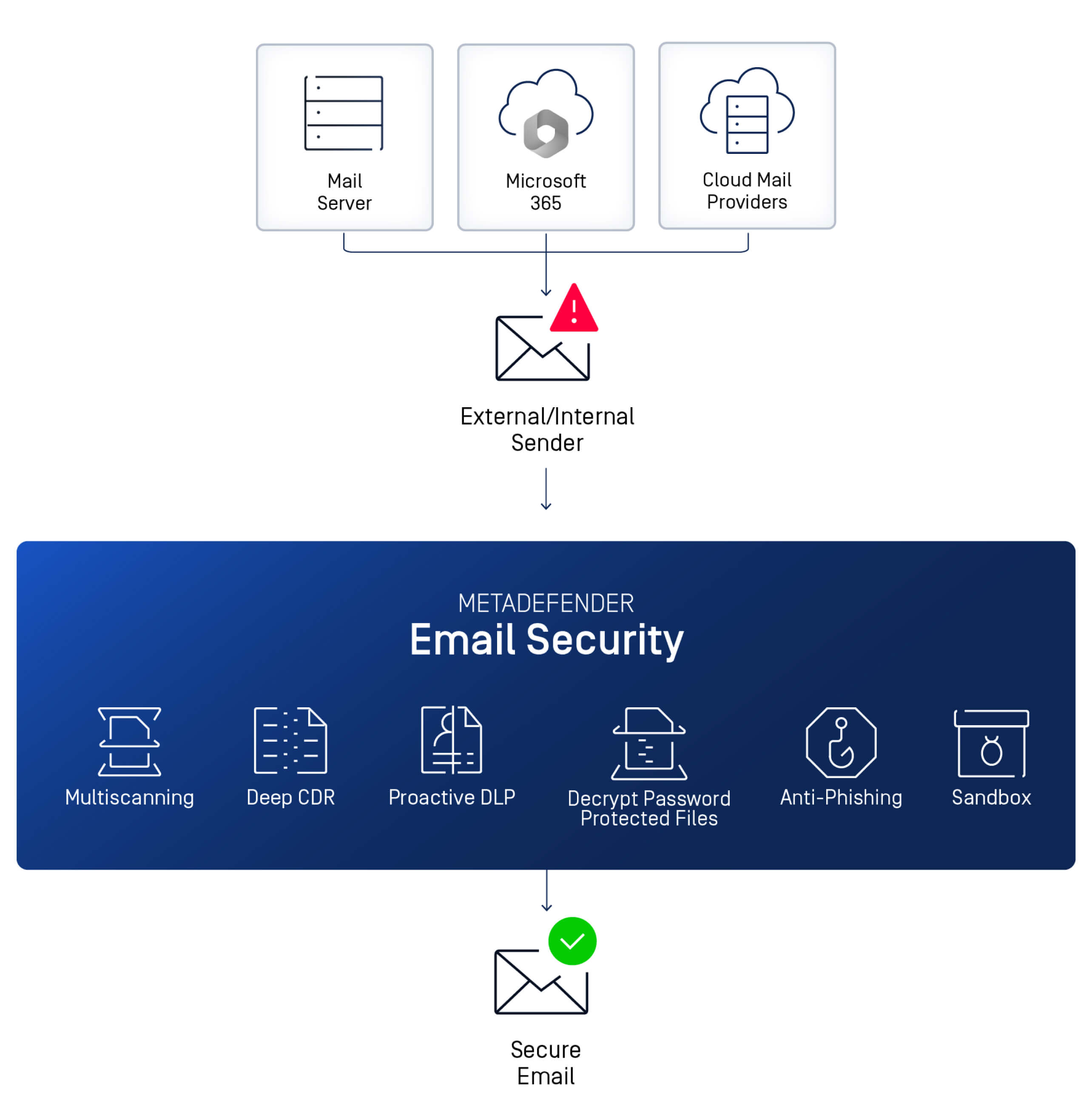

"Empregamos uma abordagem de confiança zero e realizamos uma análise detalhada de cada e-mail para detetar a ameaça antes que ela chegue ao seu alvo. Desenvolvemos uma tecnologia chamada Deep CDR™ (Content Disarm and Reconstruction), que também bloqueia ataques de correio eletrónico desconhecidos. Isto está associado à tecnologia Multiscanning que utiliza mais de 30 motores anti-malware."

Tal como outras ferramentas desenvolvidas pela empresa, não existem equivalentes no sector. Muitos fornecedores desenvolvem produtos de segurança, mas a maioria cria um ou dois tipos. O OPSWAT tem uma plataforma completa que pode proteger tudo o que é necessário e satisfazer a compatibilidade exigida através da integração - uma questão crítica para as organizações que fornecem infra-estruturas críticas.

"O nosso sistema é implementado localmente ou na nuvem, analisa as mensagens de correio eletrónico recebidas e enviadas, tanto para ambientes internos como externos, e executa vários procedimentos: verificação do URL, do endereço do remetente e verificação de cliques em tempo real, caso se trate de uma ligação suspeita.

Utilizando vários motores antivírus, cada elemento do e-mail é examinado, incluindo o corpo do texto - uma área menos suspeita, mas que pode esconder ameaças. Se não for encontrada qualquer ameaça, o sistema executa o processo Deep CDR e, simultaneamente, o processo Real-Time Sandbox , que executa o ficheiro e verifica se existe algo suspeito, como parâmetros de acesso ao disco ou à rede.

Tudo é examinado na mensagem de correio eletrónico. Não apenas os ficheiros anexados e o corpo do texto, mas mais de 150 tipos de ficheiros diferentes. A maioria dos utilizadores nem sequer sabe que existem tantos tipos de ficheiros, ou que são mesmo ficheiros. Um convite para uma reunião, por exemplo, é um tipo de ficheiro que também precisa de ser verificado. Estes ficheiros são verificados rapidamente antes de chegarem à caixa de entrada do utilizador - só chegam depois de terem sido confirmados como higienizados."

Verificar todos os anexos de correio eletrónico

OPSWAT foi criada nos Estados Unidos em 2002, com o objetivo de criar uma linguagem comum entre diferentes soluções de segurança executadas na estação de trabalho de um utilizador final. A primeira solução de cibersegurança que criaram foi a tecnologia Multiscanning , que continua a ser uma tecnologia integral para todos os seus produtos até aos dias de hoje. Como parte da sua expansão, a empresa também estabeleceu uma sucursal em Israel, inicialmente num pequeno escritório em Herzliya e agora num novo e espaçoso escritório em Petah Tikvah.

Glick explica que a principal caraterística do novo escritório é o laboratório cibernético, onde é possível ver como as soluções de cibersegurança da OPSWAT colmatam as lacunas de segurança das redes organizacionais, das redes de controlo industrial, das redes IT e da conetividade na nuvem, em todos os sistemas no seu caminho.

O cyber lab é um centro interativo dedicado ao mapeamento do fluxo de dados em tecnologia operacional (OT) e tecnologia da informação (IT). A empresa afirma que dedica as suas soluções tecnológicas aos desafios cibernéticos modernos.

"O laboratório demonstra as soluções OPSWAT , apresentando a nossa capacidade única de identificar, analisar e colmatar lacunas de segurança contra ataques de dia zero, fornecendo informações sobre respostas específicas a potenciais ameaças", explica Glick.

"O objetivo é demonstrar os nossos produtos de uma forma interactiva que simula um cenário de ataque ao vivo a todos os níveis. Isto permite que as organizações de infra-estruturas críticas vejam facilmente todas as nossas soluções em ação através de uma plataforma de ciberdefesa integrada e de fácil utilização. Existem 16 categorias definidas como infra-estruturas críticas, incluindo transportes, bancos, instituições governamentais e agências de segurança."

Quão comum é a implementação de uma abordagem de confiança zero à cibersegurança atualmente?

"Todo o mundo da segurança da informação está agora a avançar para um modelo de confiança zero, e as normas organizacionais também o estão a adotar, mesmo para os terminais. Ultimamente, esta abordagem tem sido reconhecida pelo mundo da segurança do correio eletrónico, e há um entendimento crescente de que todos os ficheiros que chegam devem ser verificados e não devem ser considerados fiáveis.

Todos os elementos da mensagem de correio eletrónico, desde o corpo do texto até aos ficheiros anexados, têm de ser cuidadosamente examinados - passando por uma série de processos necessários - e só depois, se tudo estiver limpo, é que são transmitidos ao utilizador final. A adoção de uma abordagem de confiança zero pode melhorar significativamente a postura de segurança de uma organização.

Por exemplo, tradicionalmente, os ficheiros encriptados não eram verificados. Atualmente, também não se confia neles, mas são verificados. Depois disto, é razoável assumir que os e-mails que saem de uma organização estão limpos. Mas e se contiverem informações pessoais desnecessárias? Ou se o utilizador enviar acidentalmente um vírus? Então, mesmo neste caso, existe agora uma abordagem de confiança zero.

Para além da complexidade dos ataques, a variedade de ataques também está a aumentar, e muitos deles podem esconder-se sob diferentes formas sofisticadas para evitar a deteção pelos mecanismos de segurança tradicionais. Ultimamente, têm-se registado muitos ataques que utilizam códigos QR. Se um utilizador digitalizar um código QR com o seu telemóvel, pode facilmente entrar num sítio de phishing. Pode ser pedido ao utilizador que introduza a sua palavra-passe, que depois chegará ao atacante.

Existem programas maliciosos bem conhecidos que podem ser facilmente identificados e executados nos pontos de extremidade, mas também existem programas inactivos. Estes ficam no ponto final sem causar danos, talvez recolhendo informações, e não podem ser detectados através de processos em execução. Escondem-se bem e aguardam o momento certo para serem activados.

Por exemplo, se os atacantes espalharem um elevado número destas ameaças na organização, todas preparadas para serem activadas numa data específica - não serão identificadas até essa data e, quando esta chegar, funcionarão em simultâneo e poderão perturbar a organização visada."

Maximizar a segurança interna do correio eletrónico

Desafios cibernéticos como estes fazem com que as organizações mudem a sua abordagem à segurança, cada uma de acordo com a sua perceção do que é uma abordagem e uma solução mais seguras. Muitas organizações transferem grande parte da sua atividade para a nuvem, onde as aplicações são protegidas pela segurança do fornecedor.

85% das organizações utilizam atualmente pacotes de segurança de correio eletrónico do Microsoft 365 - E1/E3/E5. Outras organizações optam pela proteção local, pensando que, desta forma, podem proteger-se melhor contra os ataques por correio eletrónico. "As organizações preocupadas com os desafios de segurança do correio eletrónico, ou com os regulamentos que exigem que sigam uma conduta específica, tendem a escolher a segurança de correio eletrónico local", explica Glick.

"Pretendem uma rede separada com medidas abrangentes de segurança do correio eletrónico. Esta é a vantagem do OPSWAT, uma vez que muitos dos nossos motores anti-malware funcionam na nuvem e determinam se o ficheiro anexado ao e-mail é malicioso ou não. Por isso, criámos uma solução que pode funcionar desligada da nuvem e fornecer um conjunto de opções para criar uma segurança de correio eletrónico interna que inclua todos os protocolos de defesa, sem compromissos.

Mesmo as organizações mais preocupadas com a segurança podem migrar o correio eletrónico ou passar para o Microsoft 365 na nuvem, e podemos facilmente mudar a proteção de local para nuvem."

Como é que aborda o malware inativo que continua a ser uma ameaça nas caixas de correio?

"A forma ideal de identificar e neutralizar este tipo de malware é utilizar a solução Deep CDR . Se, por exemplo, o ataque estiver incorporado num documento Word, a solução cria uma cópia segura para abrir o documento sem componentes adicionais. Apenas retira o texto e as imagens do documento e, essencialmente, reconstrói-o a partir do zero.

Na segunda fase, o ficheiro entra naSandbox Adaptive e é verificado mais profundamente quanto a comportamentos maliciosos, de acordo com a mais vasta gama de tipos de malware. Quando comparamos as nossas capacidades de Sandbox com outros intervenientes no mercado da segurança de correio eletrónico, verificamos que somos os líderes.

OPSWAT tem atualmente milhares de clientes, a maioria dos quais são grandes empresas e instituições que lidam com áreas críticas como a energia, a segurança e a administração pública".

Descubra lacunas de segurança com uma avaliação de risco de e-mail

É vital ter uma visão abrangente da postura de segurança de correio eletrónico existente na sua organização, revelando phishing, malware ou exploits que contornaram as suas defesas.

OPSWAT fornece uma Avaliação de Riscos de Correio Eletrónico acionável, concebida para identificar lacunas de segurança na sua estrutura de segurança de correio eletrónico. Obtenha informações valiosas com tecnologia de ponta de segurança de e-mail que irá:

- Encontre tentativas de phishing com o Real-Time Anti-Phishing com uma taxa de deteção de 99,98%.

- Identifique malware com Multiscanning, utilizando mais de 30 mecanismos anti-malware para uma taxa de deteção de 99,20%.

- Revelar malware desconhecido com um Real-Time Sandbox, 10X mais rápido do que uma sandbox convencional.

- Detetar explorações baseadas em ficheiros utilizando Deep CDR, que suporta mais de 150 tipos de ficheiros.

Ao avaliar as suas actuais medidas de segurança de correio eletrónico face às ameaças modernas, ficará habilitado a tomar medidas eficazes para reforçar a sua postura de segurança.