Um Trojan de Acesso Remoto (RAT) com 12 anos de idade, que emergiu das profundezas em 2008, saiu agora do seu esconderijo para espalhar uma nova estirpe de vírus em 2020.

Sobre o malware

Durante a sua história, várias estirpes deste vírus, conhecido como "Taidoor", visaram predominantemente agências governamentais, mas ao longo dos anos alargaram o seu leque de vítimas a grupos de reflexão, ao sector financeiro, às telecomunicações e aos fabricantes.

O FBI emitiu um aviso e um Relatório de Análise de Malware (MAR) a 3 de agosto para alertar as organizações e, espera-se, diminuir a exposição ao Taidoor, que acredita ser uma ameaça patrocinada pelo Estado chinês - o que, por si só, é motivo de preocupação. Os piratas informáticos patrocinados pelo Estado são aqueles que são sancionados e/ou empregados pelos seus governos, visando frequentemente países rivais para obterem conhecimento interno de defesas, informações sensíveis e propriedade intelectual - e para causarem perturbações nas operações governamentais.

Patrocinado pelo Estado = Uma força a ter em conta

Os ataques patrocinados pelo Estado podem muitas vezes ser uma ameaça muito maior do que o vírus comum.

- São precisamente orientados: Estes ataques são muitas vezes realizados através de spear-phishing, em que um indivíduo específico é investigado em profundidade e visado tendo em mente uma organização de elevado valor como objetivo principal. As mensagens de correio eletrónico de spear-phishing são habilmente elaboradas para que o indivíduo visado pareça genuíno, ao ponto de mesmo um olho treinado poder não detetar o ataque. Isto significa que é muito mais provável que o indivíduo descarregue anexos de correio eletrónico maliciosos de um ataque de spear-phishing, abrindo caminho para o malware que se segue.

- Eles são bons a esconder a sua identidade: Os piratas informáticos patrocinados pelo Estado esforçam-se por permanecer anónimos - muitas vezes agindo sob o disfarce de outro mau ator ou canalizando a informação através de vários países diferentes para ocultar o país de origem - para que os investigadores tenham dificuldade em encontrar a sua origem e determinar o seu verdadeiro objetivo; não saber quem ou o que está a atacar torna muito mais difícil estabelecer uma defesa.

- São bons a evitar a deteção: Uma caraterística dos ciberataques patrocinados pelo Estado - e que os torna mais perigosos - é o facto de permanecerem durante muito tempo na rede alvo depois de terem conseguido entrar pela porta das traseiras. Uma vez lá dentro, os operadores de ataque podem recolher e exfiltrar informações sensíveis à vontade e aprender os padrões e hábitos da organização, tudo isto enquanto passam despercebidos aos sistemas de segurança existentes - muitos dos quais simplesmente não estão preparados para detetar ou prevenir ataques tão sofisticados.

Acima de tudo, os ataques patrocinados pelo Estado superam os outros devido aos recursos que lhes estão subjacentes.

Vejamos os dois cenários seguintes:

Cenário Um: Um vírus ransomware facilmente reconhecível, parcialmente descarregado da dark web, enviado através de e-mails de phishing por um operador solitário num armazém na Ucrânia, sem um alvo específico em mente.

Cenário dois: Uma RAT, criada e aperfeiçoada ao longo de anos por uma agência bem equipada, com acesso a informações e recursos ilimitados, concebida especificamente para um indivíduo altamente investigado de uma organização alvo.

Defender-se de um é muito diferente de defender-se do outro. Isto é particularmente importante durante a atual incerteza e agitação que circula pelo mundo, no meio da pandemia de Covid-19 e das próximas eleições nos EUA - é pouco provável que os ataques sancionados pelos governos diminuam num futuro próximo.

Malware Breakdown: Dissecando o RAT

Acredita-se que o Taidoor seja um desses vírus patrocinados pelo Estado. Como é que ele funciona?

Como RAT, procura obter uma entrada backdoor para um dispositivo, onde pode então dar aos seus operadores acesso remoto para copiar ficheiros, executar comandos e monitorizar o alvo sem ser detectado. Tal como outros, esta estirpe do Taidoor começa normalmente com um indivíduo a ser solicitado a abrir o anexo de um e-mail de spear-phishing. Uma vez aberto, um documento de engodo leva o indivíduo a acreditar que não há nada de errado; entretanto, o conteúdo malicioso começa a trabalhar no endpoint.

De acordo com o Relatório de Análise de Malware publicado pela US Cybersecurity and Infrastructure Security Agency (CISA), quatro ficheiros foram identificados como Taidoor: dois para plataformas Windows de 32 e 64 bits:

1. ml.dll - carregador de 32 bits

2. rasautoex.dll - carregador de 64 bits

3. e 4. svchost.dll - os ficheiros Taidoor RAT, um para cada versão do Windows.

Para ambos os sistemas operativos Windows, o primeiro dos dois ficheiros é uma biblioteca de ligação dinâmica (DLL). Uma biblioteca de ligação dinâmica inclui vários pequenos programas, procedimentos e código que podem ser utilizados por vários programas maiores ao mesmo tempo. Os ficheiros DLL ajudam a conservar a memória do computador porque a informação é partilhada entre programas.

De acordo com o Relatório de Análise de Malware da CISA, o carregador de 32 bits do Windows, ml.dll, e o carregador de 64 bits, rasautoex.dll, são iniciados como serviços nas suas respectivas plataformas. A partir daqui, procuram o segundo ficheiro no diretório de execução: svchost.dll - o Taidoor RAT.

O RAT é então lido na memória do computador e desencriptado pelos ficheiros loader, onde a sua função 'Start' é executada e o trojan começa a trabalhar estabelecendo o acesso remoto para os operadores do ataque.

Linha de Defesa 1: OPSWAT MetaDefender Cloud

Então, como é que se extermina uma ratazana destas? Ou melhor ainda: evitar a infestação em primeiro lugar. A nossa resposta é utilizar um sistema de defesa de duas camadas!

Um vírus, como é óbvio, exige um antivírus. No entanto, devido à natureza sofisticada do Taidoor - e à probabilidade de uma agência bem equipada e com uma abundância de recursos por detrás, confiar numa única solução antivírus de ponto de extremidade para detetar e prevenir um ataque deste tipo é um grande risco.

Os nossos especialistas em cibersegurança sabem disso e é por isso que criámos uma solução que minimiza o risco tanto quanto possível.

Esta solução é MetaDefender Cloudque permite a deteção e prevenção de ameaças através da utilização de uma série de técnicas avançadas.

Digitalização simultânea

Uma destas técnicas, denominada 'Multiscanning', emprega a utilização de mais de 30 motores anti-malware para analisar ameaças conhecidas e desconhecidas utilizando heurística, correspondência de assinaturas e tecnologia de aprendizagem automática. A utilização de tantos motores antivírus tem inúmeras vantagens:

- Maior taxa de deteção: Todos os motores antivírus utilizam técnicas diferentes e especializam-se em áreas diferentes quando se trata de detetar software maligno. As estatísticas mostram que quanto mais motores anti-vírus forem utilizados, maior será a taxa de deteção. Utilizando mais de 30 motores anti-vírus significa que MetaDefender Cloud pode reivindicar uma taxa de deteção de mais de 99%.

- Tempos de exposição minimizados: Os mecanismos antimalware levam diferentes períodos de tempo para detetar novas ameaças; confiar em uma única solução de endpoint pode significar um tempo de exposição maior se essa solução não detetar novas ameaças tão rapidamente quanto outras. A utilização de vários mecanismos antivírus significa que as hipóteses de ficar exposto quando surge uma nova ameaça são reduzidas ao mínimo absoluto.

- As limitações da utilização de um único fornecedor são eliminadas: Todas as soluções anti-malware têm pontos fortes e fracos. Utilizar mais de 30 mecanismos antimalware significa que quaisquer limitações de um são cobertas por outro. O mesmo princípio aplica-se se uma solução não puder funcionar devido a limitações geográficas ou comerciais; pode ter a certeza de que outra das mais de 30 terá essa base coberta.

MetaDefender Cloud vs. o Taidoor RAT

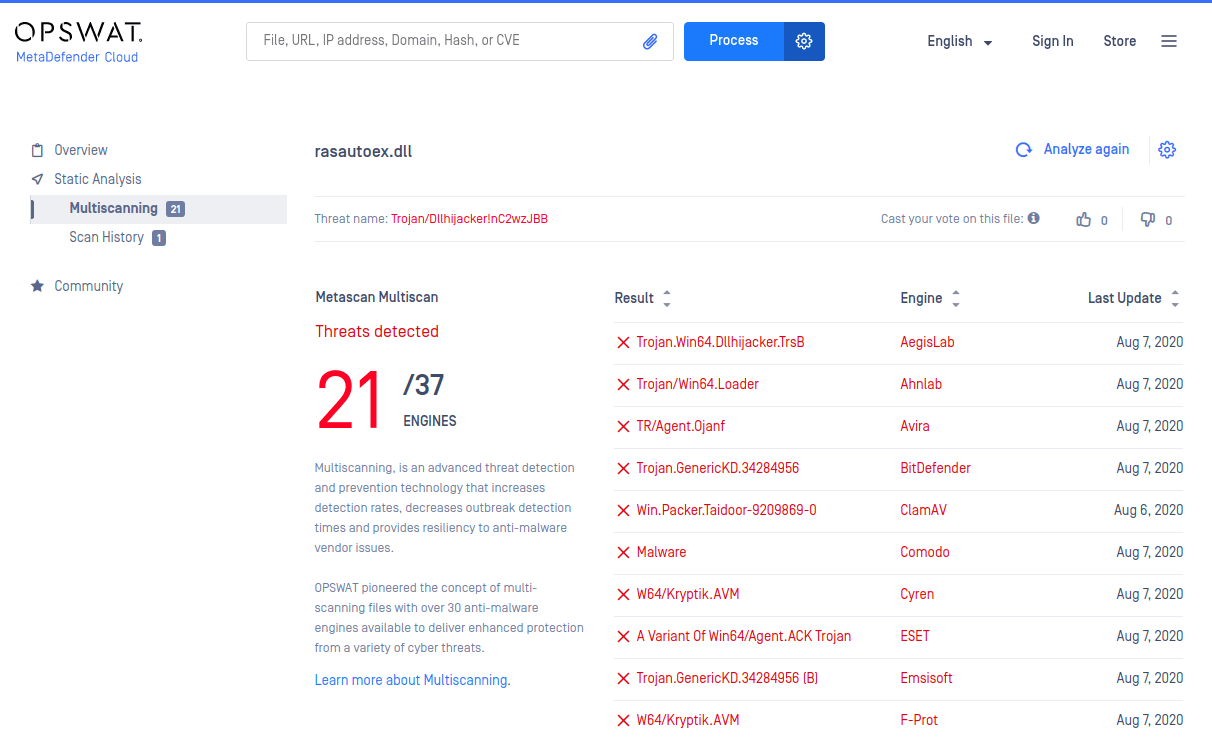

Quando se trata do RAT em questão, MetaDefender Cloud mostra-se altamente eficaz.

Pegue nas seguintes amostras de cada ficheiro usado para infetar um sistema informático com o Taidoor - e veja a taxa de deteção multiscanning quando cada uma é analisada pelo MetaDefender Cloud:

1. ml.dll - carregador de 32 bits: 4a0688baf9661d3737ee82f8992a0a665732c91704f28688f643115648c107d4

2. rasautoex.dll - carregador de 64 bits: 6e6d3a831c03b09d9e4a54859329fbfd428083f8f5bc5f27abbfdd9c47ec0e57

3. svchost.dll - 32-bit Taidoor RAT: 363ea096a3f6d06d56dc97ff1618607d462f366139df70c88310bbf77b9f9f90

4. svchost.dll - 64-bit Taidoor RAT: 0d0ccfe7cd476e2e2498b854cef2e6f959df817e52924b3a8bcdae7a8faaa686

Amostras de malware fornecidas pela CISA no relatório de análise do malware Taidoor.

MetaDefender Cloud Multiscan detecta malware em todas as quatro amostras usadas nos ataques Taidoor, com vários mecanismos sinalizando as amostras como maliciosas de cada vez.

Estas detecções oferecem um exemplo real do que aconteceria se um utilizador tentasse descarregar o Taidoor RAT a partir de um ataque de spear-phishing: os ficheiros seriam detectados e assinalados por MetaDefender, e bloqueados no dispositivo anfitrião, impedindo assim a infeção.

Linha de defesa 2: Administração a pedido

A segunda linha de defesa assume a forma de software de Gestão de Acesso Privilegiado (PAM). O PAM refere-se à prática de restringir, controlar e monitorizar o acesso de nível superior aos sistemas informáticos utilizando o Princípio do Privilégio Mínimo (POLP): permitir apenas o acesso mínimo necessário para a realização de actividades; e a elevação Just-in-Time (JIT): permitir o acesso elevado apenas onde e quando for absolutamente necessário.

Os nossos parceiros, Admin By Request, fornecem uma dessas soluções PAM, num pacote fácil de implementar, utilizar, gerir e manter. Essencialmente, o Admin By Request revoga os direitos de administrador de forma rápida e simples.

No portal do utilizador, podem ser criados grupos e as definições podem ser personalizadas para abranger todos os níveis de utilizador, dependendo das suas necessidades de acesso.

A página Pedidos apresenta todos os pedidos que os utilizadores fizeram para executar aplicações com privilégios de administrador ou para ter uma sessão temporizada na qual têm acesso elevado à sua máquina - com a opção de aprovar ou recusar estes pedidos no portal do utilizador baseado na Web ou na aplicação mobile .

O registo de auditoria regista a atividade que ocorre quando os utilizadores executam uma aplicação como administrador ou têm uma sessão de administrador, permitindo que todo o acesso elevado seja monitorizado.

No Inventário, todos os dados necessários para o dispositivo de cada utilizador são recolhidos e apresentados, juntamente com as aplicações elevadas e as sessões de administrador utilizadas por esse utilizador.

Todas estas características permitem, em última análise, que o Admin By Request proteja o ponto final, impedindo que os utilizadores tenham acesso e possam fazer alterações em partes críticas das suas máquinas.

Admin By Request vs. o Taidoor RAT

Então, como é que a solução PAM da Admin By Request se compara com o Taidoor RAT?

Considerando a forma como o vírus deve funcionar para infetar um sistema, a resposta é: muito bem.

A partir da nossa análise do malware, sabemos que os ficheiros loader (ml.dll e rasautoex.dll) iniciam o processo de infeção ao começarem como serviços do Windows nas suas respectivas plataformas.

- O Admin By Request interrompe este primeiro passo quando revoga os direitos de administrador local: Devido ao facto de os utilizadores normais não poderem iniciar, parar ou reiniciar os serviços do Windows, é impossível que os ficheiros do Taidoor loader comecem a funcionar como serviços em qualquer dispositivo onde o Admin By Request esteja instalado, sem que o utilizador obtenha primeiro acesso de administrador.

Outro passo inicial no processo de infeção do Taidoor são os ficheiros loader que lêem o ficheiro RAT (svchost.dll) na memória do computador.

Mais uma vez, o Admin By Request impede que isso aconteça, restringindo o acesso elevado:

- As contas de utilizador que não têm privilégios administrativos não podem aceder à memória no dispositivo anfitrião sem primeiro obterem acesso elevado, o que significa que os ficheiros do carregador Taidoor não conseguem ler/escrever na memória de um ponto final que tenha o Admin By Request instalado.

Se um utilizador tentasse descarregar e executar código malicioso a partir de um e-mail de spear-phishing num dispositivo com Admin By Request instalado, o malware simplesmente não teria o acesso necessário para iniciar a infeção.

Uma aliança: MetaDefender Cloud e Admin By Request

Um antivírus abrangente ou uma solução PAM, por si só, são opções de segurança viáveis para um sistema IT mais seguro - mas uma única solução que combine os dois fornece o sistema de defesa em camadas necessário contra ataques avançados e patrocinados pelo Estado.

O software PAM da Admin By Request integra aAPI MetaDefender Cloud para formar essa defesa em camadas.

Para além de os utilizadores terem os seus direitos de administrador locais revogados, quaisquer ficheiros que sejam executados com privilégios de administrador são primeiro analisados em tempo real pelos mais de 30 motores anti-malware do MetaDefender Cloud.

A proteção tem duas vertentes: O Admin By Request impede o malware de obter os tão necessários direitos de administrador local, enquanto o MetaDefender impede o utilizador de executar o ficheiro como administrador se detetar malware - o Taidoor e malware semelhante são impedidos de causar quaisquer danos.

Resumo

O malware backdoor patrocinado pelo Estado, como o Taidoor RAT, tem de ser levado muito a sério, com e-mails de spear-phishing direccionados que muitas vezes enganam tanto os utilizadores normais como os especialistas.

Detetar e impedir esses ataques se for visado é possível - mas apenas com um sistema de defesa abrangente que garanta a cobertura de todas as lacunas e pontos finais: Mais de 30 vezes.

Cubra todas as bases com a abordagem em camadas fornecida pelo OPSWAT MetaDefender Cloud e a solução PAM do Admin By Request.

Para mais notícias sobre análise de malware, subscreva a nossa newsletter abaixo.