Os firewalls tradicionais estão entre as camadas de defesa mais comumente implantadas - e nas quais se confia - nas estratégias de segurança cibernética da rede OT. No entanto, a crença de que simplesmente ter um firewall garante a segurança é um equívoco. Os firewalls, embora projetados para serem guardiões, não são imunes a vulnerabilidades. Neste blogue, discutimos sete casos específicos em que a presença de um firewall, embora percebida como o elemento central de uma estratégia de segurança, tornou-se inadvertidamente uma rota para os agentes de ameaças obterem acesso não autorizado a uma rede.

O que é um CVE?

Um CVE, ou Common Vulnerability and Exposure, é um identificador padronizado para uma vulnerabilidade ou fraqueza de segurança em software, hardware ou firmware. Os CVEs são utilizados para identificar e rastrear exclusivamente estas vulnerabilidades, facilitando às organizações, investigadores de segurança e fornecedores a partilha de informações sobre problemas de segurança e a coordenação dos seus esforços para os mitigar.

7 CVEs notáveis que afectaram as firewalls

3580

Descrição: Uma vulnerabilidade identificada na interface de serviços Web do Software Cisco Adaptive Security Appliance (ASA) e do Software Cisco Firepower Threat Defense (FTD).

Potenciais danos: Esta vulnerabilidade pode permitir que um atacante remoto não autenticado efectue ataques de passagem de diretório, permitindo-lhe ler ficheiros sensíveis num sistema visado.

Link: CVE-2020-3580

1579

Descrição: Foi encontrada uma falha no PAN-OS da Palo Alto Networks antes de 8.1.10. e 9.0.0.

Danos potenciais: Os atacantes remotos podem aproveitar esta vulnerabilidade para executar comandos arbitrários do SO, assumindo potencialmente o controlo total do sistema afetado.

Link: CVE-2019-1579

6721

Descrição: Uma vulnerabilidade descoberta no SonicOS da SonicWall.

Danos potenciais: Os atacantes remotos podem explorar esta vulnerabilidade para causar uma negação de serviço (DoS) através de pacotes fragmentados especialmente criados, afectando a disponibilidade do sistema.

Link: CVE-2018-6721

5638

Descrição: Uma vulnerabilidade nas versões do Apache Struts 2 anteriores à 2.3.32 e 2.5.x anteriores à 2.5.10.1.

Potenciais danos: Esta vulnerabilidade permite que os atacantes executem ataques de execução remota de comandos através de um valor Content-Type criado, o que pode conduzir a violações de dados ou a uma maior exploração da rede.

Ligação: CVE-2017-5638

0801

Descrição: Uma vulnerabilidade identificada no Software Cisco ASA em execução em determinados produtos Cisco ASA.

Danos potenciais: Os atacantes remotos podem explorar esta vulnerabilidade para executar código arbitrário ou fazer com que um sistema seja recarregado, levando potencialmente ao comprometimento do sistema ou ao tempo de inatividade.

Ligação: CVE-2016-0801

CVE-2014-0160 (Heartbleed)

Descrição: Uma vulnerabilidade grave na extensão OpenSSL TLS Heartbeat.

Danos potenciais: O bug Heartbleed permitia que os atacantes lessem a memória de sistemas protegidos por versões vulneráveis do OpenSSL, podendo levar ao vazamento de informações confidenciais, como senhas, chaves privadas e muito mais.

Ligação: CVE-2014-0160

4681

Descrição: Uma vulnerabilidade que afecta o Oracle Java 7 antes da atualização 7.

Danos potenciais: Permitiu que os atacantes executassem remotamente código arbitrário através de vectores relacionados com o Reflection API, levando potencialmente ao comprometimento do sistema.

Ligação: CVE-2012-4681

Segurança de rede OT sem compromissos

As firewalls tradicionais continuam a ser fundamentais para moldar a estrutura de segurança OT das organizações e a compreensão e abordagem das suas vulnerabilidades inerentes continua a ser crucial. Mas é evidente que, embora os firewalls não sejam de forma alguma obsoletos, confiar apenas na sua proteção não proporciona uma proteção adequada contra as ameaças emergentes. A criação de uma verdadeira estratégia de defesa em profundidade centrada em torno de um Unidirectional Security Gateway ou Diodo de Dados na sua DMZ garante que os dados podem atravessar estritamente numa direção. Essa imposição física significa que os dados podem ser enviados sem qualquer ameaça de dados ou comandos maliciosos entrando em troca. Neste caso, mesmo que existisse uma vulnerabilidade de software, a natureza física destas gateways de segurança impõe um perímetro de defesa contra a ameaça, isolando a sua rede da exposição.

Mergulhar mais fundo: Diodos de dados vs Firewalls: Comparação entre segurança de rede, fluxo de dados e conformidade

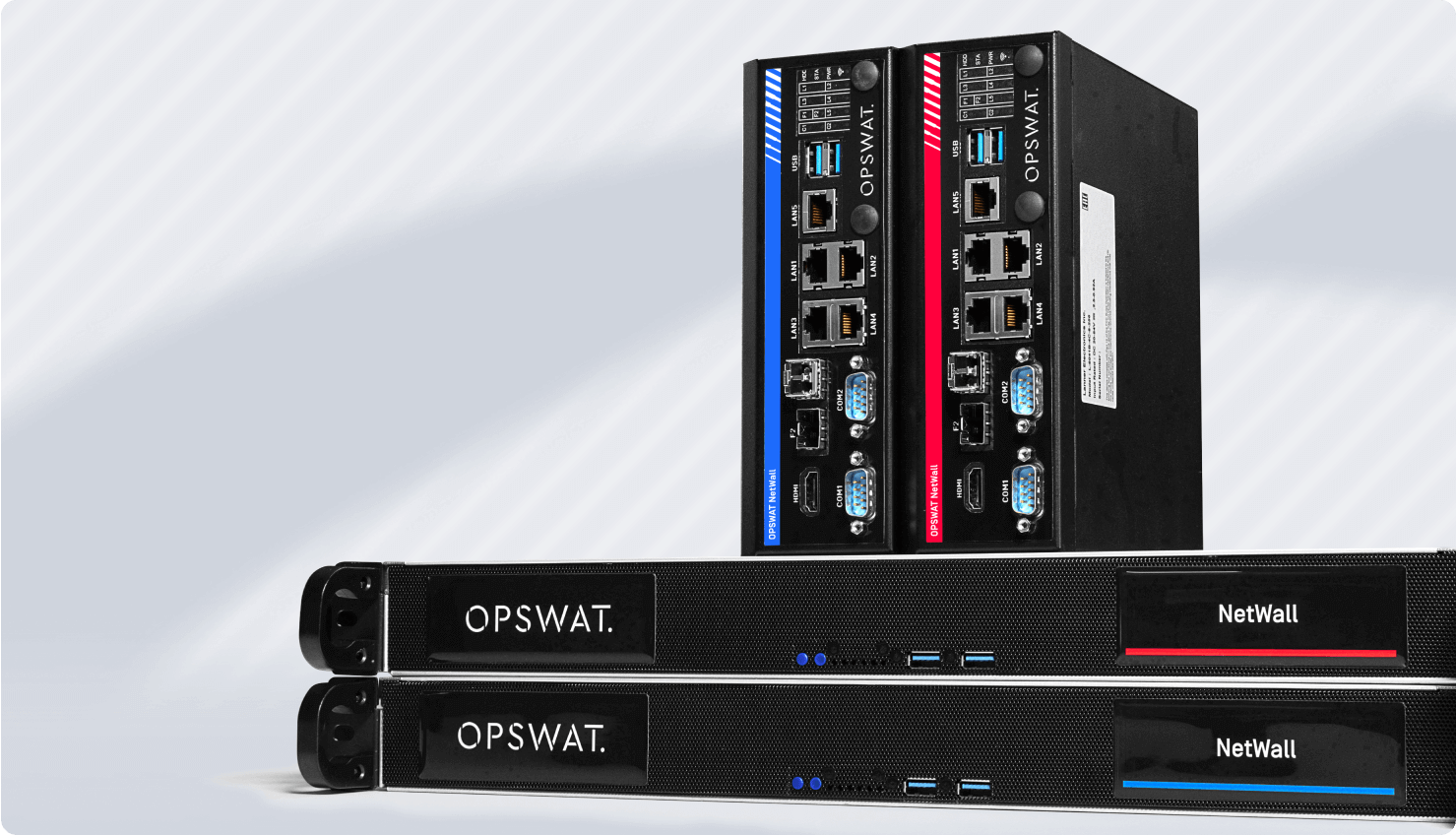

MetaDefender NetWall: Gateway de segurança de nível seguinte e Optical Diode

Tendo em conta este tipo de vulnerabilidades, OPSWAT desenvolveu o NetWalla nossa série de gateways de segurança avançados e díodos ópticos, para proteger ambientes OT críticos do cenário de ameaças em evolução. Disponível numa variedade de configurações e factores de forma, NetWall foi concebido para simplificar as complexidades da segurança de rede como uma solução fácil de utilizar, escalável e segura.

Descubra porque é que a NetWall tem a confiança global para defender alguns dos ambientes mais críticos do mundo