A crescente preocupação com os ciberataques às redes eléctricas

A ameaça de ciberataques que podem levar ao encerramento total de instalações de infra-estruturas críticas ou de redes eléctricas inteiras não é apenas especulação. Eventos como a invasão da rede eléctrica da Ucrânia em 2015, que deixou cerca de 230 000 pessoas sem eletricidade, e o ciberataque de 2016 à estação de transmissão de Kiev, que mergulhou partes da cidade na escuridão, evidenciam o potencial devastador de tais violações.

Para além das redes eléctricas, outras instalações de infra-estruturas críticas estão constantemente em risco de ciberataques. Por exemplo, o hack do Colonial Pipeline (2021) foi considerado uma ameaça à segurança nacional e levou à declaração do estado de emergência. Este incidente foi causado pela fuga de uma palavra-passe.

Desafios da segurança de dispositivos transitórios

Os locais de energia renovável com cobertura de ar e os centros de controlo remoto operados pelo nosso cliente exigiam o acesso constante de dispositivos transitórios. Estes dispositivos incluíam computadores portáteis de fornecedores terceiros e computadores portáteis de funcionários da empresa ligados à Internet. A empresa tinha um conjunto de regras de conformidade internas para os computadores portáteis dos fornecedores e dos funcionários que incluía a instalação de uma solução específica de verificação AV (antivírus) em tempo real nos dispositivos temporários. A utilização dessas soluções para analisar os dispositivos dos fornecedores antes de os utilizar em zonas seguras não era suficiente para detetar determinados tipos de malware que podem estar bem disfarçados. A segurança dos dispositivos pessoais dos funcionários remotos também era motivo de preocupação, uma vez que muitos funcionários do centro de controlo estavam autorizados a utilizar os seus próprios dispositivos enquanto trabalhavam remotamente.

Introduzindo o Bare Metal Scanning em Secure Cadeias de fornecimento de energia renovável

Antes de implementar o MetaDefender Drive nas suas operações de cibersegurança existentes, as soluções de análise AV em tempo real utilizadas pelo nosso cliente incluíam um único motor antivírus. Além disso, estes scanners em tempo real executavam os seus scans após o arranque do sistema operativo do dispositivo, dando a certos tipos de malware a capacidade de evitar a deteção. A incorporação do rastreio bare metal, a capacidade de detetar ficheiros com dados sensíveis e a capacidade de rastrear áreas ocultas, como sectores de arranque, eram relativamente novos para os procedimentos de cibersegurança da organização. Como resultado, foi realizado um piloto inicial de 3 meses numa das instalações de energia eólica da empresa, com uma nova política para efetuar uma verificação bare metal em todos os dispositivos transitórios que entram nas instalações. O objetivo do piloto era decidir como MetaDefender Drive poderia ser utilizado nas operações de cibersegurança da empresa.

| Categoria | Área digitalizada | Classificação(ões) típica(s) de malware Deteção | MetaDefender Drive | Digitalização em direto |

| Espaço do utilizador (aplicações e dados) | Ficheiros de aplicações Ficheiros de utilizador Patches de serviços | Macro Spyware Exploração de Cavalo de Troia | ||

| Kernel / SO | Sistema operativo profundo / Kernel | Rootkit binário Rootkit do kernel Rootkit Rootkit de biblioteca Rootkit de base de dados Patches do kernel Backdoor Vírus furtivo | Parcial | |

| Kernel do hipervisor | Kernel e SO da VM | Rootkit de VMDK ou VHDX | Parcial | |

| PSR | Partição de arranque Setor Record | Vírus de arranque | ||

| MBR | Arranque principal Registo do sector | Vírus de arranque | ||

| EUFI / BIOS | Setor de partição EUFI e BIOS | Vírus de arranque | ||

| Hardware do dispositivo | EPROMs FPGAs NICs Controladores de armazenamento | Drivers ou fluxos de bits programáveis incorporados | ||

| Caso de utilização global | Segurança Supply Chain | Identificar o país de origem do Hardware incorporado |

A capacidade de executar scans bare metal e de detetar ficheiros que incluem dados sensíveis permitiu-nos mitigar vários riscos de cibersegurança, incluindo a deteção precoce de malware e a prevenção da fuga de dados sensíveis.

Gestor de operações de segurança informática

Melhorar a estratégia de defesa em profundidade e aumentar a taxa de deteção de malware

Após os três meses, MetaDefender Drive tinha uma taxa de deteção significativamente mais elevada do que a solução anterior. A principal preocupação era o processo lento de verificação de dispositivos utilizando MetaDefender Drive e outra solução de verificação AV. No entanto, só foi necessário durante os três meses do projeto-piloto para validar a implementação do MetaDefender Drive como um protocolo de segurança robusto que pode substituir a necessidade de uma solução monomotor.

O elevado aumento da taxa de deteção de malware levou a que se confiasse em MetaDefender Drive como a principal solução de rastreio para a segurança de dispositivos transitórios. Para otimizar o desempenho do processo de análise, o requisito de utilizar uma solução de análise AV em tempo real para analisar um dispositivo transitório foi abolido na localização piloto, mas o requisito de a ter instalada manteve-se. A implantação do MetaDefender Drive foi vista como um grande aprimoramento da estratégia de segurança cibernética de defesa em profundidade da empresa e um grande salto à frente em sua postura de segurança da cadeia de suprimentos.

Reforçar a segurança BYOD

A organização tinha uma política BYOD estabelecida que permitia aos funcionários realizar tarefas específicas remotamente utilizando os seus próprios dispositivos. A política concedia aos dispositivos pessoais acesso a alguns dos sistemas críticos da organização. De acordo com a política BYOD, esses dispositivos foram aconselhados a serem periodicamente verificados no local.

Com a introdução do MetaDefender Drive na organização, foi adicionada outra camada de defesa à sua política BYOD. Tornou-se um requisito efetuar análises mensais ou bimestrais no local, dependendo do horário do funcionário remoto, a todos os dispositivos aos quais é concedido acesso remoto aos sistemas internos da empresa.

MetaDefender DriveA capacidade do Proactive DLP™ para detetar ficheiros com dados sensíveis e a tecnologia Proactive DLP™ provaram ser uma melhoria crucial para a política BYOD da empresa. A configuração implementada com 7 motores de análise de malware foi testada e validada para atingir uma taxa de deteção de malware de 88,9%, oferecendo uma melhoria significativa em relação às soluções anti-malware de motor único.

O número de fugas de dados sensíveis e de deteção de ameaças de malware que resolvemos após a utilização do MetaDefender Drive ultrapassou as capacidades de qualquer software de análise que utilizámos no passado.

Gestor de operações de segurança informática

Expansão futura de MetaDefender Drive Aplicações

Após a satisfação de toda a empresa com os resultados do projeto-piloto e o sucesso inicial da melhoria da política BYOD, foi tomada a decisão de expandir a implementação de MetaDefender Drive para 26 locais adicionais nas suas operações globais no prazo de 2 meses. Além disso, foram feitas outras considerações para utilizar mais capacidades de MetaDefender Drive , em particular, a deteção do país de origem.

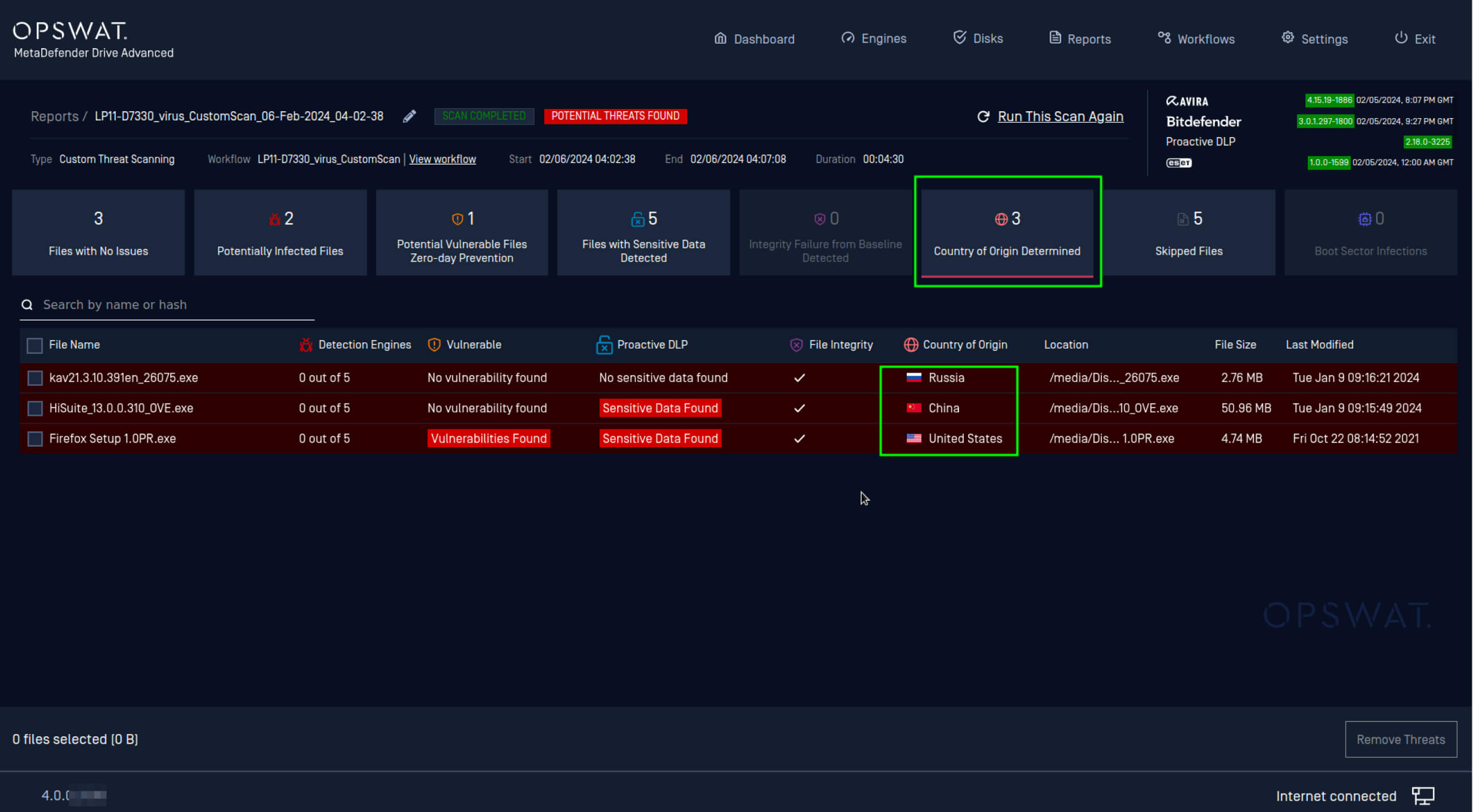

O nosso cliente procurava ativamente uma solução que pudesse detetar a origem e a autenticidade do software e do firmware dos dispositivos transitórios. A deteção do país de origem é crucial para garantir que a organização não está a lidar direta ou indiretamente com uma entidade sancionada. Uma vez que o MetaDefender Drive foi utilizado eficazmente para identificar estes detalhes críticos, a sua utilização foi alargada para ser a principal solução de deteção do país de origem em futuras implementações.

Para saber mais sobre como OPSWAT pode proteger a sua infraestrutura crítica e descobrir mais sobre as capacidades de MetaDefender Drive , contacte um especialista OPSWAT hoje mesmo.