Esperar que os feeds de ameaças públicas assinalem uma nova família de malware pode deixá-lo exposto durante horas. Nesse intervalo, as campanhas espalham-se, as credenciais são roubadas e as violações podem começar a mover-se lateralmente. Esta postagem mostra como o MetaDefender Sandbox da OPSWAT(o mecanismo por trás do Filescan.io) reduz essa janela com análise comportamental em nível de instrução, descompactação automatizada e pesquisa de similaridade orientada por ML. Isto dá às equipas SOC, aos investigadores de malware e aos CISO um caminho prático para detecções mais precoces e de maior confiança.

O problema: um "atraso OSINT" que os atacantes exploram

No atual cenário de ameaças, a diferença entre um "pequeno evento" e um "grande incidente" mede-se em horas. Os novos binários circulam frequentemente muito antes de a inteligência de fonte aberta (OSINT) os apanhar, dando aos adversários uma vantagem crucial. A nossa investigação recente mostra-o:

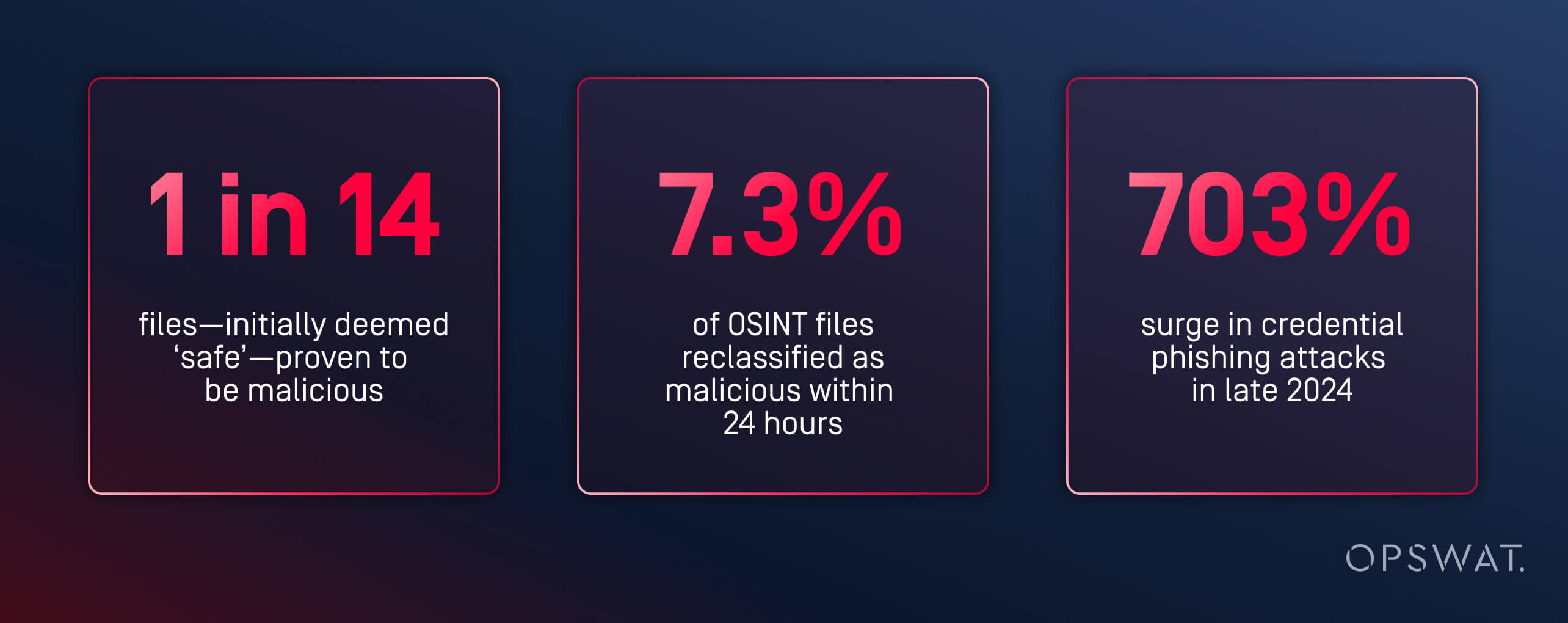

- 1 em cada 14 ficheiros que os feeds públicos de TI ignoram inicialmente são realmente maliciosos, exatamente o tipo de amostras iniciais que alimentam campanhas posteriores.

- Filescan.io revela estas ameaças, em média, 24 horas mais cedo do que as fontes convencionais, encurtando a janela para os atacantes se entrincheirarem.

- Tudo isto está a acontecer à medida que os volumes de phishing de credenciais aumentaram cerca de 700% e as divulgações de vulnerabilidades estão a tender para mais de 50.000 num único ano, o que expande a superfície de ataque e o número de binários "vistos pela primeira vez" que os SOC têm de triar.

A conclusão: Esperar pelos indicadores da comunidade não é mais uma estratégia. É preciso uma maneira de avaliar o risco antes que uma regra YARA chegue a um feed público - e fazer isso em escala empresarial sem afogar os analistas em ruído.

O que mudou: O malware é mais denso, mais furtivo e mais multi-estágio

As verificações estáticas, por si só, lutam contra a evasão moderna. Em todas as amostras, vemos:

- Comportamento de gating (por exemplo, retornos de chamada TLS, cargas úteis geo-fenced, execução atrasada) que se escondem em sandboxes e evitam a detonação ingénua.

- Truques de codificação (por exemplo, marcadores de BOM UTF-16) que quebram analisadores simplistas.

- Packer inflation (VMProtect, NetReactor, ConfuserEx) que envolvem carregadores de várias fases que só revelam o objetivo na memória.

- A técnica sem ficheiros (PowerShell, WMI) desloca a lógica decisiva para a RAM, onde os scanners centrados no disco têm menos visibilidade.

- Picos de complexidade: o ficheiro malicioso médio tem agora 18,34 nós de execução (contra 8,06 no ano passado), o que reflecte scripts encadeados, LOLBINs e cargas úteis faseadas.

Implicações: Para recuperar essas 24 horas, os defensores precisam de uma verdade comportamental ao nível das instruções, com uma descompactação consistente, introspeção da memória e correlação automatizada que transforme os primeiros sinais em veredictos fiáveis.

A vantagem daSandbox MetaDefender : Comportamento em primeiro lugar, tudo o resto em segundo

O MetaDefender Sandbox da OPSWAT, o motor que alimenta Filescan.io, foi concebido para reduzir o atraso OSINT, concentrando-se na forma como uma amostra se comporta e não na assinatura que lhe corresponde.

As Core capacidades incluem:

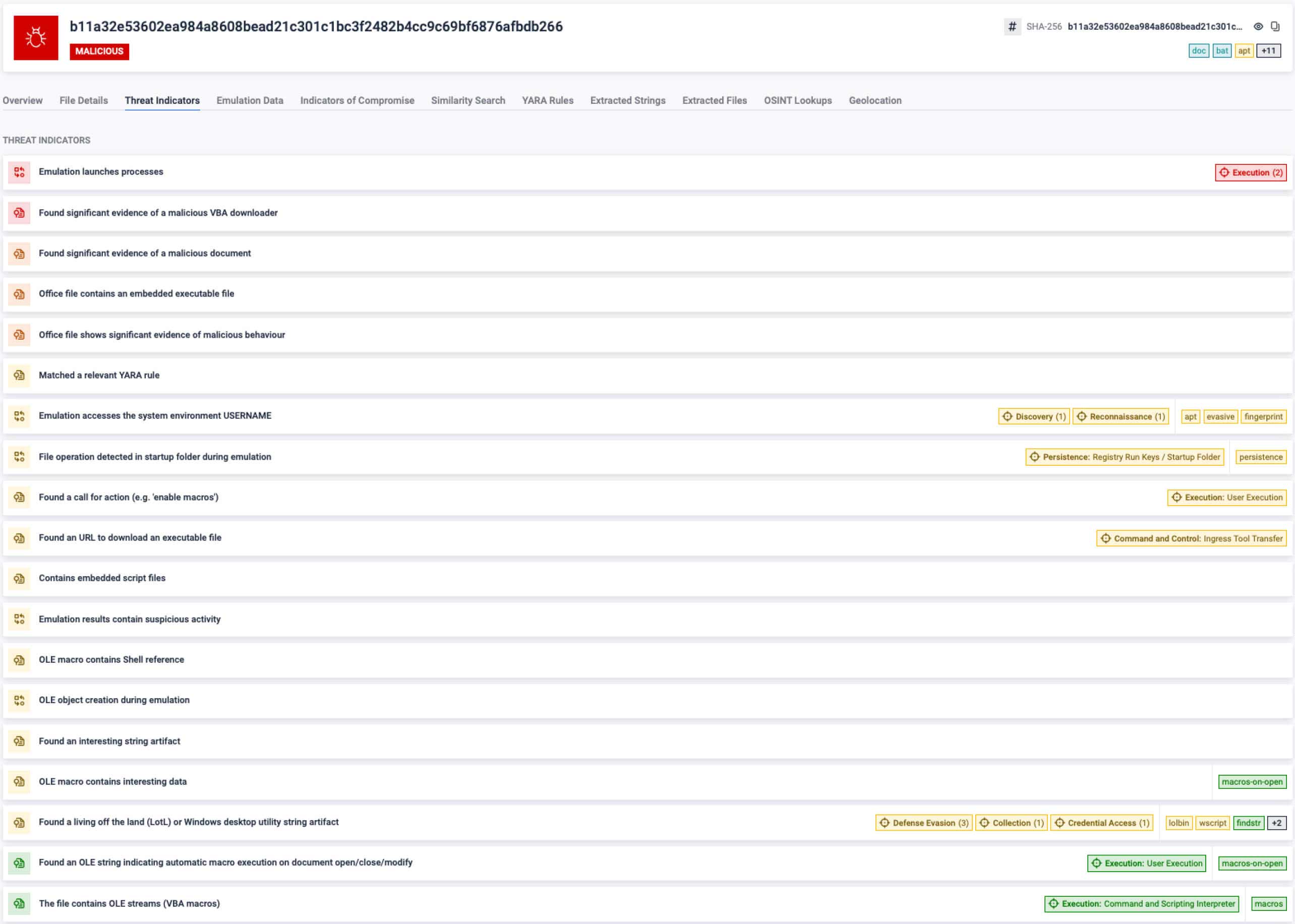

1. Emulação ao nível da instrução para derrotar a evasão moderna - Trata as chamadas de retorno TLS, os truques de temporização e a lógica bloqueada por região para que as cargas úteis se exponham totalmente. Neutraliza a BOM UTF-16 e armadilhas semelhantes do analisador para manter o caminho de execução completo observável.

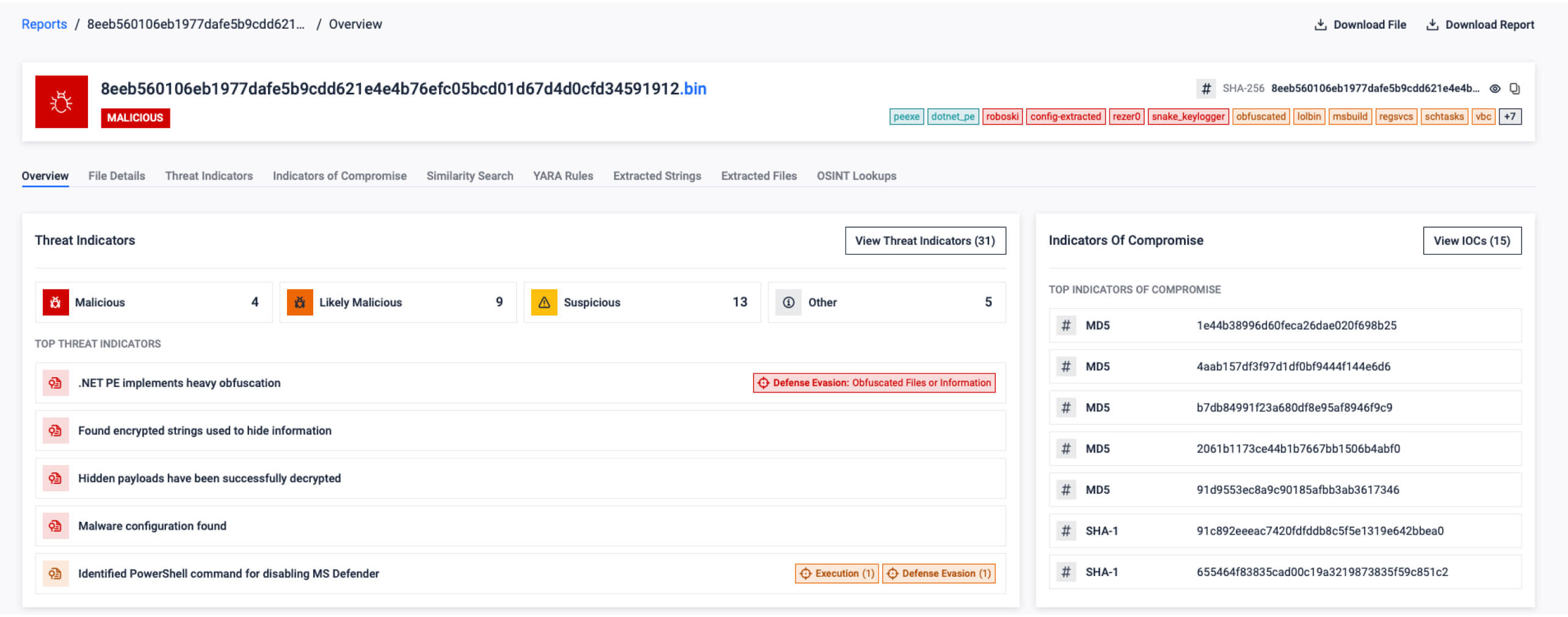

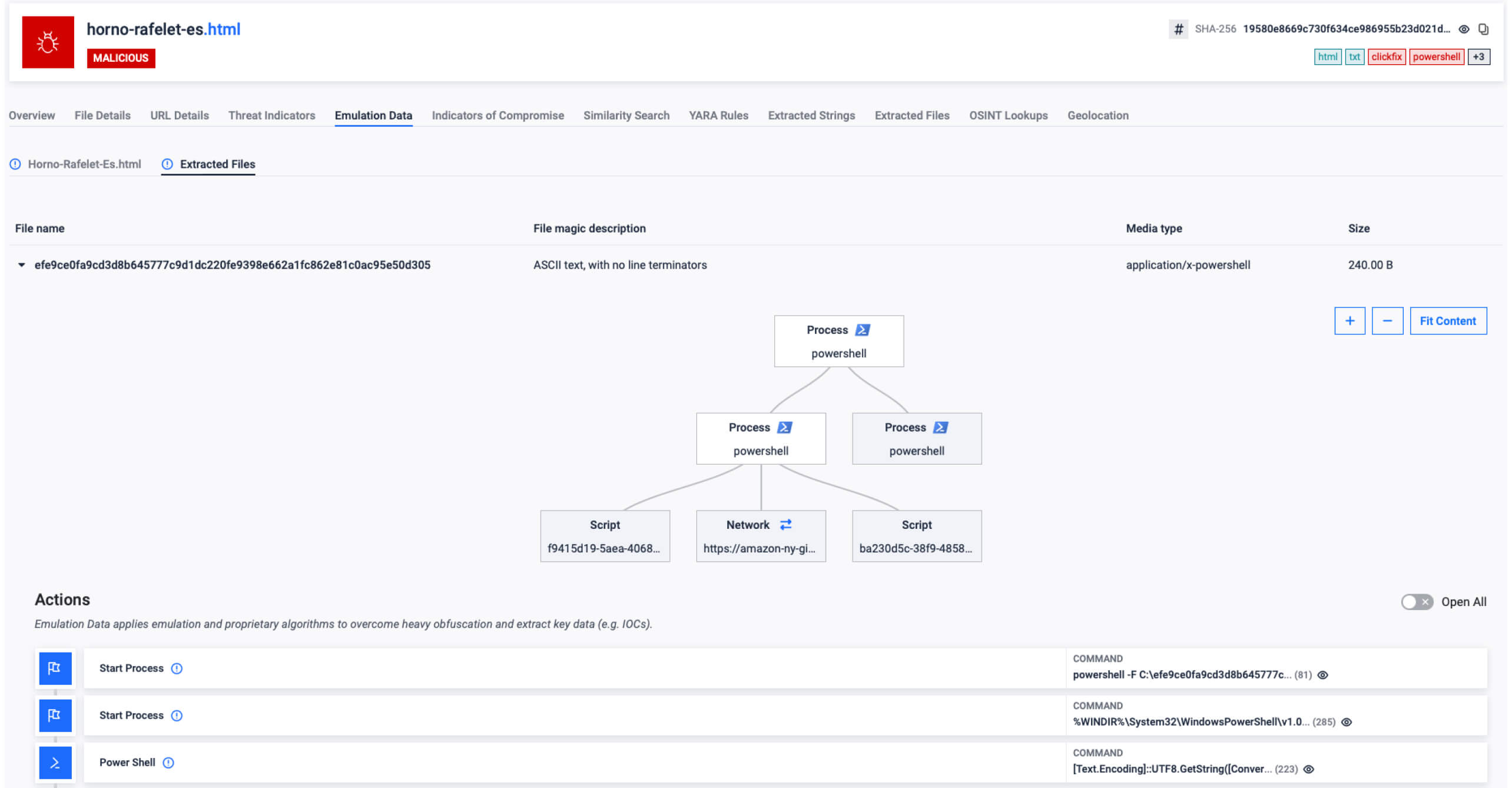

2. Visibilidade centrada na memória para ataques sem ficheiros e encenados - Captura cargas úteis na memória que nunca tocam no disco (por exemplo, PowerShell, WMI), fornecendo artefactos, configuração e C2s que de outra forma não seriam detectados.

3. Descompactação automatizada de empacotadores avançados - Analisa o VMProtect, ConfuserEx, NetReactor e empacotadores personalizados para revelar o código real, de modo que os analistas possam fazer a triagem da intenção, não dos invólucros.

4. Resultados ricos e explicáveis - mapeamento MITRE ATT&CK, cargas úteis descodificadas, traços de rede e um gráfico de execução visual que documenta toda a cadeia (por exemplo, .LNK → PowerShell → VBS → injeção de DLL).

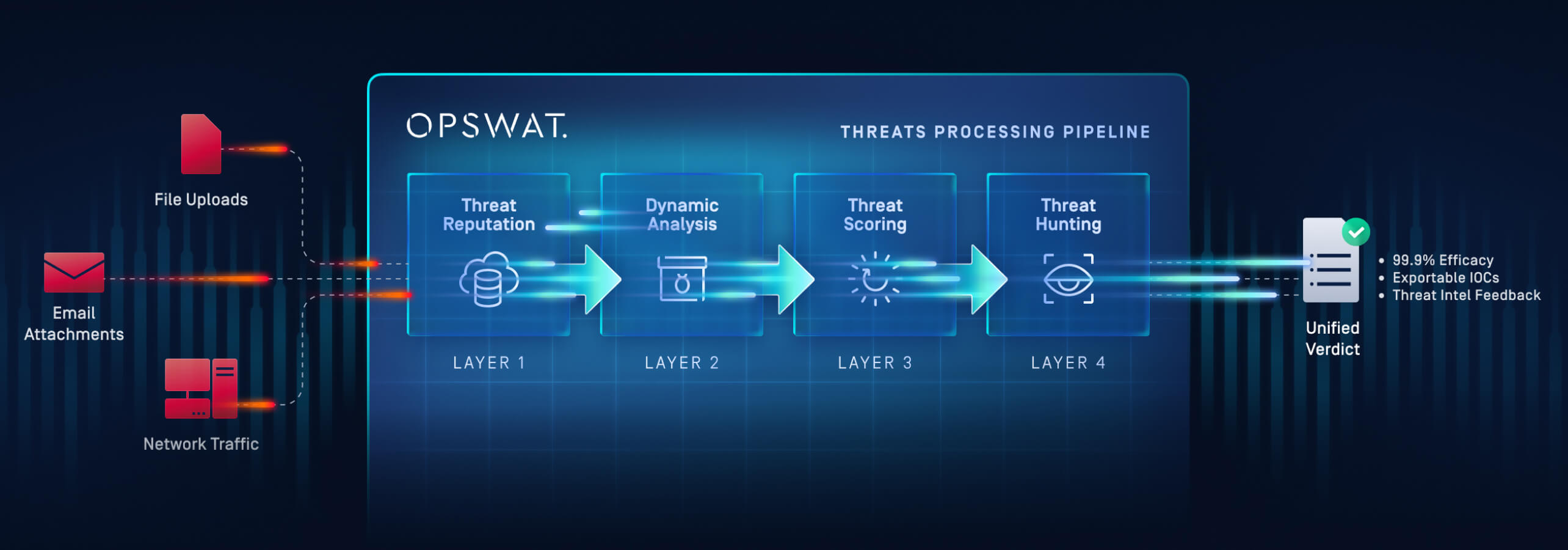

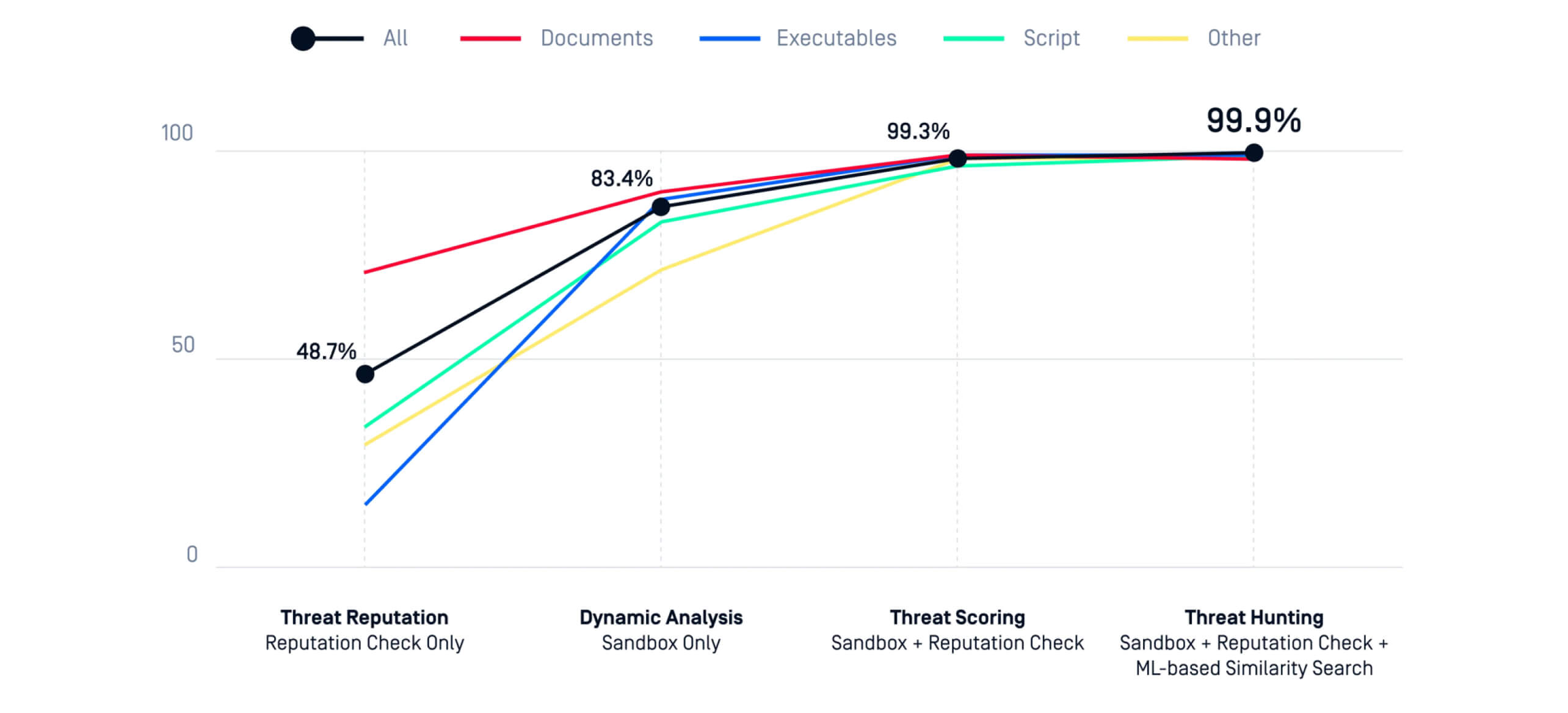

Quando a reputação, o "sandboxing" comportamental e a pesquisa de semelhanças de ML funcionam em conjunto, as organizações atingem uma exatidão de deteção de 99,9%, combinando a precisão com a prontidão necessária para superar o OSINT em horas.

Filescan.io: Alerta Precoce para Toda a Gente

Filescan.io expõe a mesma área restrita de nível empresarial ao público - para que os defensores em qualquer lugar possam enviar arquivos suspeitos e ver a verdade comportamental profunda em segundos. Com uma conta gratuita, é possível:

- Carregue e detone ficheiros para uma análise comportamental completa.

- Inspecionar as cargas úteis descodificadas e completar a atividade da rede; rever os mapeamentos MITRE ATT&CK para uma triagem rápida.

- Contribua para e beneficie de um gráfico crescente de mais de 74 milhões de COIs, que alimentamcom maior confiança a informação global Threat Intelligence da OPSWAT.

Cada verificação pública ou privada reforça o sinal coletivo - e dá-lhe uma visibilidade mais rápida do que se está a espalhar neste momento, e não do que foi publicado ontem.

Da verificação gratuita à cobertura total: Integrar uma vez, apanhar ameaças em todo o lado

As empresas podem incorporar MetaDefender Sandbox nos caminhos de tráfego em tempo real por onde entram os ficheiros de risco:

- ICAP em proxies Web e gateways DLP

- MetaDefender Core para pipelines orquestrados de antivírus e sandbox

- Fluxos de trabalho Managed File Transfer (MFT) para colocar em quarentena e analisar na entrada

- Gateways de correio eletrónico para detonar anexos e descarregamentos ligados antes da entrega

- Implantações com air-gapped para ambientes classificados ou regulamentados que não podem confiar na conetividade da nuvem

O que muda no primeiro dia:

- As incógnitas são auto-detonadas e enriquecidas com ATT&CK, C2s, alterações do registo/sistema de ficheiros e configurações descodificadas.

- A pesquisa por semelhança agrupa amostras recentes com famílias/campanhas conhecidas, mesmo quando os hashes e as cadeias de caracteres são novos.

- A triagem do SOC passa de "Isto é mau?" para "Quão mau, quão relacionado e quem mais foi atingido?"

Resultado no terreno: Um cliente do sector energético integrou MetaDefender Sandbox nos processos de transferência de ficheiros e obteve uma redução de 62% nas investigações manuais do SOC, ao mesmo tempo que bloqueava ataques direcionados que o OSINT ainda não tinha identificado.

Valor baseado na função: O que cada equipa recebe no primeiro dia

Para analistas SOC e responsáveis pela resposta a incidentes

- Triagem mais rápida: Os veredictos comportamentais enriquecidos com tácticas ATT&CK reduzem o trabalho de adivinhação.

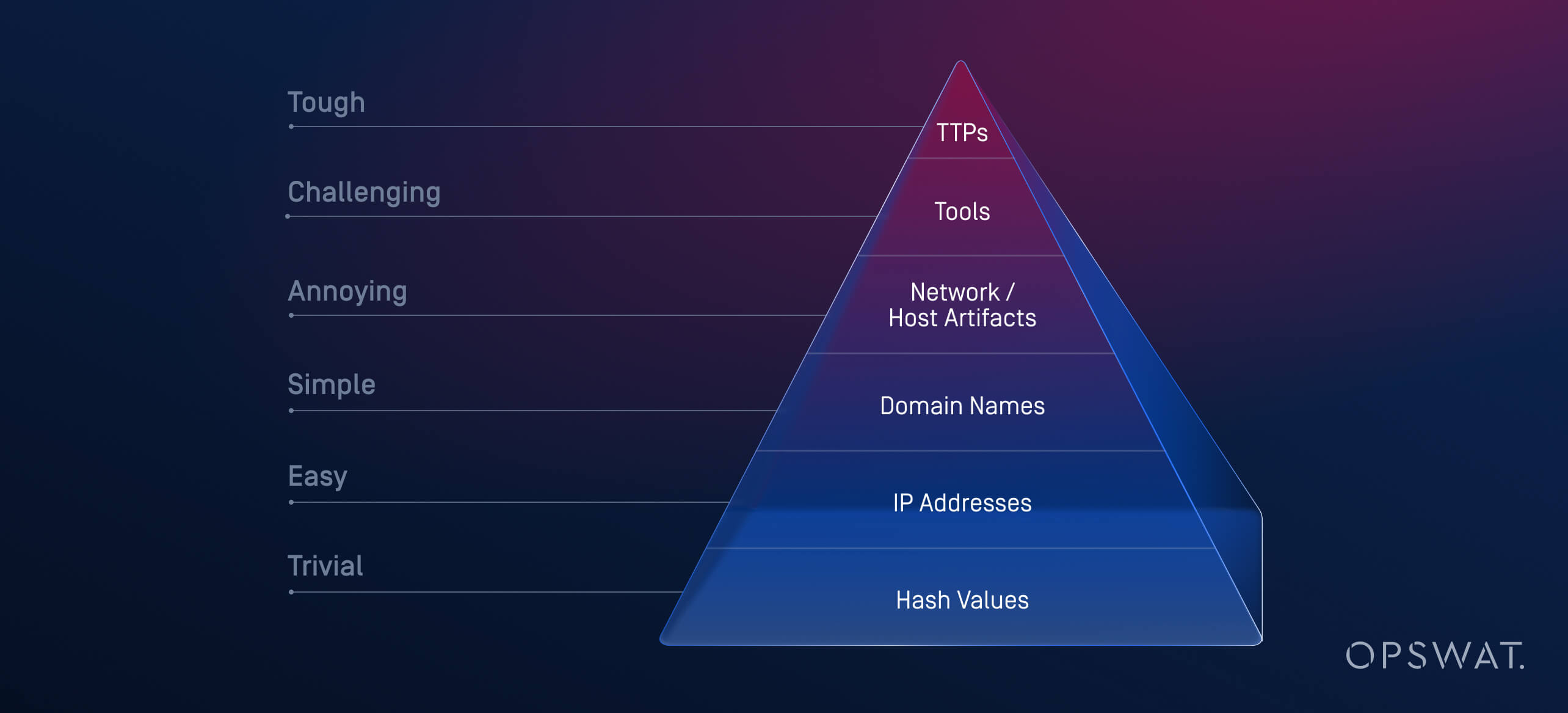

- Extração de IOC: Extração automática de domínios, IPs, certificados, mutexes e ficheiros descartados.

- Visualizações claras: Os gráficos de execução mostram o que aconteceu e quando, ideal para transferências.

Para investigadores de malware e engenheiros de TI

- Descompactação e descompilação: Chegar ao código verdadeiro (e não apenas aos invólucros) para uma atribuição familiar segura.

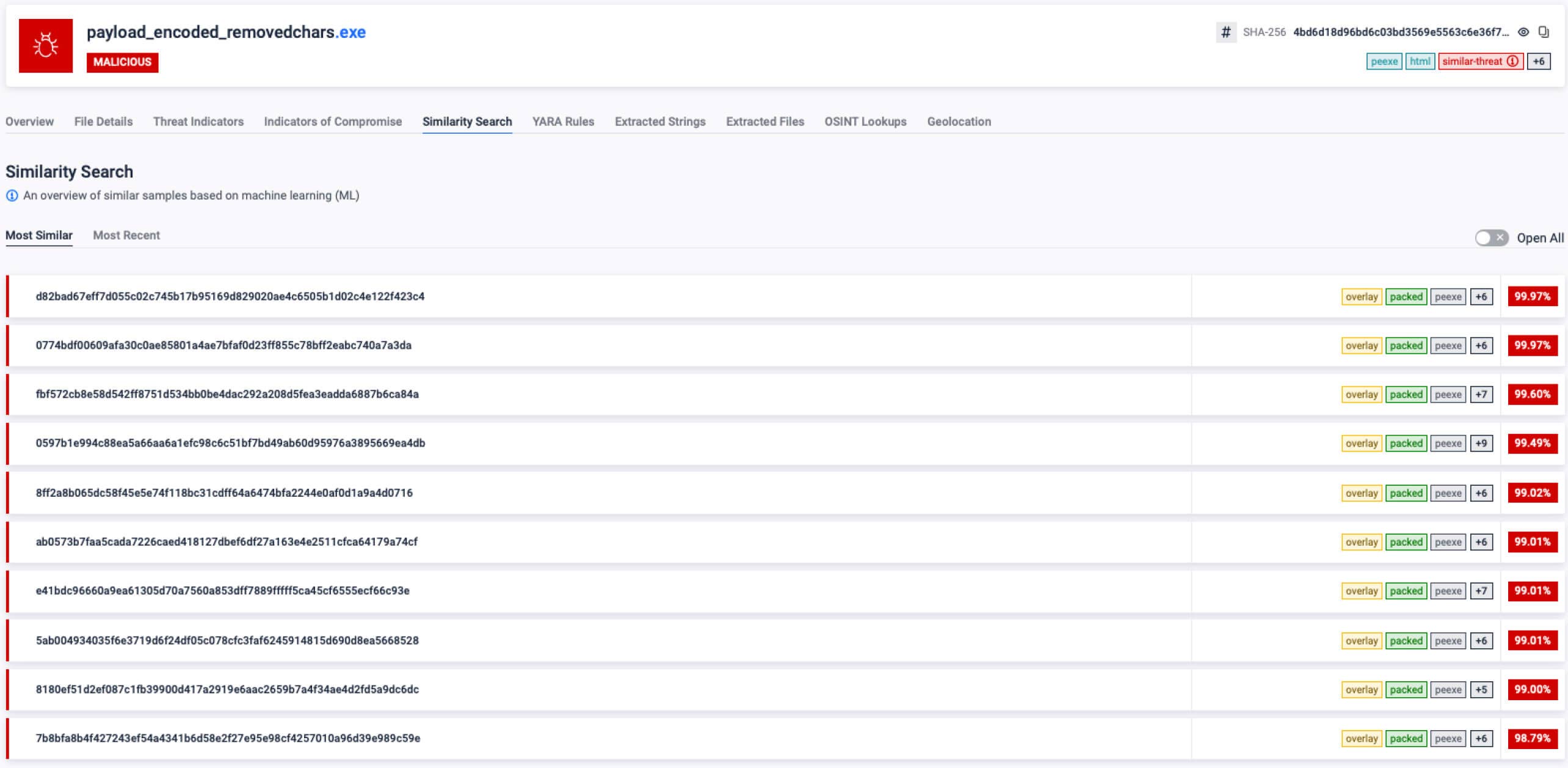

- Pesquisa de similaridade: Agrupe novas amostras com campanhas históricas por código e comportamento, não apenas hashes.

- Caça à reutilização de infra-estruturas: Passar de uma amostra para o conjunto mais vasto de ferramentas do ator.

Para CISOs e gestores de segurança empresarial

- Eficácia validada: Comportamento + reputação + ML produz 99,97% de exatidão e resultados mais rápidos do que OSINT.

- Pronto para auditoria: Os relatórios ricos em provas sustentam cada decisão com artefactos e mapeamentos.

- Escala e flexibilidade: Cloud ou no ar, API, integra-se com os controlos existentes.

Para equipas de TI e de infra-estruturas

- Implementação simples em fluxos ICAP, MFT, e-mail e armazenamento.

- Automatização de políticas: Colocação em quarentena com base na pontuação de risco; libertação com base num veredito limpo.

- Salvaguardas operacionais: Registo exaustivo e ferramentas de administração para controlo de alterações.

Evidências do mundo real: Vitórias precoces e explicáveis que importam

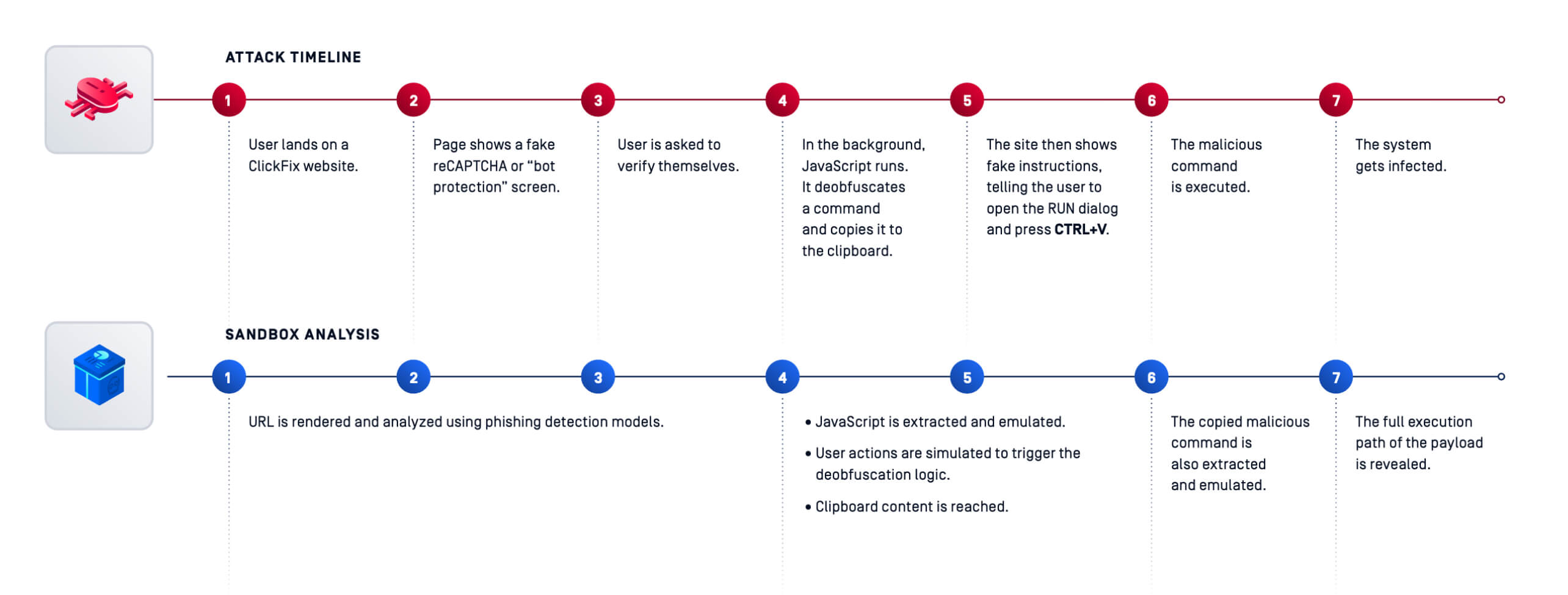

- ClickFix, primeiro a detonar publicamente: Filescan.io detonou e classificou rapidamente a técnica de seqüestro de área de transferência do ClickFix - documentando o comportamento de ponta a ponta que os invasores usaram para enganar os usuários e fazê-los executar conteúdo malicioso da área de transferência. Esta visibilidade ajudou os defensores a afinar as detecções e a melhorar a educação dos utilizadores.

- Snake Keylogger fully unpacked in <40s: A multi-layer Snake Keylogger variant concealed a .NET payload inside a Bitmap. The sandbox peeled back encryption layers, extracted full configuration (including C2s), and generated actionable IOCs without manual RE.

- Reclassificando os desconhecidos: A caixa de areia reclassificou ~7,3% das amostras OSINT-"desconhecidas" como maliciosas, com provas comportamentais de elevada confiança, cerca de 24 horas antes de aparecerem os resultados públicos do YARA - tempo que pode gastar a bloquear, não a esperar.

Projeto operacional: Como colapsar o atraso OSINT no seu ambiente

Não é necessário arrancar e substituir para obter um aviso prévio. Comece com este plano faseado:

1. Detonar por defeito

Encaminhar todos os tipos de ficheiros de entrada (especialmente arquivos, scripts e formatos Office) através da MetaDefender Sandbox na web, e-mail e pontos de estrangulamento MFT . Marcar os resultados com pontuações de risco e tácticas ATT&CK.

2. Automatizar a disposição

Utilize veredictos de sandbox e pontuações de similaridade para automatizar as decisões de quarentena/libertação. Encaminhar comportamentos de alto risco (por exemplo, roubo de credenciais, injeção, abuso de LOLBIN) para o SOAR para manuais de contenção.

3. Agrupar os novos

Quando os hashes são novos, a pesquisa por semelhança ancora-os a famílias/campanhas por comportamento. Isto permite um enriquecimento mais rápido e reduz os alertas "órfãos".

4. Caça a partir de comportamentos

Crie caças em torno de comportamentos (por exemplo, injeção de comandos da área de transferência semelhante ao ClickFix; processos filhos suspeitos do Office; utilização estranha API de certificados) e enriqueça com IOCs de caixas de areia nos registos EDR e DNS.

5. Meça o delta que importa

Acompanhe o tempo médio de deteção (MTTD) de ameaças desconhecidas, meça o tempo da "primeira visualização até o bloqueio", quantifique as horas de triagem manual economizadas e monitore os acordos de nível de serviço (SLAs) de contenção de ameaças confirmadas em sandbox. Espera-se uma redução gradual da carga de trabalho dos analistas, como demonstrado no exemplo do sector da energia.

Porque é que isto funciona (e continua a funcionar)

Os atacantes evoluem, mas os fundamentos comportamentais não. Mesmo que as cadeias de caracteres, os empacotadores e os criptógrafos sofram mutações, as cargas úteis continuam a precisar de o fazer:

- Toque em credenciais, segredos ou tokens

- Persistir nas reinicializações

- Falar com as infra-estruturas

- Manipular o sistema operativo de formas reveladoras

Ao capturar o que o malware deve fazer em vez de qual assinatura ele corresponde, você mantém uma visibilidade duradoura - ampliada pela pesquisa de similaridade que generaliza as evoluções do "mesmo fator, novas ferramentas". Adicione a telemetria da comunidade do Filescan.io e a sua organização beneficia de um alerta precoce partilhado sem sacrificar o controlo local ou a privacidade.

O que verá na prática

- Filas de espera mais limpas: Menos "incógnitas"; mais alertas de alta fidelidade e baseados em provas.

- Relatórios de incidentes mais rápidos: Cadeias visuais, mapeamentos ATT&CK e configurações descodificadas reduzem os relatórios de horas para minutos.

- Melhores resultados de mesa: Livros de jogo executáveis ligados a comportamentos específicos (por exemplo, lista de bloqueio baseada em C2s de sandbox, contenção de EDR em padrões LOLBIN).

- Clareza executiva: Os artefactos prontos para auditoria e as métricas de precisão traduzem-se diretamente em KPIs de postura de risco.

Apelo à ação: Descobrir mais cedo. Agir mais depressa.

- Experimente uma análise gratuita em Filescan.io e veja a rapidez com que o comportamento profundo, os payloads descodificados e os IOCs aparecem.

- Solicite uma avaliação empresarial do MetaDefender Sandbox para integrar a análise em seus pontos de estrangulamento da MFT e quantificar o impacto em seu MTTD e carga de triagem.

Se este é o nível de conhecimento que fornecemos gratuitamente, imagine o aumento quando estiver totalmente integrado no seu pipeline.

Perguntas frequentes (FAQs)

De onde provém a investigação neste blogue?

A partir da telemetria de ameaças internas do OPSWATe das análises de sandbox surgidas através do Filescan.io, juntamente com as descobertas sintetizadas para o trabalho do Threat Landscape utilizado para informar este post. As estatísticas específicas (por exemplo, atraso OSINT, reclassificação de 7,3%, 74M+ IOCs e 99,97% de precisão) provêm dos dados do nosso programa e da validação de engenharia.

Em que é que a "pesquisa por semelhança" é diferente das assinaturas?

As assinaturas correspondem exatamente a caraterísticas conhecidas; a pesquisa de semelhanças correlaciona código e comportamentos em amostras relacionadas, revelando ligações familiares mesmo quando os hashes, empacotadores ou camadas de encriptação foram alterados.

Posso utilizar este sistema numa rede com air-gap?

Sim. MetaDefender Sandbox suporta implementações totalmente desconectadas para ambientes sensíveis ou regulamentados, preservando análises e relatórios robustos.

Qual é o melhor primeiro ponto de integração?

Os anexos de e-mail e a entrada de MFT fornecem valor imediato: alto volume, alto risco e automação direta de políticas com base em veredictos de sandbox e pontuações de risco.