Emotet, Qakbot, Remote Access Trojan (RAT) - o que têm em comum? - Todos eles foram entregues através de ficheiros do Microsoft Office OneNote.

Quando a Microsoft desactivou as macros por predefinição em 2022, os atacantes passaram a utilizar mecanismos de entrega não baseados em macros - e o despretensioso ficheiro OneNote foi o substituto perfeito.

Os ficheiros OneNote são Secure?

O OneNote é uma aplicação de produtividade popular do pacote Microsoft Office utilizada por milhões de pessoas em todo o mundo. Devido à sua versatilidade, o OneNote tornou-se uma ferramenta conveniente para anotações, gestão de informações e, infelizmente, distribuição de malware.

O OneNote utiliza um tipo de ficheiro proprietário, denotado pela extensão de ficheiro .one, que permite aos utilizadores formatar notas com texto rico, caligrafia digital e objectos, incluindo imagens e multimédia. Embora os ficheiros OneNote não sejam maliciosos, os piratas informáticos exploram a sua complexidade para distribuir malware, incorporando comandos maliciosos no ficheiro. Estes comandos podem descarregar malware no dispositivo do utilizador, levando a consequências devastadoras como a perda de dados, dispositivos comprometidos, roubo de identidade ou fraude financeira.

O OneNote está a tornar-se mais popular e acessível, mas infelizmente as pessoas não estão conscientes dos riscos de segurança. Esta falta de conhecimento torna mais fácil para os atacantes incorporar comandos maliciosos nos ficheiros OneNote e enganar os utilizadores para que instalem malware.

Técnicas de ataque: Campanhas de distribuição de malware do OneNote

Os agentes de ameaças utilizam várias técnicas de engenharia social para espalhar malware utilizando ficheiros OneNote. Os seus estratagemas envolvem normalmente o phishing de correio eletrónico e o disfarce de uma carga maliciosa sob um componente legítimo do OneNote.

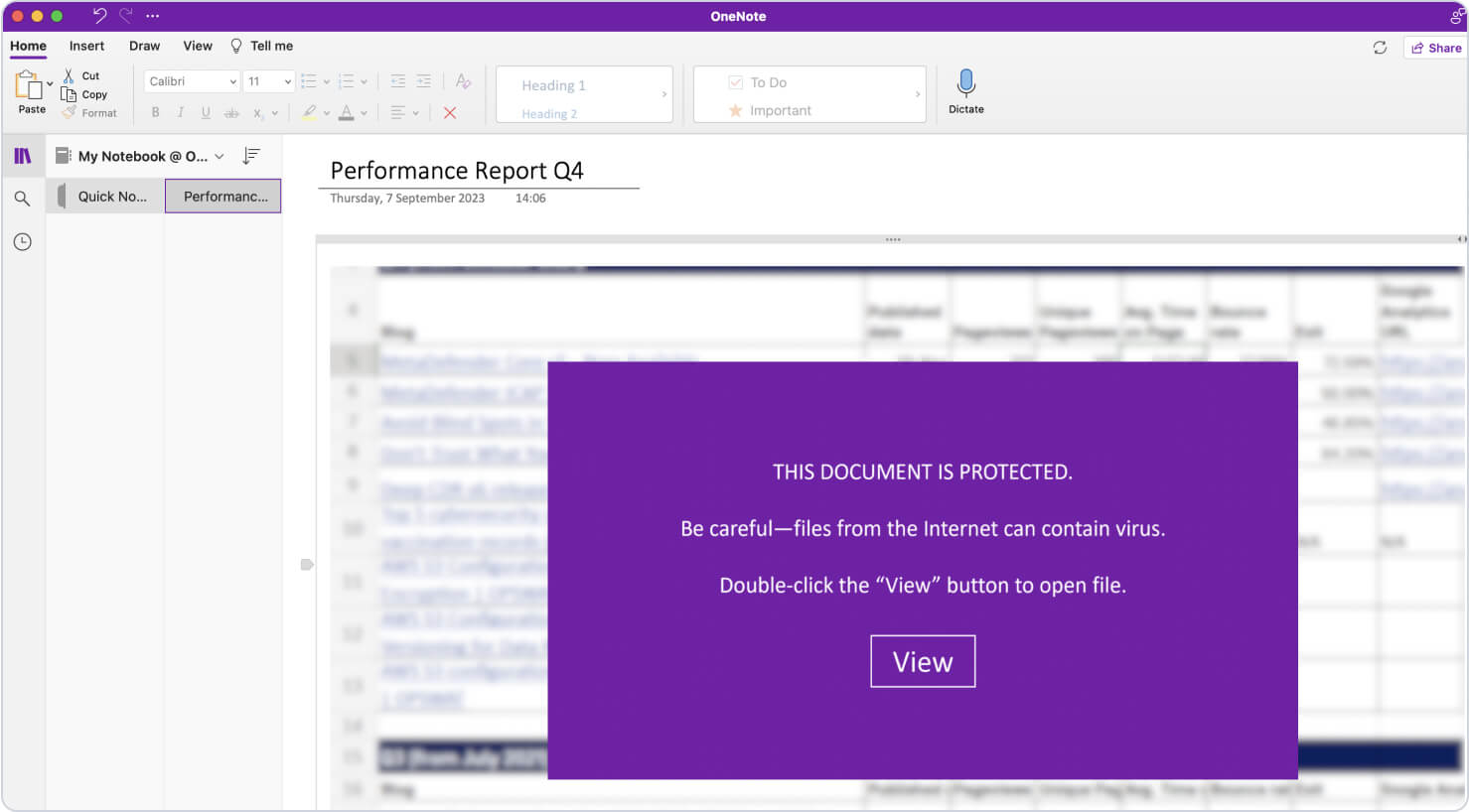

Imagens

Os investigadores de segurança identificaram uma campanha em fevereiro de 2023 que utiliza uma imagem maliciosa para distribuir o malware Qakbot (também conhecido como QBot). Os atacantes enganavam os utilizadores para que fizessem duplo clique num elemento de design no documento OneNote. Quando um alvo fazia duplo clique no elemento, um ficheiro incorporado executava uma série de comandos que descarregavam e instalavam malware no dispositivo alvo. Esta campanha é um exemplo de como os atacantes atraem utilizadores insuspeitos para descarregarem malware nos seus sistemas através de ficheiros OneNote.

Imagem de exemplo de como os atacantes podem ocultar um script malicioso sob uma mensagem no OneNote

Ficheiros anexados e campanha de phishing por correio eletrónico

Noutra campanha, os atacantes enviaram e-mails de cadeia de resposta com anexos maliciosos do OneNote disfarçados de documentos legítimos (por exemplo, guias, facturas e outros documentos). Utilizando uma técnica semelhante à anterior, o atacante escondeu um VBScript fortemente ofuscado nestes anexos e, quando executado, descarregou e instalou o malware Emotet no dispositivo da vítima como uma biblioteca de ligação dinâmica (DLL). O malware Emotet é altamente perigoso porque é executado silenciosamente no dispositivo comprometido, roubando informações confidenciais (e-mails, contactos) ou aguardando comandos do servidor de controlo, como o descarregamento de cargas úteis adicionais.

Em resposta aos ataques do OneNote, a Microsoft impediu os utilizadores de abrir um ficheiro incorporado com uma extensão perigosa a partir da Versão 2304 em abril de 2023. O OneNote apresenta uma caixa de diálogo que restringe a capacidade do utilizador para abrir o ficheiro, mas o utilizador pode ainda abri-lo clicando em "OK".

Hiperligações incorporadas

Além de explorar ficheiros anexados, os atacantes podem utilizar URLs, hiperligações ou imagens em ficheiros OneNote para distribuir malware. As suas tácticas de engenharia social variam, mas o objetivo final é fazer com que a vítima execute um payload malicioso.

Impedir a entrega de malware do OneNote com Desarmamento e Reconstrução de Conteúdo

OPSWAT Deep Content Disarm and Reconstruction (Deep CDR ) trata todos os ficheiros e componentes de ficheiros como potenciais ameaças. Ao lidar com ficheiros complexos, como o OneNote, é importante garantir que não existem componentes maliciosos ocultos, quer se trate de um script escondido atrás de uma imagem, de uma hiperligação disfarçada ou de malware escondido num dos separadores do bloco de notas. Saiba mais sobre todos os tipos de ficheiros suportados pelo Deep CDR .

Deep CDR inspecciona o ficheiro OneNote e quaisquer anexos, imagens ou outros componentes. Em seguida, sanitiza-os recursivamente e remove qualquer conteúdo potencialmente malicioso. No mesmo exame, a tecnologia OPSWAT Metascan aproveita vários mecanismos antivírus para detetar malware dentro do arquivo.

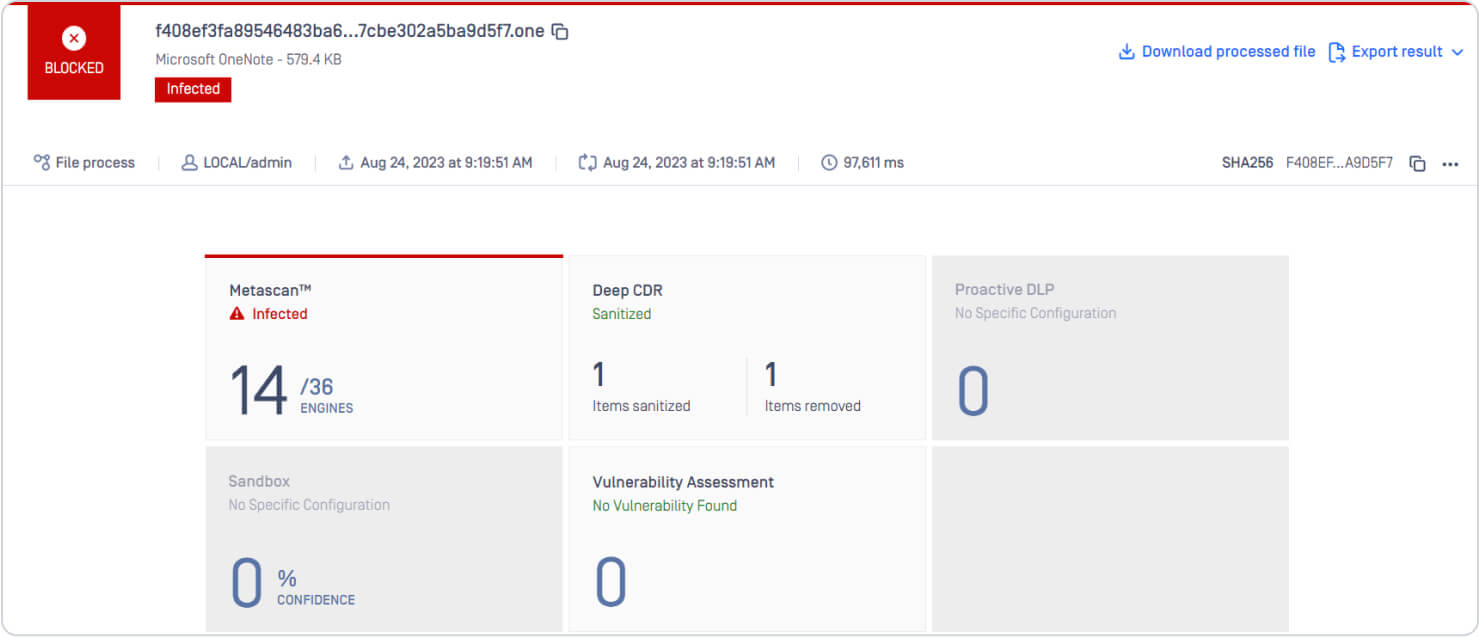

Deep CDR detecta objectos maliciosos no ficheiro OneNote

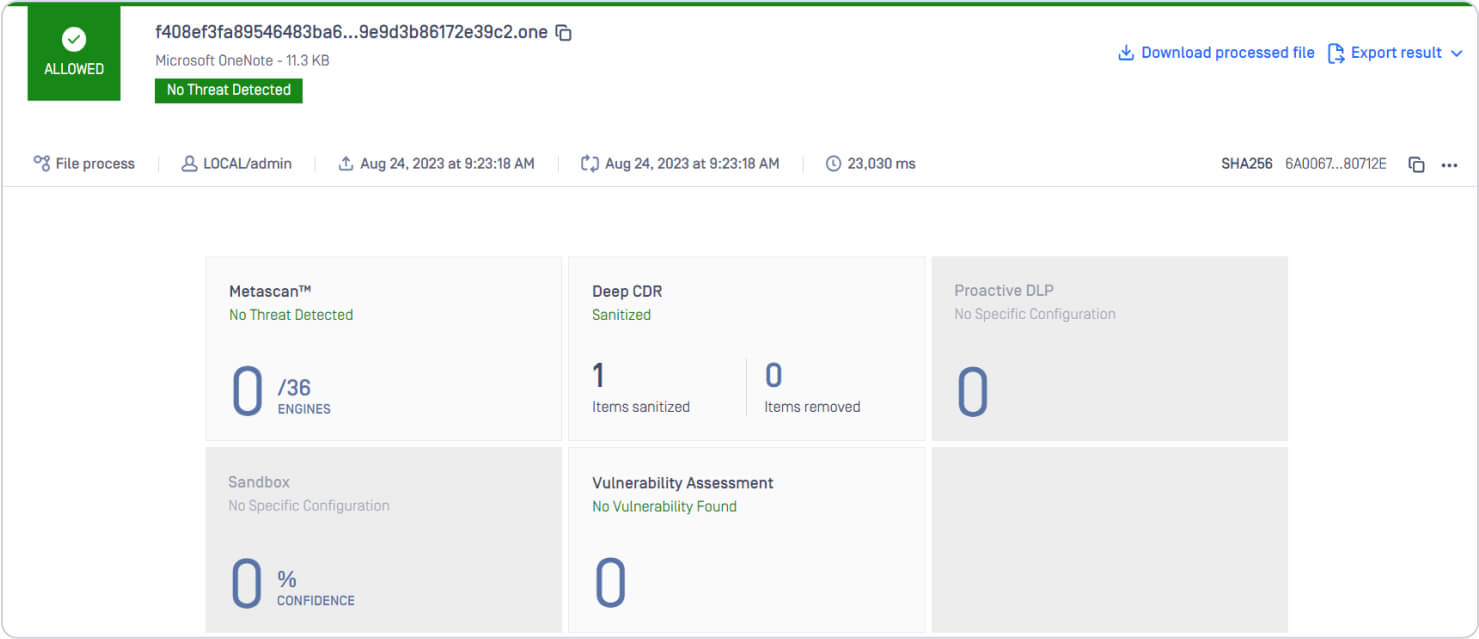

Finalmente, Deep CDR regenera um ficheiro OneNote seguro, livre de objectos maliciosos, mantendo a funcionalidade original do ficheiro. Deep CDR remove todas as ameaças conhecidas e desconhecidas, deixando o ficheiro seguro para utilização.

Abaixo está o resultado da verificação MetaDefender Core :

O ficheiro regenerado por Deep CDR pode ser utilizado com segurança

Uma nota final: Melhores práticas para proteger os seus ficheiros

Para evitar ataques cibernéticos que abusam dos arquivos do OneNote, considere implementar as seguintes medidas de segurança:

- Tenha cuidado com emails e anexos: Seja cauteloso ao receber emails com anexos do OneNote, especialmente de remetentes desconhecidos ou suspeitos. Se a fonte não for verificada ou parecer suspeita, evite abrir o anexo.

- Mantenha o software atualizado: Os piratas informáticos exploram frequentemente vulnerabilidades nas aplicações de software para instalar malware nos dispositivos. Embora a Microsoft tenha melhorado constantemente a proteção contra a exploração de vulnerabilidades, os ciber-atacantes ainda podem visar organizações que utilizam versões de software mais antigas e não corrigidas. Para combater esta situação, mantenha o seu sistema operativo, software antivírus e todas as aplicações relevantes actualizados. A aplicação regular de actualizações de software garante a proteção do seu sistema contra vulnerabilidades conhecidas.

- Seja cauteloso com links dentro de arquivos do OneNote: Tal como acontece com os anexos de e-mail, tenha cuidado ao abrir links em ficheiros do OneNote. Esses links podem levar a sites maliciosos que podem infetar seu dispositivo com malware. Abra apenas links de fontes confiáveis e certifique-se de que o site que você está visitando é legítimo e seguro.

- Proteção antivírus: Utilize um software antivírus de boa reputação para analisar todos os ficheiros recebidos em busca de malware conhecido e desconhecido. Para melhorar a eficiência, a utilização de vários motores antivírus aumentará as taxas de deteção de malware em comparação com a utilização de um único motor. Saiba mais sobre a tecnologia OPSWAT Multiscanning .

- Remover todos os objectos potencialmente maliciosos: Medidas de segurança como Deep CDR ajudam as organizações a protegerem-se de tecnologias de malware avançadas e evasivas, incluindo ameaças conhecidas e desconhecidas, ameaças de dia zero e malware indetetável e ofuscado. Tratar cada ficheiro como uma potencial ameaça reduz o risco de execução inadvertida de código nocivo.

Para saber mais sobre as tecnologias dedeteção e prevenção deameaças da OPSWAT , contacte um dos nossos especialistas técnicos.

Contactar os nossos especialistas