No início de setembro de 2023, OPSWAT lançou o Programa de Bolsas de Estudo para Graduados, oferecendo aos estudantes de pós-graduação uma oportunidade única de estudar e abordar vulnerabilidades reais de cibersegurança que afectam os sistemas de infra-estruturas críticas.

Para destacar os resultados do programa de bolsas de estudo para licenciados OPSWAT , temos o prazer de apresentar uma série de blogues de análise técnica centrados em várias vulnerabilidades e exposições comuns (CVE), identificadas e atenuadas com as nossas tecnologias avançadas de deteção de ameaças.

Neste blogue, vamos explicar o CVE-2023-38831 do RARLAB WinRAR e como as organizações se podem defender contra os ataques de exploração CVE-2023-38831.

Antecedentes do CVE-2023-38831

- O WinRAR, um utilitário de compressão e arquivo de ficheiros amplamente adotado que suporta vários formatos, possui uma base de utilizadores superior a 500 milhões em todo o mundo.

- As versões do RARLAB WinRAR anteriores à v6.23 foram recentemente identificadas como uma vulnerabilidade de dia zero pelo Group-IB, ativamente explorada por cibercriminosos desde, pelo menos, abril de 2023 em campanhas dirigidas a comerciantes financeiros.

- A NVD Analysts atribuiu uma pontuação CVSS de 7,8 HIGH ao CVE-2023-38831, oficialmente designado pela MITRE Corporation em 15 de agosto de 2023.

Linha do tempo da exploração do WinRAR

Explicação da vulnerabilidade do WinRAR

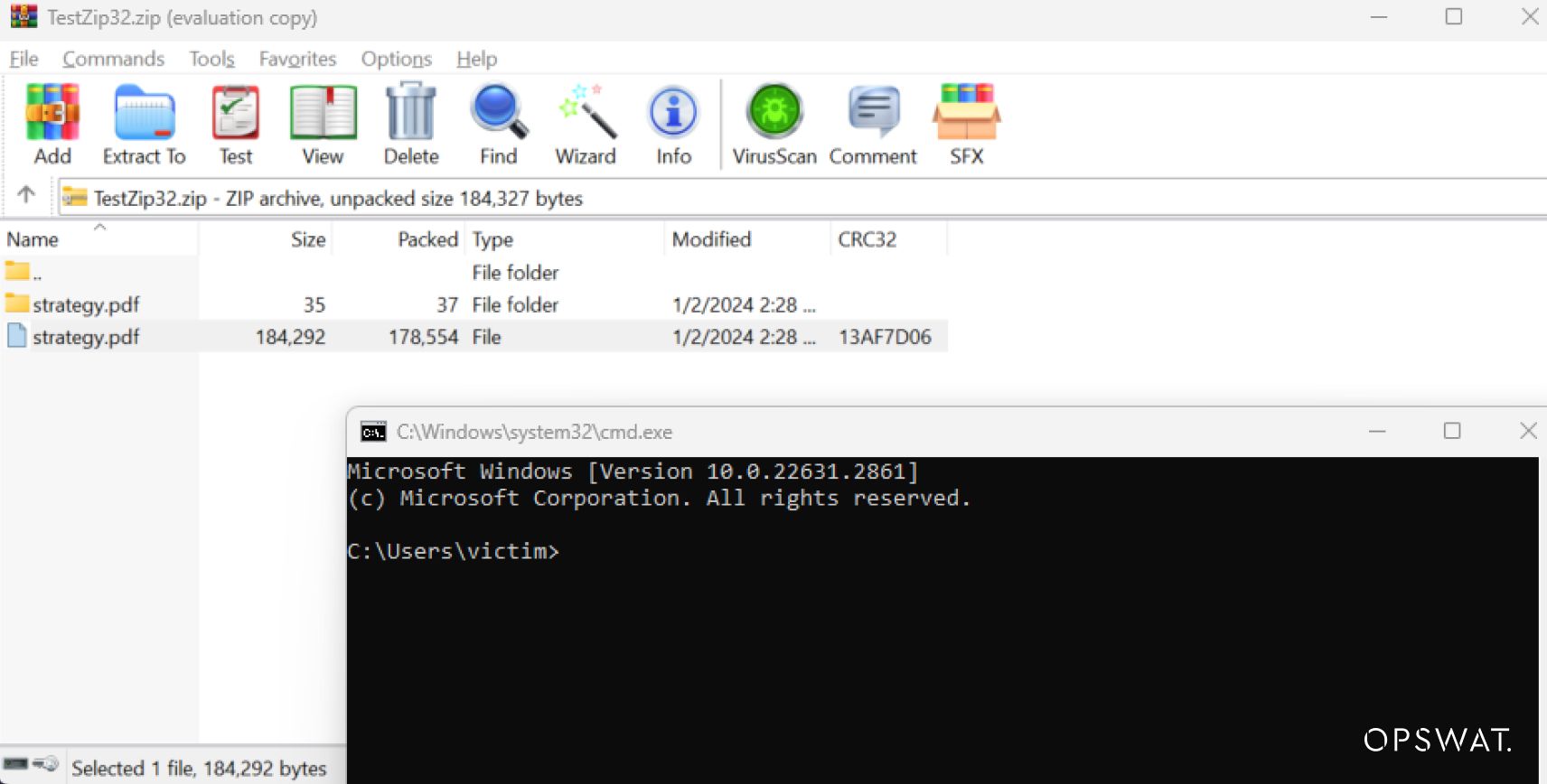

Os bolseiros de pós-graduação OPSWAT efectuaram uma análise exaustiva da exploração da vulnerabilidade CVE-2023-38831, que afecta as versões do WinRAR anteriores à 6.23. O conteúdo malicioso abrange vários tipos de ficheiros e está contido no ficheiro ZIP.

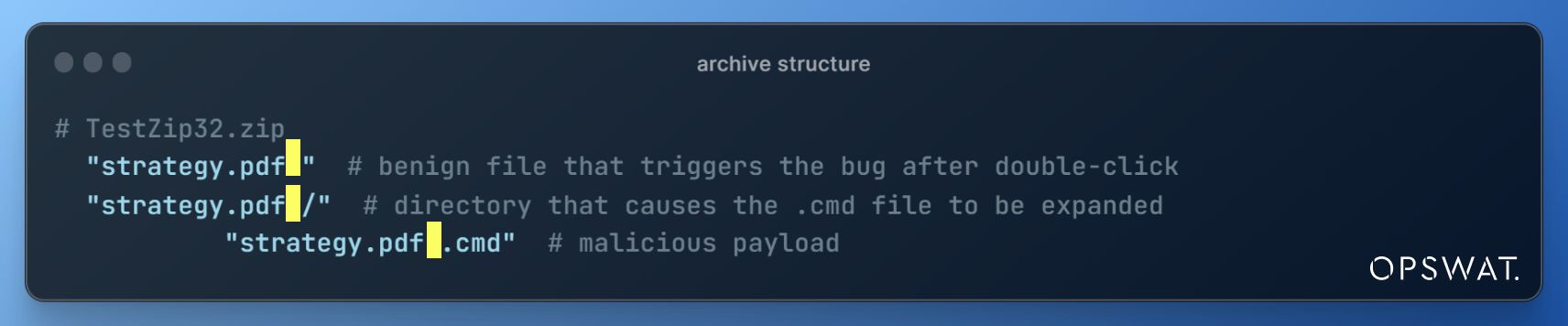

Para explorar o CVE-2023-38831, os agentes de ameaças criam um ficheiro zip malicioso contendo ficheiros nocivos dentro de uma pasta que imita o nome de um ficheiro inofensivo.

Tanto o ficheiro inofensivo como a pasta têm um espaço como último carácter. O ficheiro malicioso será colocado numa pasta cujo nome é muito semelhante ao do ficheiro inofensivo.

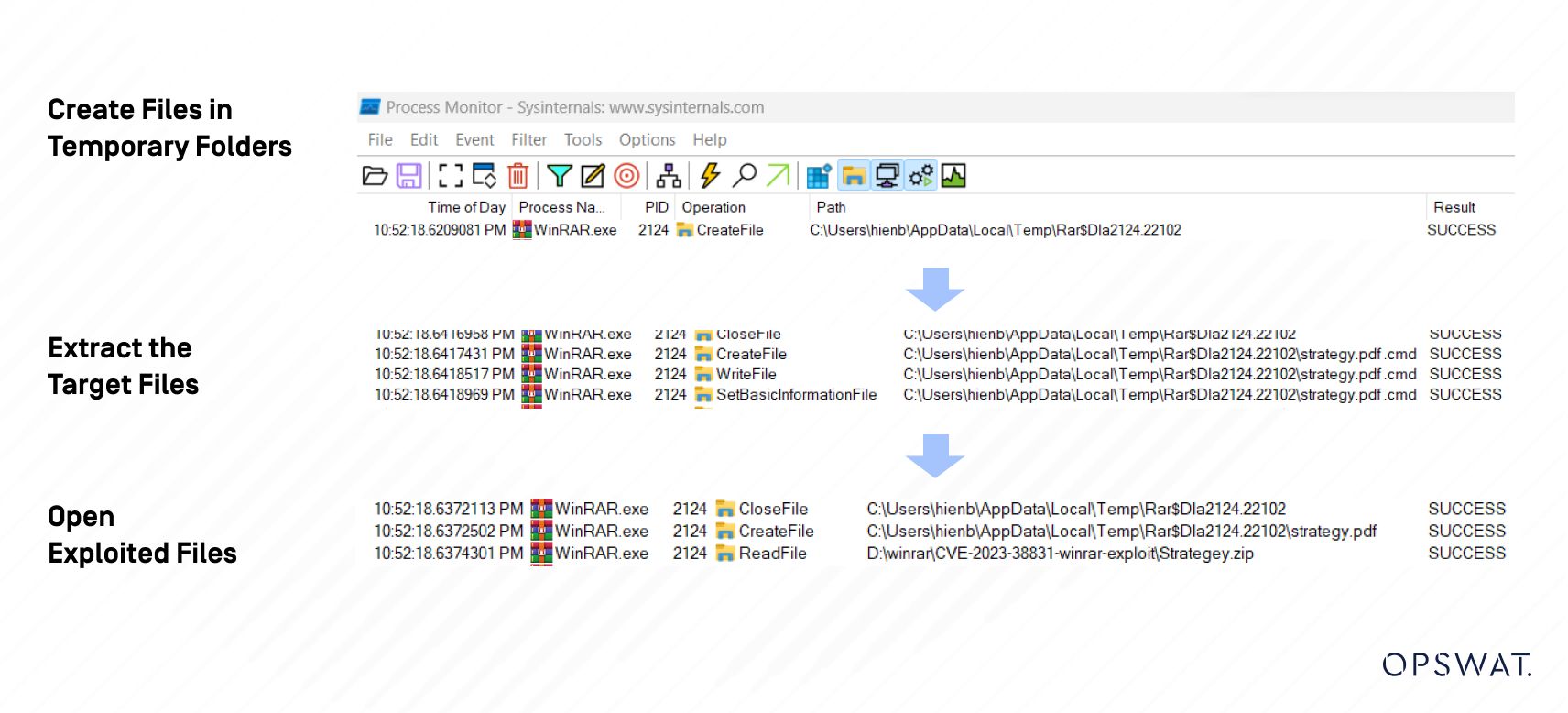

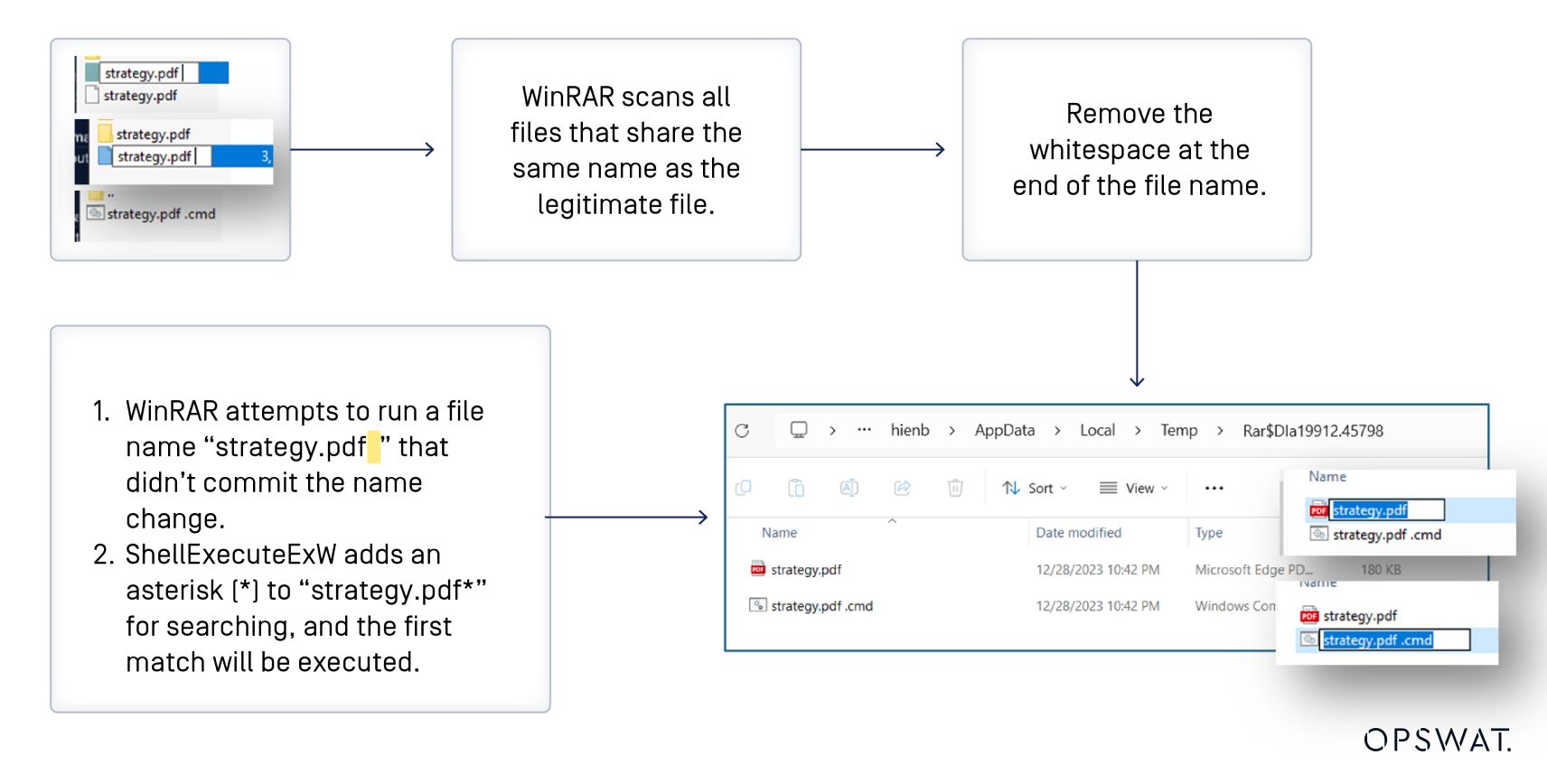

Quando os utilizadores tentam abrir o ficheiro benigno "strategy.pdf " usando o WinRAR, o WinRAR extrai todos os ficheiros com o mesmo nome do ficheiro alvo, depositando-os num diretório temporário dentro do caminho %TEMP%.

Se um diretório tiver o mesmo nome que o ficheiro selecionado, a sua extração fará com que tanto o ficheiro selecionado como os ficheiros desse diretório sejam extraídos para a pasta temporária.

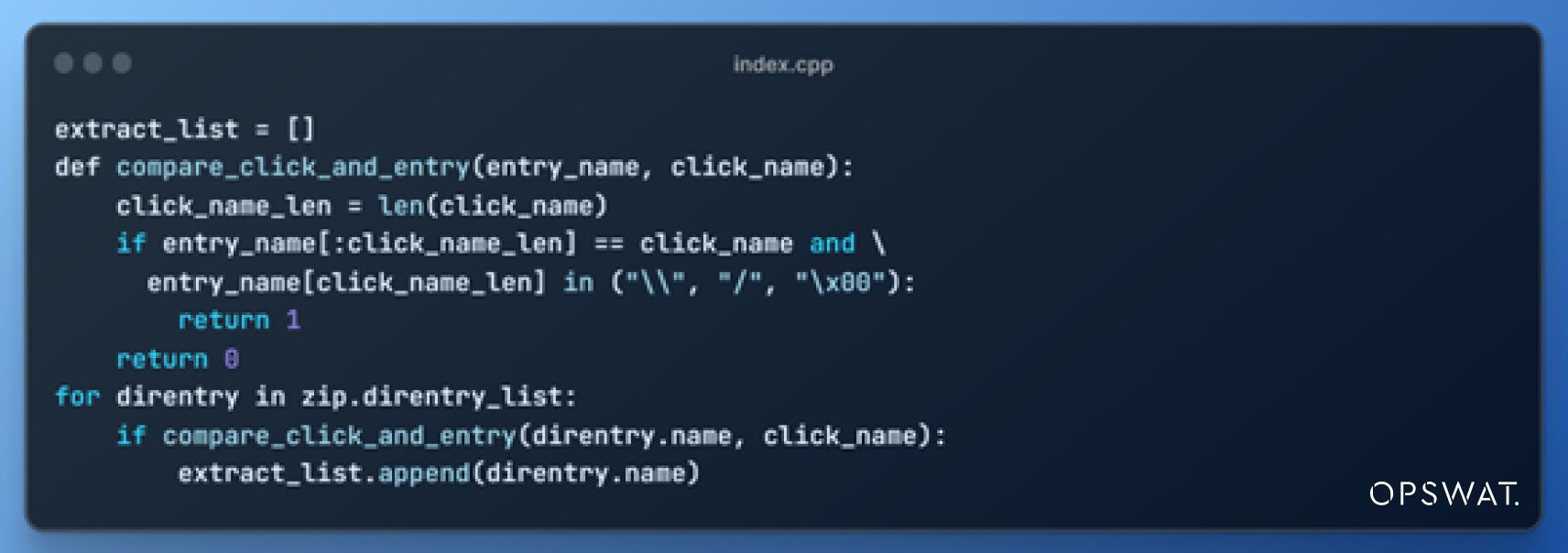

O seguinte pseudocódigo ilustra a lógica de extração do WinRAR e determina se uma entrada de arquivo deve ser extraída.

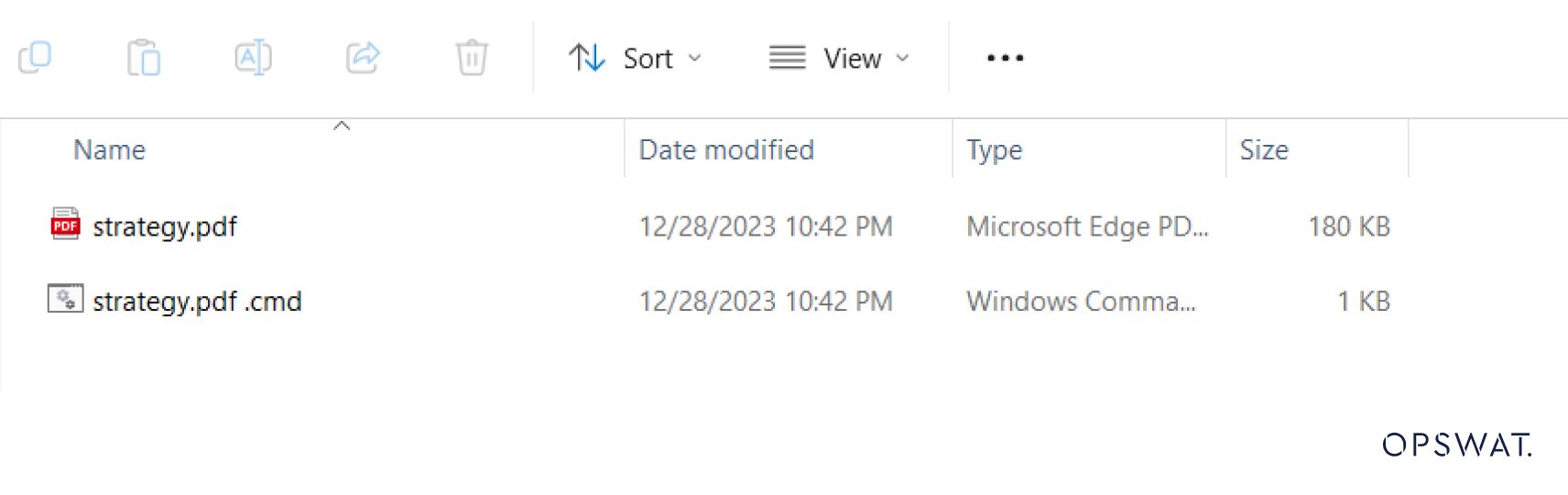

Durante o processo de escrita do conteúdo do ficheiro, o WinRAR ajusta os caminhos dos ficheiros eliminando quaisquer espaços adicionados através de um procedimento conhecido como normalização de caminhos.

Após a extração, o WinRAR aciona a execução do arquivo via ShellExecuteExW. No entanto, a função usa um caminho não normalizado como entrada. O último carácter de espaço é mal interpretado como um asterisco, levando à execução do ficheiro "strategy.pdf ".cmd em vez do ficheiro originalmente selecionado.

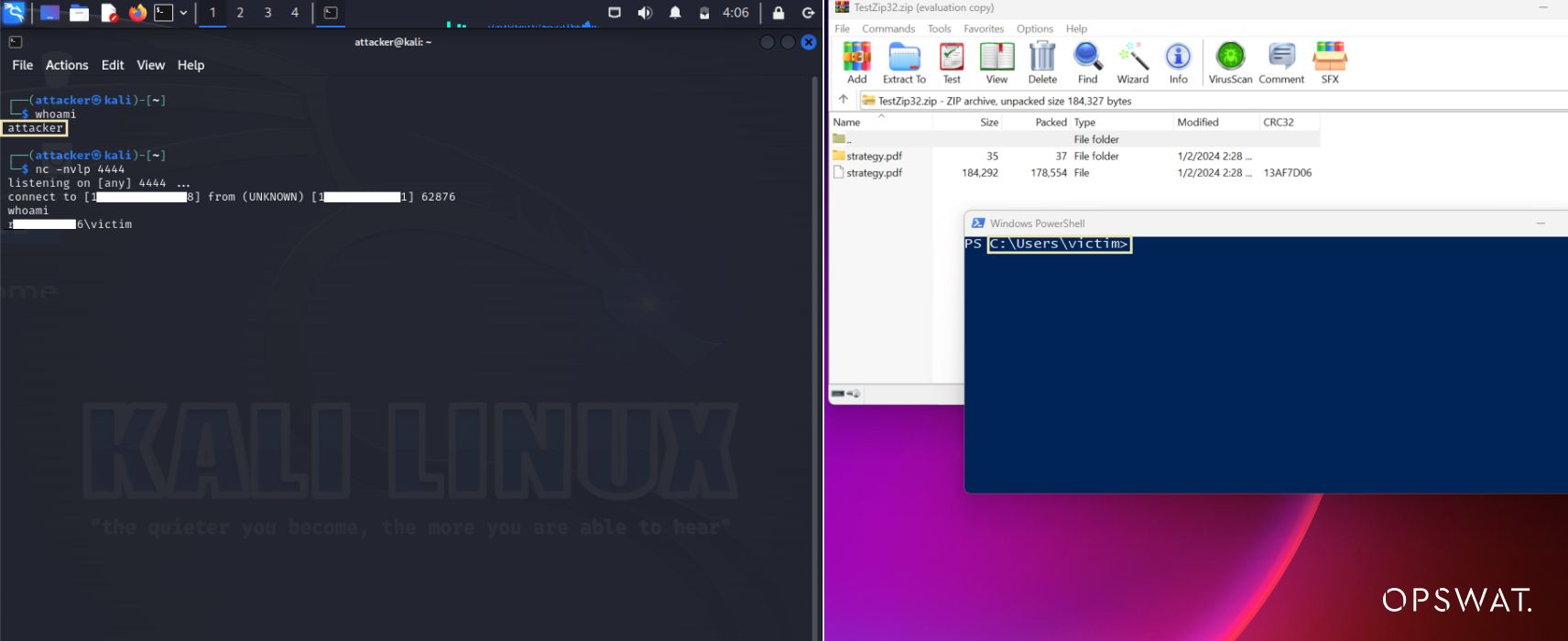

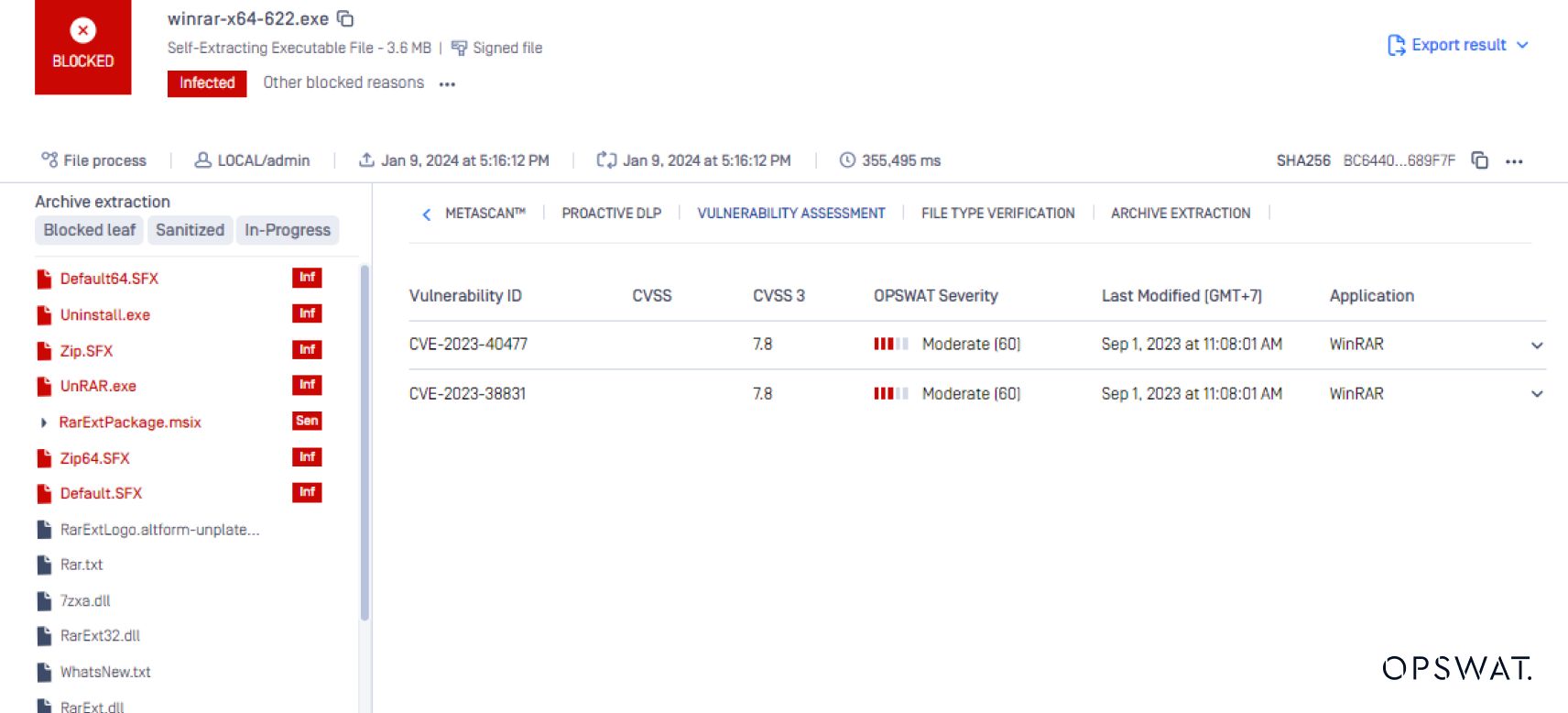

Simulação e deteção com o OPSWAT MetaDefender

A prova de conceito (POC) para a CVE-2023-38831 já está disponível há algum tempo e os agentes de ameaças estão a explorá-la ativamente nas campanhas actuais. Para simular a vulnerabilidade CVE-2023-38831, os bolseiros de pós-graduação da OSPWAT utilizaram a plataforma MetaDefender , fornecendo informações do mundo real sobre a deteção de ameaças.

Mecânica de exploração

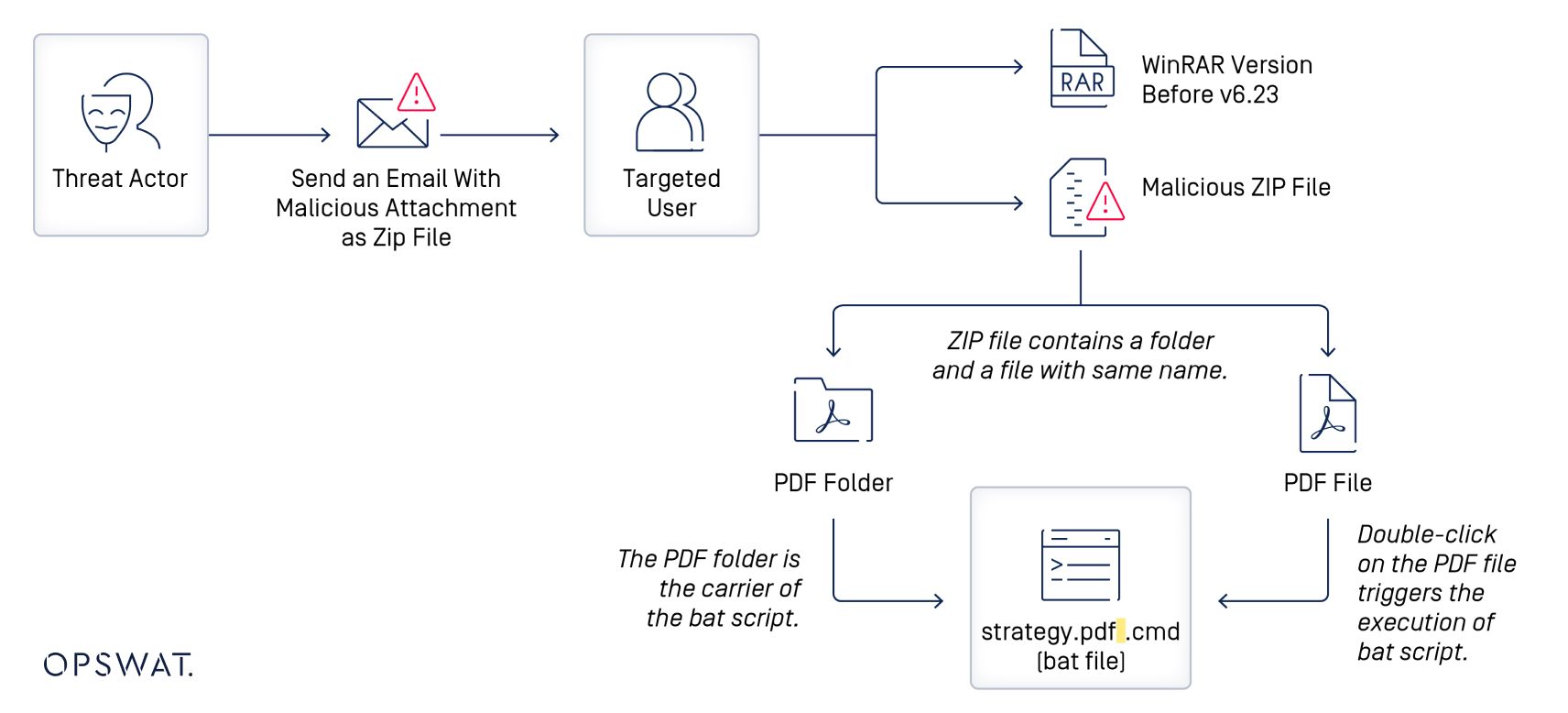

Os utilizadores comuns enfrentam um risco significativo de ciberameaças, especialmente à medida que os canais de partilha de informação continuam a expandir-se. Os agentes maliciosos tiram frequentemente partido desta vulnerabilidade disfarçando elementos nocivos em ficheiros descarregáveis, como ZIPs, que contêm ligações maliciosas incorporadas. Outra tática comum envolve o phishing por correio eletrónico, em que os utilizadores recebem anexos nocivos enviados para os seus endereços de correio eletrónico.

Fluxo de exploração

Quando os utilizadores fazem duplo clique para abrir o ficheiro, este ativa o código malicioso, levando à criação de uma shell inversa que liga de novo ao agente da ameaça. Quando a ligação é estabelecida com sucesso, o atacante pode então explorar os comandos de execução para comprometer totalmente o dispositivo da vítima.

Processo de simulação de vulnerabilidade

Remediação de vulnerabilidades

Existem algumas estratégias-chave para remediar esta vulnerabilidade.

- Actualize o WinRAR para a versão 6.23 ou posterior, que higieniza corretamente os nomes de ficheiros ZIP antes da extração para bloquear ataques.

- Configure os filtros de nome de ficheiro ZIP através da Política de Grupo ou das definições do registo como uma atenuação temporária antes da atualização.

- Analise os ficheiros ZIP descarregados de fontes desconhecidas com ferramentas antivírus antes de os extrair.

- Evite extrair ZIPs recebidos através de meios não solicitados, como e-mails suspeitos.

Cobertura OPSWAT

O WinRAR CVE-2023-38831 pode ser identificado e detectado com as seguintes soluções:

OPSWAT MetaDefender Core

MetaDefender Core fornece uma segurança abrangente de carregamento de ficheiros para proteger contra malware e violações de dados. OPSWAT concebeu MetaDefender para proteger as infra-estruturas críticas do mundo contra as ameaças mais sofisticadas baseadas em ficheiros: malware evasivo avançado, ataques de dia zero e APTs (ameaças persistentes avançadas).

MetaDefender Core verifica e analisa os instaladores do WinRAR usando File-based Vulnerability Assessment para detetar vulnerabilidades conhecidas antes da execução nos terminais. Para combater ataques de ficheiros falsos como o CVE-2023-38831, o processamento de ficheiros ZIP através de File Type Verification é altamente recomendado. Essa tecnologia verifica os tipos de arquivos com base no conteúdo, e não em extensões não confiáveis. MetaDefender Core também utiliza MultiscanningO MetaDefender Core também utiliza o Multiscanning, verificando arquivos ZIP com mais de 30 mecanismos anti-malware usando assinaturas, heurística e aprendizado de máquina para identificar proativamente mais de 99% do malware. Esta abordagem multicamada ajuda a detetar rapidamente malware associado a CVEs.

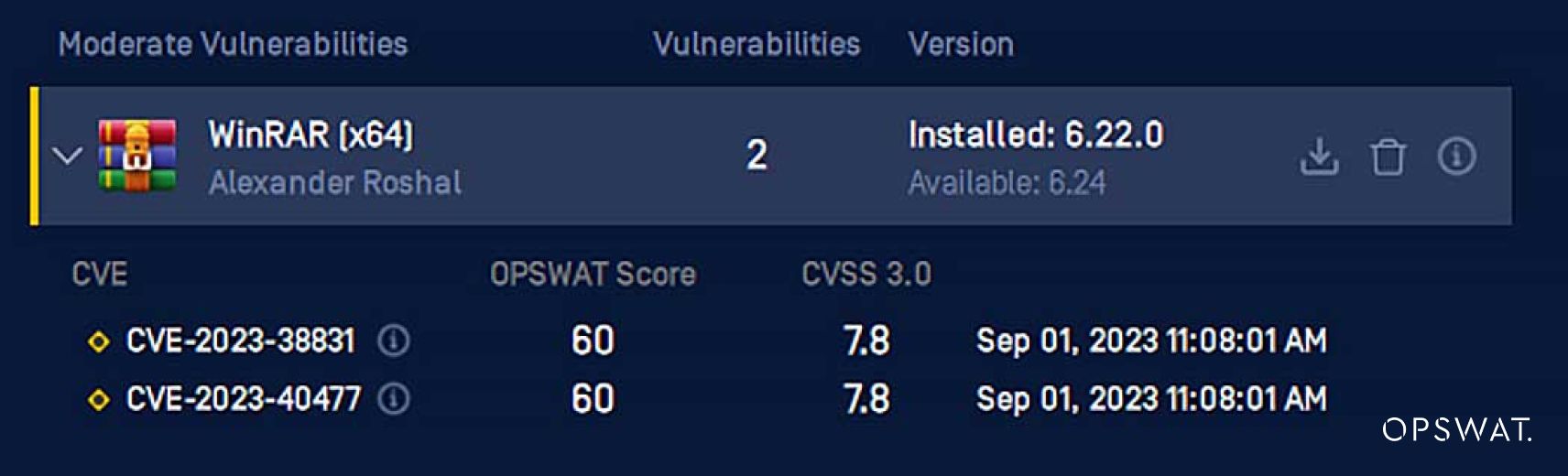

OPSWAT MetaDefender Endpoint

MetaDefender Endpoint detecta aplicações de risco e fornece opções de correção para resolver potenciais problemas de segurança. Garantir a segurança robusta da sua organização requer dedicar bastante tempo à aplicação de patches. A procura vigilante de indicadores de ataques e a identificação imediata de sinais de tentativas de exploração ou intrusão são fundamentais. OMetaDefender Endpoint OPSWAT é uma mais-valia no seu conjunto de ferramentas, facilitando a aplicação de patches e a atualização de vulnerabilidades, como o WinRAR, para a versão mais recente.

Considerações finais

A vulnerabilidade CVE-2023-38831 exige atenção imediata devido ao uso generalizado do WinRAR e à facilidade de exploração. A deteção precoce é crucial e OPSWAT MetaDefender oferece capacidades avançadas de deteção e atenuação de ameaças. Enquanto profissionais de cibersegurança, é fundamental mantermo-nos actualizados, implementar medidas de segurança robustas e promover uma cultura de sensibilização para a cibersegurança.

Para mais projectos de simulação CVE do programa de bolsas de estudo para licenciados da OPSWAT , subscreva e explore as últimas capas do nosso blogue.