Iremos explorar os tipos de ameaças que os atacantes podem esconder em ficheiros multimédia ou de vídeo, como os ficheiros WMV, para lançar ataques e descarregar malware. Além disso, veremos como reduzir o risco destes ataques com as tecnologias OPSWAT , detectando, prevenindo e analisando ameaças baseadas em ficheiros.

Índice:

- Técnicas de ataque a ficheiros de vídeo

- Como abrir um ficheiro de vídeo pode desencadear o descarregamento de malware

- Como remover objectos maliciosos com a tecnologia Deep Content Disarm and Reconstruction

- Como detetar e descobrir malware evasivo com a análise Adaptive de ameaças

- OPSWAT Advanced Threat Detection e prevenção

Técnicas de ataque a ficheiros de vídeo

Há alguns anos, publicámos uma publicação no blogue que destacava os riscos dos ficheiros de vídeo e a forma como os atacantes os utilizam para distribuir malware. Discutimos duas tácticas: exploração de vulnerabilidades e abuso de funcionalidades legítimas.

Explorar uma vulnerabilidade

A verificação do tipo de ficheiro valida o tipo de ficheiro. Não podemos confiar no cabeçalho Content-Type ou no nome da extensão que define o tipo de ficheiro, uma vez que podem ser falsificados. Infelizmente, muitos leitores multimédia não verificam rigorosamente a estrutura dos ficheiros de vídeo, o que leva a várias vulnerabilidades exploráveis.

Por exemplo, o VLC Media Player 3.0.11 tinha o CVE-2021-25801 que permitia aos atacantes causar uma leitura fora dos limites através de um ficheiro AVI criado, que lê dados de um buffer fora dos limites pretendidos, causando falhas, comportamento incorreto do programa ou divulgação de informações sensíveis. O CVE-2019-14553 no leitor multimédia VideoLAN VLC 3.0.7.1 pode causar uma vulnerabilidade use-after-free - um tipo de falha de corrupção de memória em que uma aplicação tenta utilizar a memória libertada, resultando em falhas, resultados inesperados ou execução de cargas maliciosas.

Abusar de uma caraterística legítima

Outra técnica de ataque abusa de uma funcionalidade legítima do leitor multimédia para distribuir malware através de vídeos. Por exemplo, os atacantes podem explorar a funcionalidade Script Command no Windows Media Player, incorporando malware numa hiperligação do vídeo.

Como abrir um ficheiro de vídeo pode desencadear o descarregamento de malware

A demonstração abaixo mostra como uma vítima pode descarregar involuntariamente malware no seu dispositivo ao abrir um ficheiro de vídeo.

Esta técnica demonstra como os atacantes abusam de um recurso legítimo como um vetor de ataque. O Script Command é um recurso essencial do Windows Media Player - permite que o media player interaja com um navegador enquanto reproduz um arquivo para baixar o codec de vídeo ou rastreamento. Apesar do seu potencial de exploração, o Script Command é uma caraterística essencial do Windows Media Player. Um ficheiro de vídeo WMV é baseado no formato de contentorMicrosoft Advanced Systems Format (ASF)e comprimido com a compressão Windows Media . O ASF pode conter um objeto Script Command utilizado para transmitir texto e fornecer comandos que podem controlar elementos no ambiente do cliente.

O ASF permite comandos de script simples, como o URLANDEXIT, que lança automaticamente um URL incorporado no ficheiro de vídeo num navegador predefinido quando executado. Os agentes de ameaças exploram esta funcionalidade para levar a vítima a descarregar um ficheiro malicioso mascarado de plugin, atualização ou codec necessário para reproduzir o media e comprometer o sistema do utilizador.

Neste exemplo, o atacante tinha inserido um URL malicioso num ficheiro multimédia legítimo.

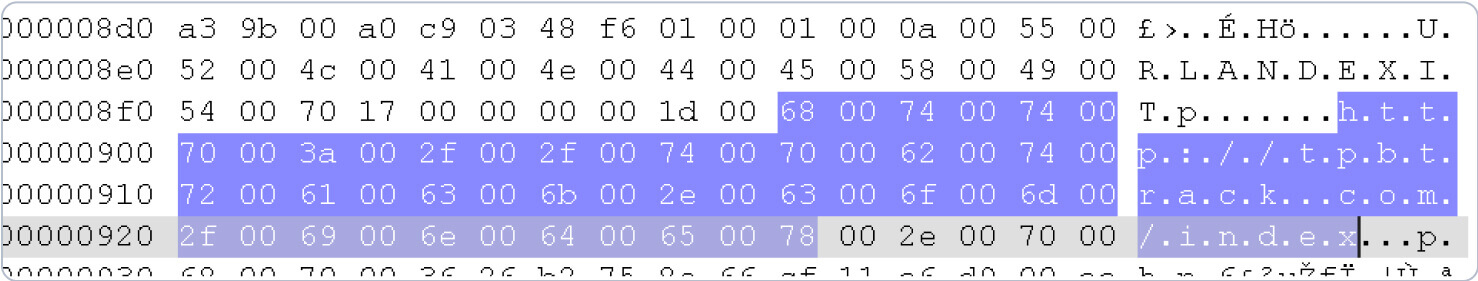

Podemos ver o URL com uma aplicação de leitura hexadecimal:

Como remover objectos maliciosos com a tecnologia Deep Content Disarm and Reconstruction

Deep CDR (Content Disarm and Reconstruction) trata cada ficheiro como uma potencial ameaça. Processa e analisa os ficheiros para remover objectos não aprovados e garantir que todos os ficheiros que entram na sua organização são seguros para consumo. Ao mesmo tempo, o Deep CDR reconstrói o conteúdo do ficheiro para uma funcionalidade completa, de modo a que os utilizadores possam ver o vídeo sem descarregar malware.

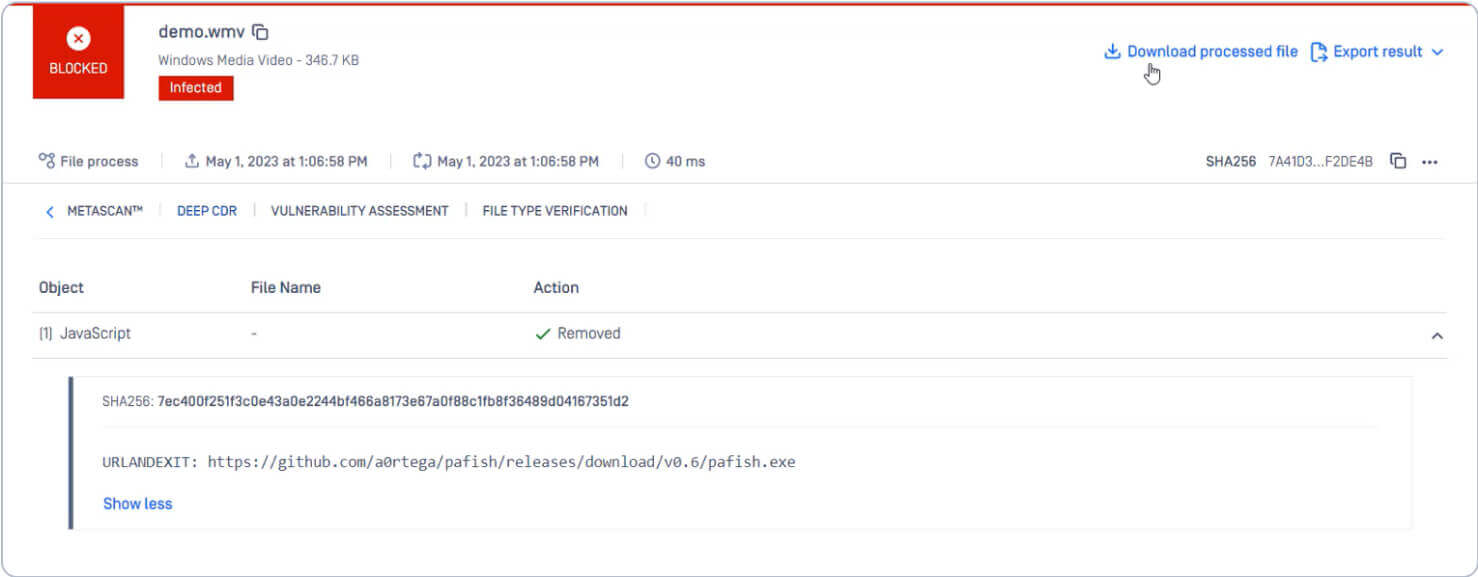

O processamento do ficheiro infetado com MetaDefender Core detecta o comando URLANDEXIT no ficheiro.

Deep CDR remove o objeto URLANDEXIT e o objeto Script Command. O novo ficheiro reconstruído permanece totalmente utilizável. Os atacantes não conseguem descarregar o malware.

Como detetar e descobrir malware evasivo com a análise Adaptive de ameaças

Podemos analisar o ficheiro com o motor de análise de ameaças adaptativo da caixa de areia MetaDefender Sandbox para aprofundar os comportamentos e as capacidades do malware.

MetaDefender Sandbox é uma sandbox de próxima geração que utiliza uma análise adaptativa de ameaças, permitindo a deteção de malware de dia zero, mais extração de Indicadores de Compromisso (IOC) e acções threat intelligence.

Obtemos informações mais profundas sobre a ameaça processando o ficheiro WMV com Deep CDR e Filescan. Filescan transfere o ficheiro de URLANDEXIT e efectua uma análise estática para fornecer mais detalhes sobre o comportamento, tática, técnica e IOCs do malware.

OPSWAT Advanced Threat Detection e prevenção

OPSWAT As tecnologias avançadas protegem aplicações, redes e dispositivos contra ataques de dia zero, malware evasivo e ataques avançados direcionados. Para além dos ficheiros multimédia, o Deep CDR também analisa e higieniza recursivamente mais de 130 tipos de ficheiros, incluindo os complexos, como arquivos aninhados, anexos de correio eletrónico, documentos incorporados e hiperligações. O ficheiro reconstruído permanece totalmente utilizável e funcional.

Contacte um dos nossos especialistas técnicos para saber mais sobre Deep CDR, Filescan e outras tecnologias de prevenção de ameaças.