Na corrida da colaboração digital, as organizações estão a gerir um volume cada vez maior de dados em vários ambientes de nuvem, muitas vezes atingindo petabytes de tamanho.

Embora a velocidade e a flexibilidade sejam fundamentais, há um aspeto que é frequentemente esquecido: quão seguros são realmente esses ficheiros?

Sem as defesas corretas, mesmo os melhores fluxos de trabalho na nuvem podem deixar os dados expostos a ameaças.

Este artigo analisa os riscos frequentemente subestimados da segurança dos ficheiros na nuvem e revela soluções práticas para os atenuar.

Descubra como proteger os seus dados sem comprometer o ritmo ou a eficiência que a sua empresa exige.

Desafios comuns na segurança de ficheiros Cloud

Gerir a distribuição de ficheiros em ambientes Cloud

As organizações, especialmente as de nível empresarial, têm dificuldade em gerir ficheiros em diferentes plataformas de nuvem.

O armazenamento não se limita a um único local - está espalhado por várias ferramentas, fases e sistemas, o que torna difícil obter uma visão completa de todos os riscos associados.

De facto, um único ficheiro pode desencadear diferentes alertas ou ser assinalado com diferentes níveis de risco, dependendo da ferramenta utilizada, o que torna difícil manter uma abordagem de segurança consistente.

Para acrescentar outro nível de dificuldade, as leis de conformidade global exigem que as empresas actualizem a sua abordagem à gestão de ficheiros com base na região ou no país.

Isto pode criar confusão e incoerências quando se trata de cumprir as normas locais de proteção de dados.

Sem uma abordagem clara à distribuição de ficheiros que garanta visibilidade, as empresas arriscam-se a comprometer a segurança e a conformidade.

Lidar com os riscos dos dados não estruturados

Normalmente, todas as organizações alojam dois tipos de dados: estruturados e não estruturados.

Os dados estruturados são previsíveis, uma vez que se apresentam em formatos limpos e organizados, tais como formulários online, registos de rede ou sistemas de transação.

É fácil categorizar, analisar e avaliar os potenciais riscos.

Com estes dados, as equipas SOC podem avaliar eficazmente as ameaças transmitidas por ficheiros e aplicar medidas de proteção normalizadas.

Os dados não estruturados são uma história diferente.

Provém de uma variedade de fontes: plataformas de mensagens, documentos, redes sociais, e-mails e até ficheiros multimédia, como imagens e áudio.

Está frequentemente dispersa por diferentes formatos (PDF, JPEG, MP3, etc.), o que dificulta o seu processamento e gestão.

Muitos destes ficheiros nem sequer chegam às estações de trabalho ou aos terminais, criando pontos cegos na sua estratégia de segurança.

A proteção de dados não estruturados requer uma abordagem que possa lidar com a sua complexidade, diversidade e o facto de existirem frequentemente fora dos limites de segurança tradicionais.

Lidar com a variedade de formatos de ficheiros na Cloud

Cada formato de ficheiro (PDF, imagem, vídeo, ficheiro de áudio, etc.) acrescenta a sua própria camada de risco e quanto mais tipos de ficheiros gerir, mais vulnerabilidades potenciais terá de enfrentar.

Comecemos pelo software antivírus (AV).

É uma ferramenta comum e fiável para analisar ficheiros, mas não cobre todos os riscos potenciais.

O software AV é bom a assinalar ameaças conhecidas, mas não olha para certos elementos como URLs incorporados ou scripts em ficheiros. Se estes conduzirem a uma ação maliciosa, o seu antivírus pode não os detetar.

Depois, há o sandboxing, em que os ficheiros são executados num ambiente isolado para ver se se comportam de forma maliciosa.

Este método funciona, mas a desvantagem é o tempo.

A colocação em areeiro pode demorar alguns minutos por ficheiro.

Quando se processam milhares de ficheiros todos os dias, esses minutos acumulam-se, criando um estrangulamento que pode abrandar as operações.

A produtividade é afetada e as ameaças podem permanecer à espreita mais tempo do que deveriam.

A situação é agravada pelos riscos de conteúdo.

Um ficheiro pode parecer perfeitamente seguro, mas certos tipos de ficheiros - como PDFs ou imagens - podem ser modificados para ocultar conteúdo malicioso.

Por exemplo, o texto invisível em PDFs (texto a branco num fundo branco).

Esta tática pode enganar os sistemas que se baseiam em análises de conteúdo, como os revisores de currículos orientados por IA ou os sistemas de deteção de fraudes, e pode passar despercebida pelo radar do software AV e das sandboxes.

Proteger a colaboração em plataformas SaaS

A migração para plataformas SaaS é uma medida normal para as empresas - e por boas razões.

Estas ferramentas são mais fáceis de gerir, mais rápidas de implementar e eliminam a necessidade de manutenção interna.

No entanto, à medida que os dados são transferidos de ambientes locais para ambientes na nuvem, o desafio passa a ser gerir a vasta dispersão desses dados.

Com as empresas a utilizarem ferramentas como o Zoom, o Teams e o Salesforce, os dados estão espalhados por várias plataformas, muitas vezes fora do controlo total da organização.

Cada uma destas plataformas adopta uma abordagem única à prevenção de ameaças, centrando-se em diferentes áreas como o tráfego Web, o correio eletrónico ou as comunicações internas.

Isto torna difícil garantir que todas as plataformas SaaS estão a fornecer uma segurança consistente e abrangente para os ficheiros que armazenam e partilham.

Proteção de ficheiros no ciclo de vida de desenvolvimento Software (SDLC)

As organizações estão ansiosas por implementar novas tecnologias de IA o mais rapidamente possível.

Nesta corrida para se manter competitivo, a velocidade torna-se muitas vezes a prioridade e os passos cruciais podem ser negligenciados. As pessoas sentem-se frustradas com a lentidão dos processos de adoção, o que as leva a saltar as verificações de aprovação necessárias e a recorrer a soluções mais rápidas.

Esta pressa pode introduzir riscos significativos.

As bibliotecas maliciosas de repositórios de terceiros, por exemplo, podem entrar inadvertidamente em ambientes de desenvolvimento, abrindo a porta a vulnerabilidades.

Quanto maior for a organização, mais complexo é o ecossistema - e mais difícil se torna manter o controlo sobre as suas fontes e garantir que todos os componentes estão seguros.

Estratégias-chave para proteger ficheiros Cloud

Ver todo o pipeline de análise de ficheiros

Como já estabelecemos, para ficheiros baseados na nuvem, uma abordagem de segurança única raramente é suficiente.

Para os proteger eficazmente, as organizações têm de ter em conta todos os passos do processo de análise de ficheiros, certificando-se de que são tomadas as medidas corretas em função do tipo de ficheiro.

Comece por aplicar um método de análise ficheiro a ficheiro - um que considere os riscos específicos de cada ficheiro.

Por exemplo, uma atualização de software, como o Zoom, pode exigir várias verificações, tais como análises de malware, várias análises antivírus, avaliações de vulnerabilidade de ficheiros e sandboxing para testar o ficheiro num ambiente isolado.

Ao mesmo tempo, tipos de ficheiros como os PDFs requerem um conjunto diferente de medidas de segurança: (CDR) Content Disarm and Reconstruction (Desarmamento e Reconstrução de Conteúdos) para remover qualquer conteúdo nocivo sem alterar o próprio ficheiro, ou medidas proactivas (DLP) de proteção contra a perda de dados para garantir que não há fuga de dados sensíveis através destes ficheiros.

A ideia principal é identificar a ação correta para cada ficheiro, com base nas suas caraterísticas e riscos, de modo a que as potenciais ameaças sejam tratadas de uma forma que se alinhe com o comportamento específico do ficheiro.

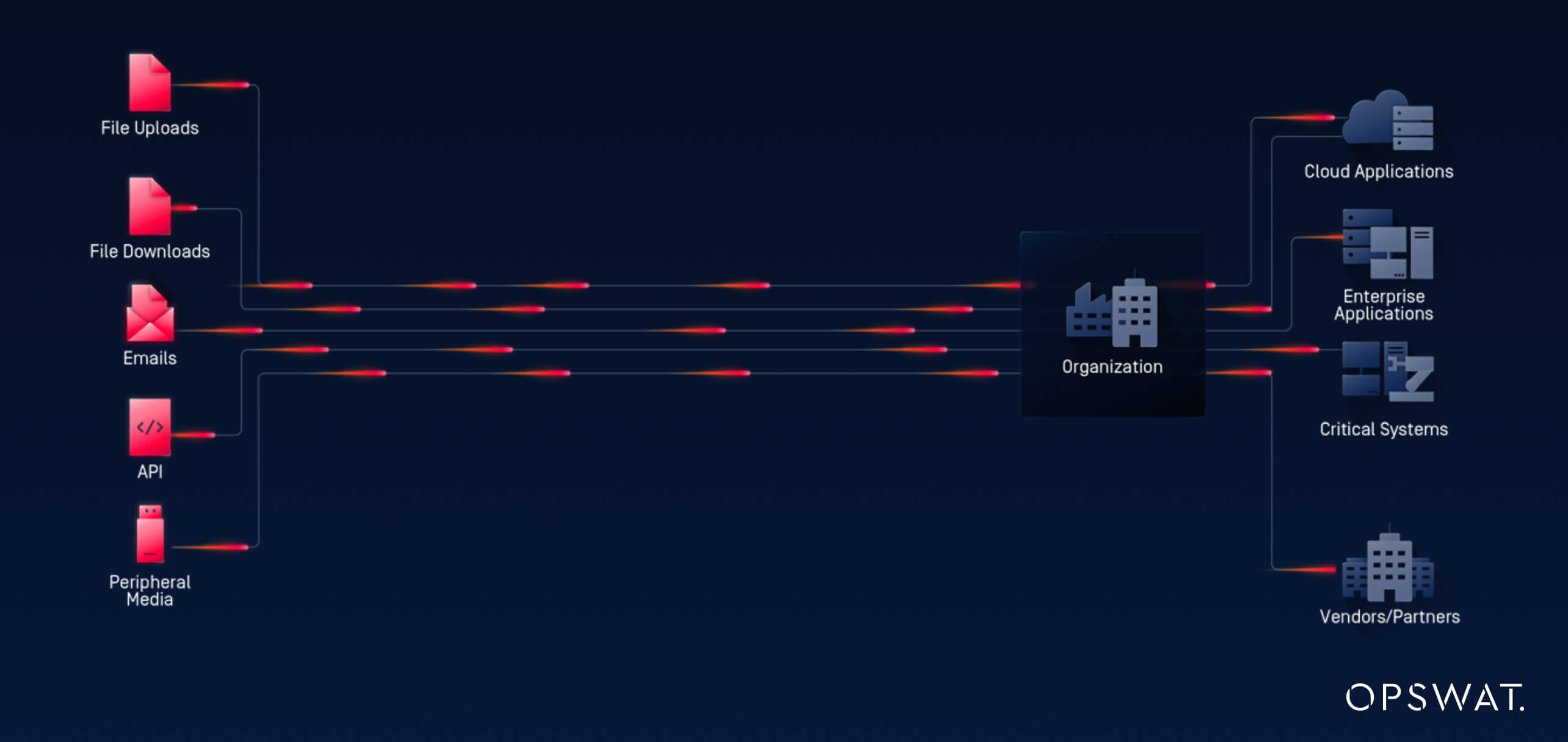

Proteção de todos os pontos de entrada de dados

A proteção de todos os pontos de entrada de dados no seu ambiente de nuvem é igualmente importante.

Os ficheiros podem entrar no seu sistema de várias formas - através de anexos de e-mail, APIs, carregamentos de ficheiros, transferências ou armazenamento na nuvem - e cada um destes canais pode abrir a porta a ameaças.

Certifique-se de que todos os pontos de entrada são seguros e monitorizados.

Por exemplo, os filtros de correio eletrónico devem analisar os anexos antes de serem abertos ou descarregados e as API utilizadas para transferências de ficheiros devem ter protocolos de segurança fortes, incluindo encriptação e autenticação adequada.

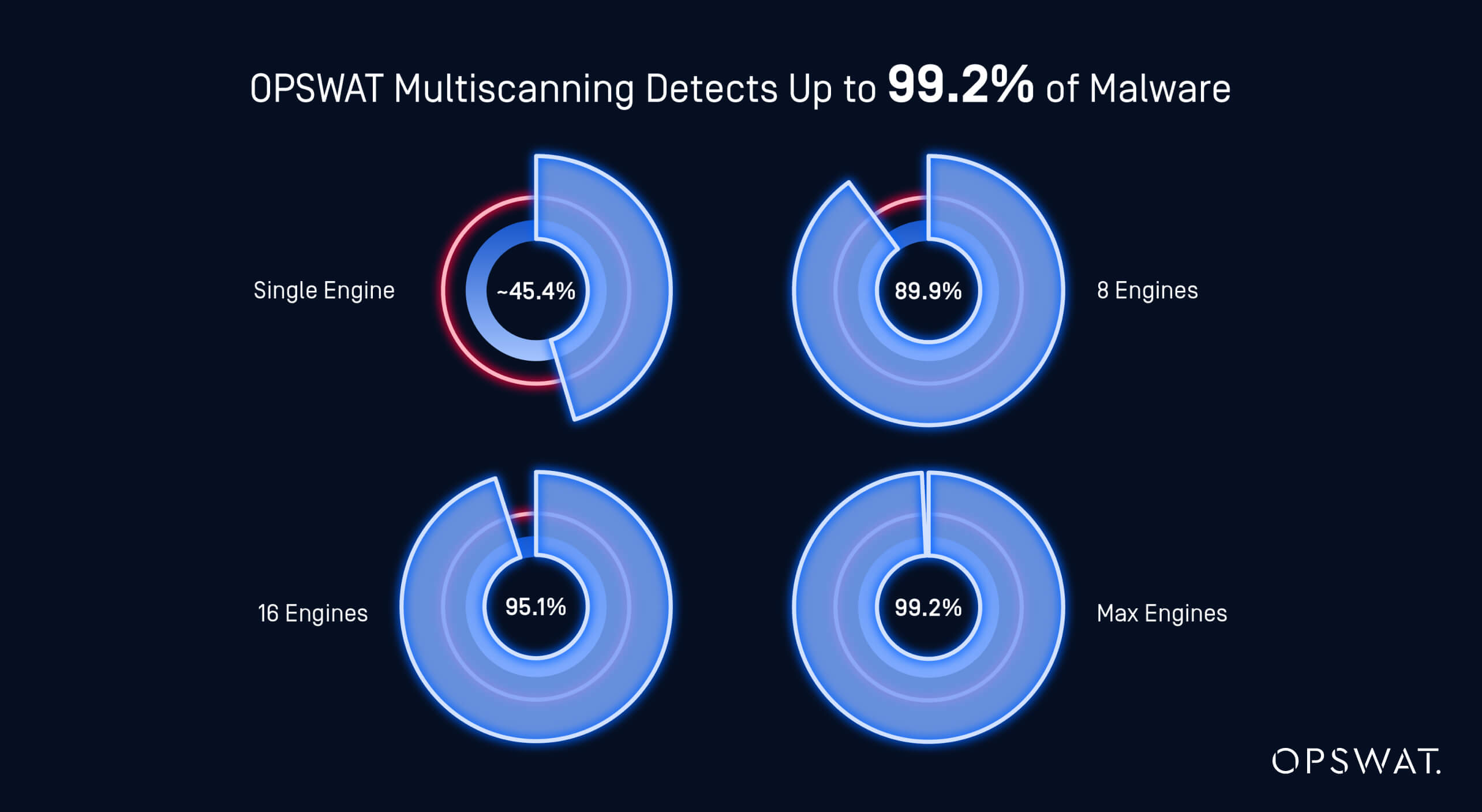

Utilizar o Multiscanning para uma proteção complexa

Para melhorar as hipóteses de deteção de ameaças, as organizações devem utilizar a análise múltipla, que envolve a análise de ficheiros com vários motores antivírus (AV).

Quanto mais AVs forem utilizados, melhor será a taxa de deteção.

Esta abordagem ajuda a abranger uma gama mais vasta de ameaças e reduz o risco de perder malware ou outros conteúdos nocivos.

Os antivírus devem efetuar análises no seu próprio ambiente ou num ambiente de nuvem seguro, garantindo que nenhum dado sensível sai do seu sistema.

Quando as verificações são efectuadas na nuvem, os dados são processados e depois eliminados, pelo que não há transferência de informações privadas para bases de dados AV externas.

MetaDefender Cloud Platform da OPSWATutiliza mais de 20 motores anti-malware líderes de mercado, como o McAfee ou o Bitdefender, utilizando assinaturas, heurística e aprendizagem automática, e os AVs são actualizados diariamente.

Esta combinação de métodos de verificação aumenta as hipóteses de detetar até ameaças novas e sofisticadas.

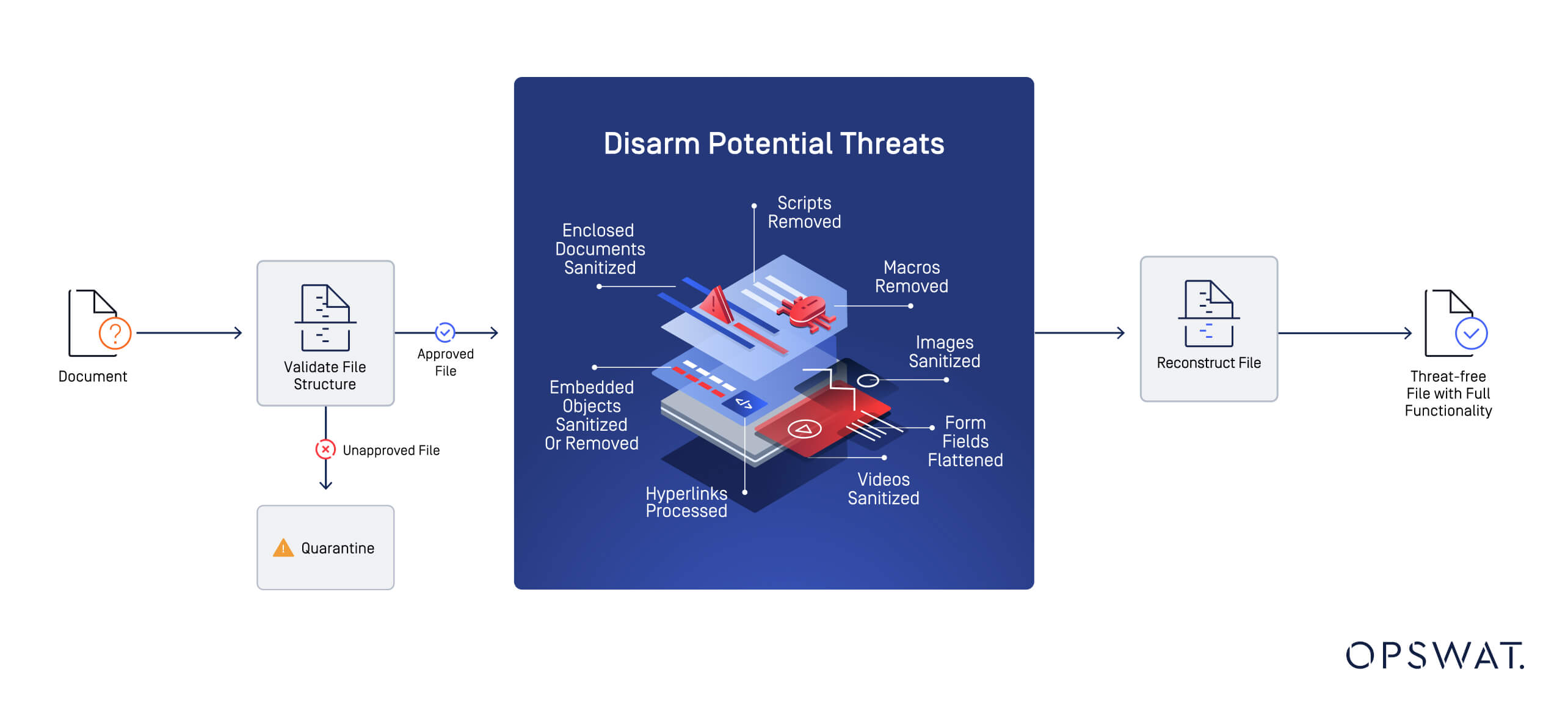

Implementar o CDR

O CDR é uma tecnologia necessária para a proteção contra ameaças ocultas (scripts, ligações e código malicioso) nos ficheiros.

O CDR funciona decompondo os ficheiros nos seus componentes básicos e removendo qualquer conteúdo nocivo, como ligações ocultas, URLs ou códigos QR.

Depois de desarmar o ficheiro, o CDR reconstrói-o, assegurando que o ficheiro permanece funcional sem transportar nenhum dos elementos maliciosos.

Por exemplo, no contexto das candidaturas a emprego, os candidatos podem enviar currículos em PDF que podem ser manipulados com código nocivo concebido para explorar os seus sistemas. O CDR elimina a ameaça e fornece um ficheiro limpo e seguro que mantém a sua finalidade original.

Isto torna os ficheiros seguros para utilização e preserva a integridade dos dados, impedindo a execução de código prejudicial.

Ativar o Sandboxing Adaptive para Análise de Ameaças

O sandboxing Adaptive acrescenta uma camada importante à segurança dos ficheiros, testando com segurança ficheiros potencialmente perigosos num ambiente controlado.

Esta tecnologia executa ficheiros num sistema simulado, permitindo às equipas SOC observar o comportamento sem correr o risco de danificar o sistema real. Assim que o ficheiro é analisado, o sistema fornece um veredito com base no seu comportamento na área restrita.

Para ficheiros que contenham scripts ou conteúdo suspeito, o sandboxing adaptativo pode isolá-los num ambiente com air-gap, garantindo que qualquer atividade maliciosa é contida.

Uma sandbox adaptável dá controlo total sobre a forma como os ficheiros são detonados e analisados, permitindo às organizações ajustar o ambiente e as ferramentas de monitorização com base nas caraterísticas do ficheiro.

Esta flexibilidade permite uma avaliação mais exaustiva e precisa das ameaças que podem contornar os métodos de deteção tradicionais.

Embora a área restrita constitua uma medida de segurança eficaz, pode demorar alguns minutos a analisar cada ficheiro.

Tendo em conta este período de tempo, é importante utilizar o sandboxing com precaução para evitar perturbar os fluxos de trabalho, especialmente em ambientes onde o débito de ficheiros é elevado.

Tomar medidas preventivas com DLP

Proactive DLP vai além da identificação de conteúdos sensíveis, centrando-se na prevenção de fugas de dados antes que estas ocorram.

O DLP detecta informações sensíveis como (PII) Informações Pessoais Identificáveis, números de cartões de crédito, conteúdo NSFW e qualquer outro tipo de dados comerciais confidenciais, garantindo a sua proteção contra acesso ou exposição não autorizados.

Para tal, redige automaticamente dados sensíveis, removendo-os ou substituindo-os antes de serem partilhados externamente.

Se necessário, pode aplicar marcas de água aos ficheiros para controlar a forma como os dados são utilizados ou quem acede aos mesmos.

A mais recente aplicação DLP inclui a utilização de ferramentas orientadas para a IA, permitindo que as organizações adoptem e treinem modelos de IA, mantendo simultaneamente fortes controlos de privacidade.

Acompanhe os componentes de Software com uma lista de materiais Software (SBOM)

As organizações devem ter uma visibilidade completa dos componentes das suas aplicações para gerir eficazmente os riscos da cadeia de fornecimento de software - e um SBOM proporciona isso.

Um SBOM fornece uma lista abrangente de todos os componentes de software, incluindo bibliotecas de terceiros, ferramentas de código aberto e dependências, garantindo que nenhuma parte da aplicação seja negligenciada.

Este inventário torna-se crítico quando os programadores submetem novas aplicações, contentores Docker ou código, uma vez que revela todos os componentes envolvidos.

Um caso de utilização de SBOM não se limita à vulnerability detection, uma vez que também fornece dados essenciais sobre os ciclos de vida dos componentes, tais como detalhes de fim de vida e informações de licenciamento.

Com esta visibilidade, as organizações podem manter-se à frente dos riscos ao longo do processo de desenvolvimento e evitar problemas antes de estes surgirem.

Analisar os arquivos para detetar ameaças ocultas

Os ficheiros comprimidos ou arquivados podem contornar as medidas de segurança tradicionais.

Por exemplo, se um ficheiro estiver protegido por palavra-passe, o software antivírus não pode analisar o seu conteúdo, o que o deixa exposto a potenciais riscos.

Para evitar isto, as soluções de segurança devem ser capazes de abrir e analisar todos os ficheiros dentro de contentores arquivados, incluindo formatos comuns como ZIP, RAR e TAR, bem como arquivos encriptados.

Implementação da filosofia de segurança Zero-Trust

Nenhuma organização está imune às ciberameaças, quer provenham de fontes internas ou externas, pelo que todos os ficheiros devem ser tratados como um risco potencial.

Os piratas informáticos visam organizações de todas as dimensões e, quanto maior for a empresa, mais atractiva se torna para os lucrativos ataques de ransomware.

O modelo Zero Trust é essencial neste ambiente.

Assume que todos os ficheiros, independentemente da sua origem ou nível de confiança, estão comprometidos.

Esta filosofia garante que as ameaças não podem contornar as suas medidas de segurança, protegendo todos os aspectos da sua infraestrutura, tanto internos como externos.

Implementar a Confiança Zero significa aplicar esta mentalidade em todos os fluxos de trabalho, locais e sistemas - APIs, armazenamento em nuvem, gateways da Web, etc.

Tudo deve ser segmentado, com uma propriedade clara a cada nível.

Este modelo garante a uniformidade das medidas de segurança, independentemente do local onde a sua organização opera.

Tomemos como exemplo as organizações mundiais.

Em algumas regiões, o DLP pode ser obrigatório, mas no âmbito do Zero Trust, porquê limitá-lo a uma localização?

As mesmas práticas de segurança devem ser aplicadas globalmente, mantendo uma proteção consistente em todo o lado.

Uma plataforma de segurança baseada na nuvem é ideal para este efeito.

Permite um escalonamento fácil, assegurando que as medidas de segurança podem ser aplicadas uniformemente em todos os locais e fluxos de trabalho.

Com uma plataforma deste tipo, as organizações podem efetivamente manter todos os sistemas seguros, independentemente do local onde operam.

Veja como MetaDefender Cloud™ protege as suas cargas de trabalho Cloud

Deu o primeiro passo para compreender as melhores práticas necessárias para proteger ficheiros na nuvem em todos os fluxos de trabalho e está agora ciente de que as abordagens tradicionais podem já não ser suficientes para manter a sua organização protegida.

MetaDefender Cloud foi concebido para abordar diretamente os desafios da cibersegurança, oferecendo uma solução clara que se integra perfeitamente na sua infraestrutura de nuvem.

Com multi-scanning, sandboxing dinâmico e proactive DLP, pode garantir o mais elevado nível de segurança em todos os seus fluxos de trabalho - sem comprometer a velocidade ou a eficiência.