A comunidade de cibersegurança foi recentemente alertada para uma vulnerabilidade crítica no NVIDIA Container Toolkit - um componente essencial para aplicações aceleradas por GPU em IA e ML (aprendizagem automática). Identificada como CVE-2024-0132, essa falha afeta significativamente uma ampla gama de aplicativos de IA que dependem de recursos de GPU em configurações na nuvem e no local. Após sua descoberta em setembro de 2024, a NVIDIA reconheceu o problema e lançou um patch logo em seguida.

Detalhes da vulnerabilidade

A vulnerabilidade no NVIDIA Container Toolkit, particularmente nas versões até à 1.16.1, inclusive, tem origem numa falha de tempo de verificação do tempo de utilização (TOCTOU). Esta falha pode ser explorada para elevar privilégios, escapar de contentores e manipular cargas de trabalho de GPU, levando potencialmente a saídas de IA erradas ou a interrupções completas do serviço.

As vulnerabilidades específicas relacionadas com este incidente incluem:

- CVE-2024-0132: Esta falha crítica, classificada como 9.0 na escala de gravidade, pode permitir que imagens de contentores especialmente criadas acedam ao sistema de ficheiros do anfitrião, o que pode levar à execução de código, negação de serviço e aumento de privilégios.

- CVE-2024-0133: Esta vulnerabilidade de gravidade média, com uma classificação de 4,1, permite que imagens de contentores especialmente criadas criem ficheiros vazios no sistema de ficheiros do anfitrião, o que pode resultar na adulteração de dados.

A NVIDIA abordou prontamente a vulnerabilidade lançando um boletim de segurança e versões actualizadas do software afetado.

Quem é afetado?

A pesquisa indica que mais de um terço (35%) dos ambientes em nuvem que utilizam GPUs NVIDIA estão em risco, conforme descoberto pela Wiz.

As organizações que utilizam as versões do Kit de Ferramentas para Container NVIDIA até à versão 1.16.1, inclusive, bem como o Operador de GPU NVIDIA até à versão 24.6.1, inclusive, devem avaliar os seus ambientes e adotar as medidas necessárias para atenuar os efeitos em cascata desta vulnerabilidade.

Entendendo o Kit de Ferramentas para Container NVIDIA

O NVIDIA Container Toolkit foi projetado para facilitar a criação e a execução de containers Docker acelerados por GPU. Por predefinição, os contentores não têm acesso a GPUs e este kit de ferramentas permite aos utilizadores expor as GPUs NVIDIA aos seus contentores. O kit de ferramentas consiste em bibliotecas de tempo de execução e utilitários que automatizam a configuração de contêineres, nos quais os usuários podem aproveitar as GPUs NVIDIA para processar cargas de trabalho de AI de alto desempenho. Em resumo, o NVIDIA Container Toolkit permite que os contêineres acessem a GPU NVIDIA para que os aplicativos que precisam de aceleração de GPU possam ser executados com mais rapidez e eficiência.

Juntamente com o NVIDIA GPU Operator - que orquestra recursos de GPU em ambientes Kubernetes - o kit de ferramentas desempenha um papel fundamental nas aplicações modernas de IA e ML. Essencialmente, ele aprimora o desempenho e a eficiência de aplicativos que exigem HPC (computação de alto desempenho) para tarefas pesadas de dados, como treinamento de IA.

No entanto, uma vulnerabilidade pode introduzir riscos de várias formas:

- Acesso não autorizado à GPU: Os atacantes podem obter acesso à GPU e causar roubo de dados ou seqüestro de recursos.

- Escalada de privilégios: Os atacantes podem sair dos contentores e executar código no sistema anfitrião para comprometer a infraestrutura subjacente.

- Ataques Container contêineres: Um contentor comprometido pode abrir acesso ilegítimo aos recursos de GPU de outros contentores. Isso pode resultar em vazamentos de dados ou negação de serviço em vários aplicativos em execução no mesmo sistema.

- Exposição de dados sensíveis: Em vez de explorarem diretamente dados sensíveis, os atacantes procuram por vezes vulnerabilidades em vários componentes do sistema para navegar no ambiente e aumentar os privilégios. A tecnologia Container acrescenta complexidade a estas explorações.

Cenário de ataque potencial

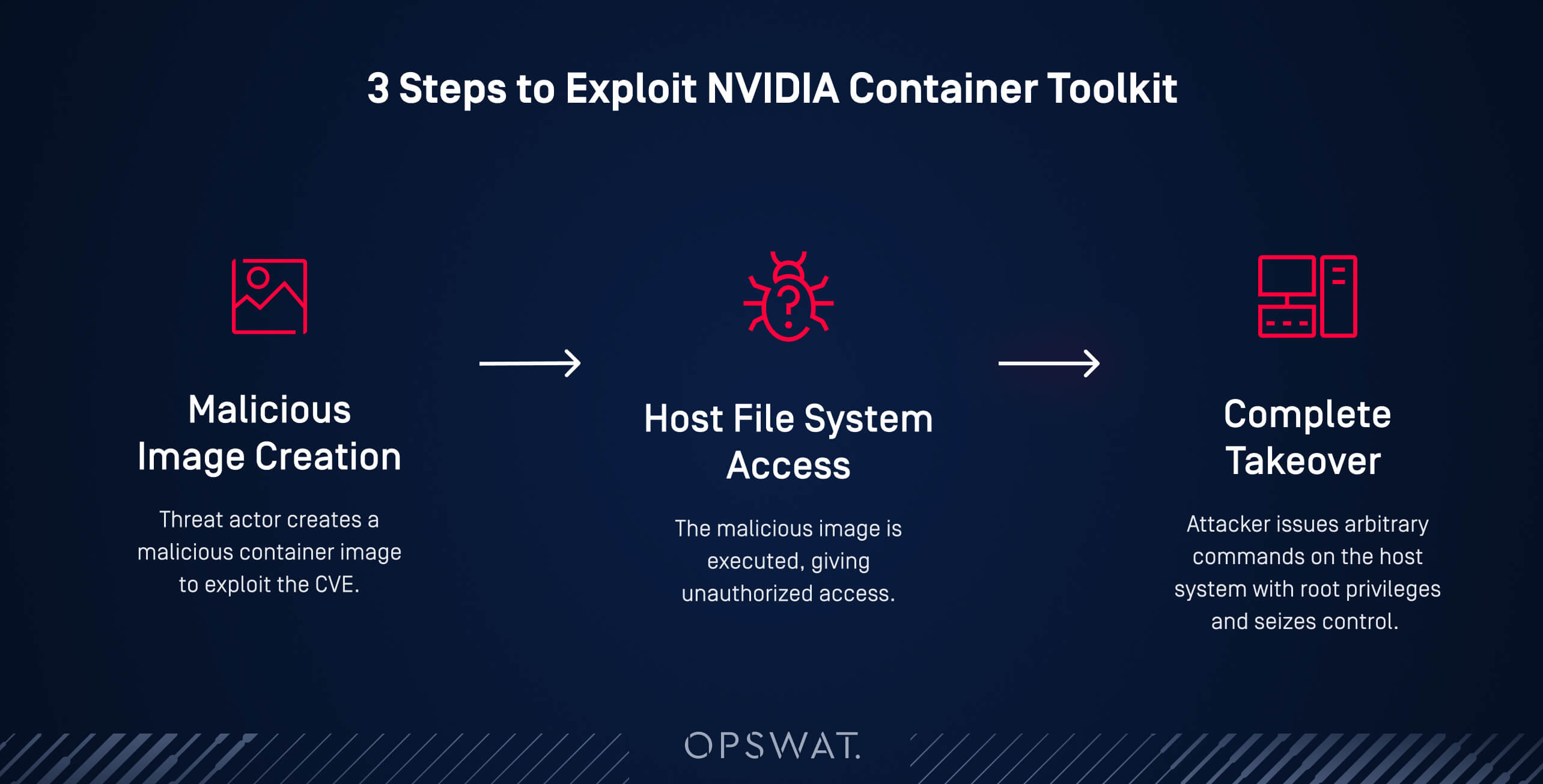

Um fluxo de ataque potencial que explora o NVIDIA Container Toolkit pode ser generalizado em três etapas:

- Criar uma imagem maliciosa: Um atacante pode criar uma imagem de contentor maliciosa com o objetivo de explorar o CVE-2024-0132.

- Aceder ao sistema de ficheiros do anfitrião: O atacante executa então a imagem maliciosa numa plataforma vulnerável, quer diretamente através de serviços GPU partilhados, quer indiretamente através de um esquema de ataque à cadeia de fornecimento, ou através de engenharia social. Isto permite-lhe montar o sistema de ficheiros do anfitrião e obter acesso não autorizado à infraestrutura subjacente e a dados potencialmente confidenciais de outros utilizadores.

- Controlo total: Com acesso a sockets Unix críticos (docker.sock/containerd.sock), o atacante pode emitir comandos arbitrários no sistema anfitrião com privilégios de raiz e, por fim, assumir o controlo da máquina.

Recomendações para proteção contra vulnerabilidades Container

Este incidente serve como um lembrete oportuno de que mesmo as imagens de contentores fiáveis de fontes respeitáveis podem conter vulnerabilidades graves. As organizações que utilizam o Kit de Ferramentas de Container NVIDIA devem:

Atualizar para a versão mais recente

Os utilizadores são altamente encorajados a atualizar para o NVIDIA Container Toolkit versão 1.16.2 e NVIDIA GPU Operator 24.6.2 assim que possível, especialmente para anfitriões de contentores que possam operar imagens não confiáveis.

Efetuar análises de segurança regulares

Implemente procedimentos de verificação regulares para imagens de contentores maliciosos e quaisquer outros componentes que entrem na sua aplicação em ambientes de nuvem. As verificações regulares ajudam a avaliar os riscos e a identificar pontos cegos de segurança associados a essas imagens. As ferramentas de análise automatizadas podem ajudar a monitorizar continuamente as vulnerabilidades conhecidas e as configurações incorrectas.

Além disso, a integração de análises de segurança nos pipelines de CI/CD garante que as vulnerabilidades sejam detectadas antes da implantação, enquanto relatórios abrangentes fornecem informações sobre os riscos identificados e as etapas de correção recomendadas.

Secure imagensContainer com oSoftware MetaDefender Supply Chain

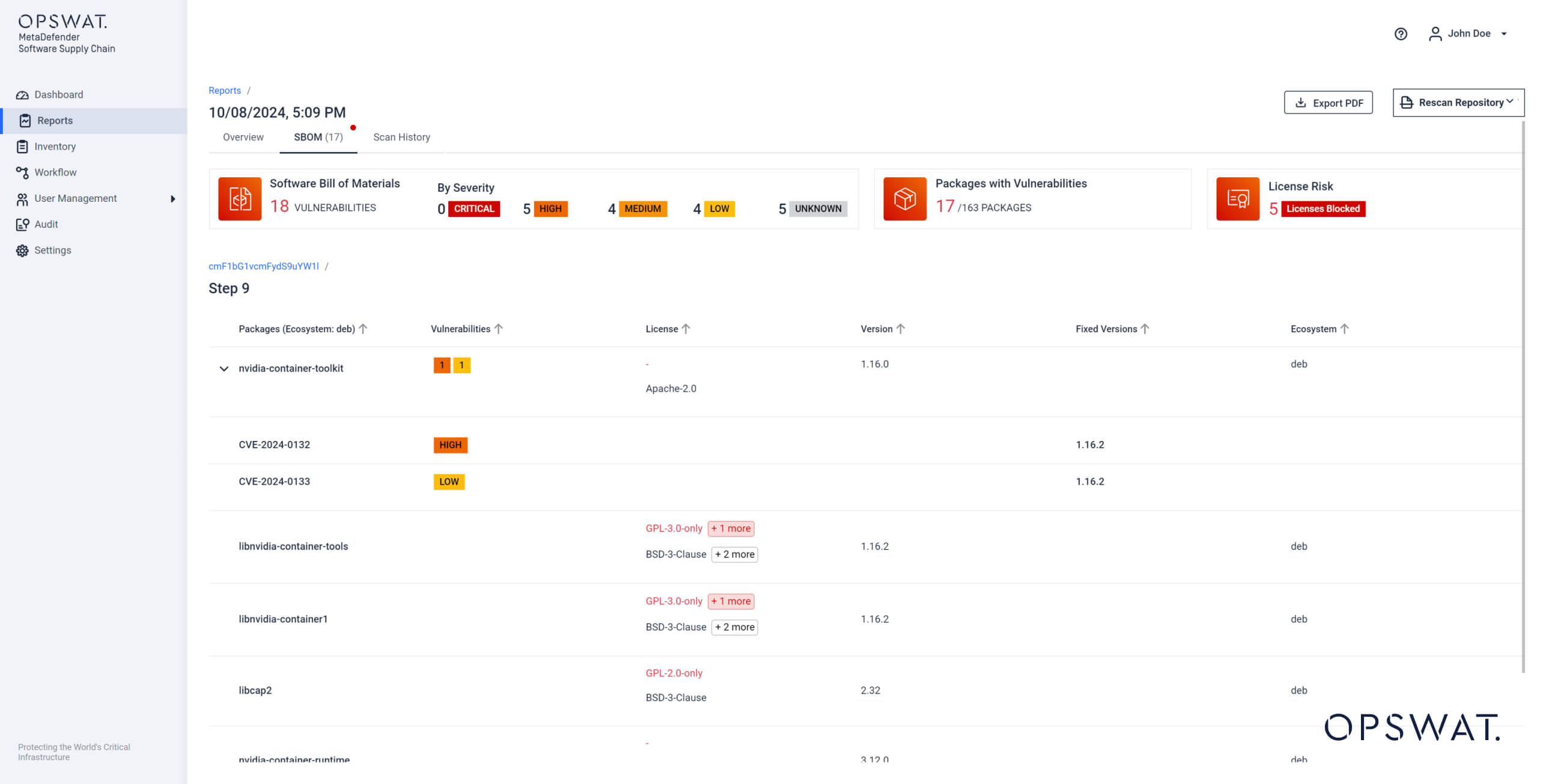

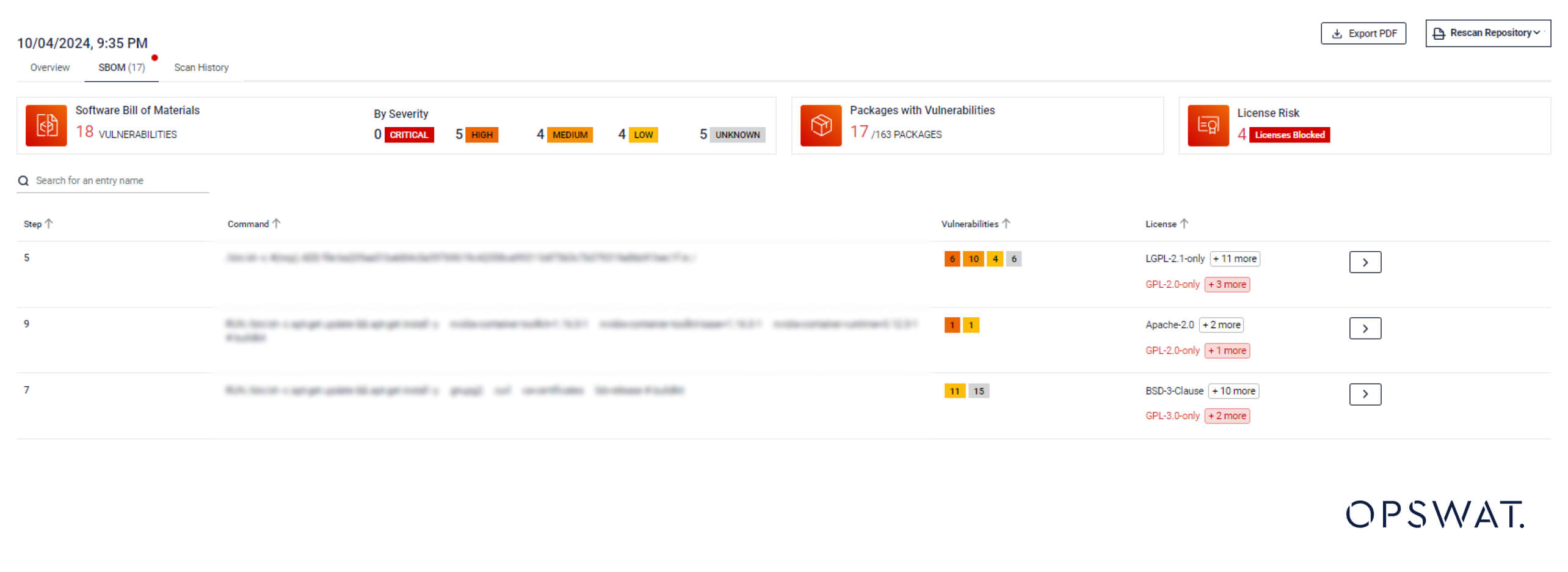

Para mitigar vulnerabilidades como as encontradas no NVIDIA Container Toolkit, OPSWAT MetaDefender Software Supply Chain fornece capacidades robustas de análise de ameaças para registos de contentores e repositórios de código-fonte.

As equipas de desenvolvimento Software e DevSecOps serão informadas de imagens de contentores potencialmente maliciosas ou vulneráveis nas suas pilhas de aplicações. Ao alavancar várias camadas de deteção e prevenção de ameaças, MetaDefender Software Supply Chain também fornece insights e recomendações para remediação, incluindo atualizações para versões seguras de imagens de contêineres afetadas.

MetaDefender Software Supply Chain

Pode avaliar o estado da ameaça para os pacotes nas suas imagens de contentor a um nível geral e detalhado.

A segurança Container faz parte da segurança da IA

As vulnerabilidades dos Container expuseram a necessidade de uma segurança vigilante e proactiva para as organizações que dependem cada vez mais das tecnologias de IA e ML. Para saber mais sobre a segurança de contentores e a segurança da cadeia de fornecimento de software, consulte os nossos recursos:

MetaDefender Software Supply Chain

Imagem Docker - um vetor de ameaça em ascensão?

SegurançaSupply Chain Software

Secure A sua construção desde o código fonte até aos artefactos