TI e OT - As ilhas isoladas das infra-estruturas críticas

Para a maioria das equipas de TI (Tecnologia da Informação) e de TO (Tecnologia Operacional), é comum sentir que habitam dois mundos separados. Os profissionais de TI, normalmente vistos como os especialistas de "colarinho branco", concentram-se na gestão de dados e sistemas digitais, enquanto os especialistas de TO - os trabalhadores de "colarinho azul" - são práticos, mantendo a maquinaria e o equipamento que mantêm as operações físicas a funcionar sem problemas.

Esta divisão pode levar a falhas de comunicação e segurança, com cada lado a lutar para integrar os processos do outro de forma eficiente e segura.

Os trabalhadores de TO têm muitas vezes a perceção de que os profissionais de TI estão desligados do trabalho "real", acreditando que se limitam a sentar-se atrás de computadores, sem nunca pôr as mãos na massa. Por outro lado, quando os especialistas de TI se aventuram em ambientes OT físicos, encontram-se frequentemente fora do seu alcance, deparando-se com protocolos e processos desconhecidos.

No futuro, os sistemas TI-OT totalmente integrados tornar-se-ão a norma e os ambientes OT seguros serão uma realidade. Atualmente, porém, estes dois domínios funcionam frequentemente como ilhas isoladas - aproximando-se gradualmente, mas ainda com dificuldades de alinhamento na prática.

Independentemente da complexidade dos desafios, a necessidade de uma abordagem unificada à produtividade e segurança de TI e OT é inevitável, e as ferramentas para o fazer já estão disponíveis.

| Tecnologia da Informação (TI) | Tecnologia operacional (OT) | |

| Componentes | Servidores, estações de trabalho, bases de dados, nuvem, dispositivos de segurança, dispositivos mobile , aplicações Web, dispositivos de rede | PLC/DCS, SCADA, colectores de dados, sensores, motores e outros dispositivos de campo, conversores de protocolo, controladores de fabrico |

| Funcionamento | Aplicações, sistemas e redes colaborativos e interligados | Sistemas isolados tipo ilha, funcionamento independente |

| Conceito de segurança | Abordagem centrada nos dados | Abordagem centrada no processo |

| Pessoal | Trabalhadores de "colarinho branco": administradores de sistemas, engenheiros informáticos e de segurança, utilizadores | Trabalhadores "brancos e operários": operadores, trabalhadores de manutenção, engenheiros de campo e de automação |

| Gestão | O funcionamento e a manutenção dos sistemas informáticos são geridos por uma equipa interna ou subcontratados | Os sistemas OT são normalmente operados e mantidos pelos fornecedores, integradores ou fabricantes |

| Localização | Sistemas centralizados em salas de servidores e centros de dados | Operações descentralizadas, muitas vezes isoladas, ambientes remotos |

Operações descentralizadas de OT

Os sistemas de TI são normalmente geridos por uma única equipa centralizada. Em contrapartida, os ambientes OT são muitas vezes geridos por várias equipas, uma vez que é prática comum os fabricantes de equipamento, máquinas e linhas de produção OT tratarem também da manutenção.

Dependendo da diversidade do ambiente tecnológico e de fabrico, podem estar envolvidos 8 a 10 fabricantes diferentes na prestação de serviços de manutenção. Isto significa que a gestão da OT, incluindo a segurança da OT, é frequentemente descentralizada.

Em muitos casos, os ambientes OT operam com uma gestão descentralizada, o que pode colocar desafios à manutenção de práticas de segurança consistentes em todo o sistema.

Colmatando o fosso entre os ambientes de TI e OT

Num panorama tecnológico e operacional tão diversificado, podem os critérios unificados de avaliação da cibersegurança avaliar eficazmente as TI e as OT, especialmente ao abrigo da diretiva NIS2?

Felizmente, existe uma ponte entre estes dois ambientes, e existe de facto um quadro de avaliação unificado.

Estabelece controlos fundamentais de segurança e privacidade para sistemas de TI, centrados na confidencialidade, integridade e disponibilidade. Classifica os sistemas por impacto de risco (baixo, moderado, elevado) e define controlos para mitigar estes riscos de forma eficaz, garantindo a conformidade em ambientes de TI.

Alarga estes princípios a ambientes OT, como os sistemas SCADA e os sistemas de controlo Industrial (ICS). As principais adaptações incluem verificações manuais obrigatórias nos casos em que a automatização é inviável e a reclassificação dos controlos de segurança para fazer face a riscos específicos das OT.

Estas estruturas, embora desenvolvidas nos EUA, ganharam reconhecimento internacional pela sua abordagem abrangente à cibersegurança. Alinham-se estreitamente com os requisitos regulamentares modernos, como a Diretiva NIS2, oferecendo uma estratégia unificada para proteger os sistemas de TI e OT, ao mesmo tempo que abordam a conformidade com as normas globais em evolução.

O papel de Managed File Transfer na convergência TI-OT

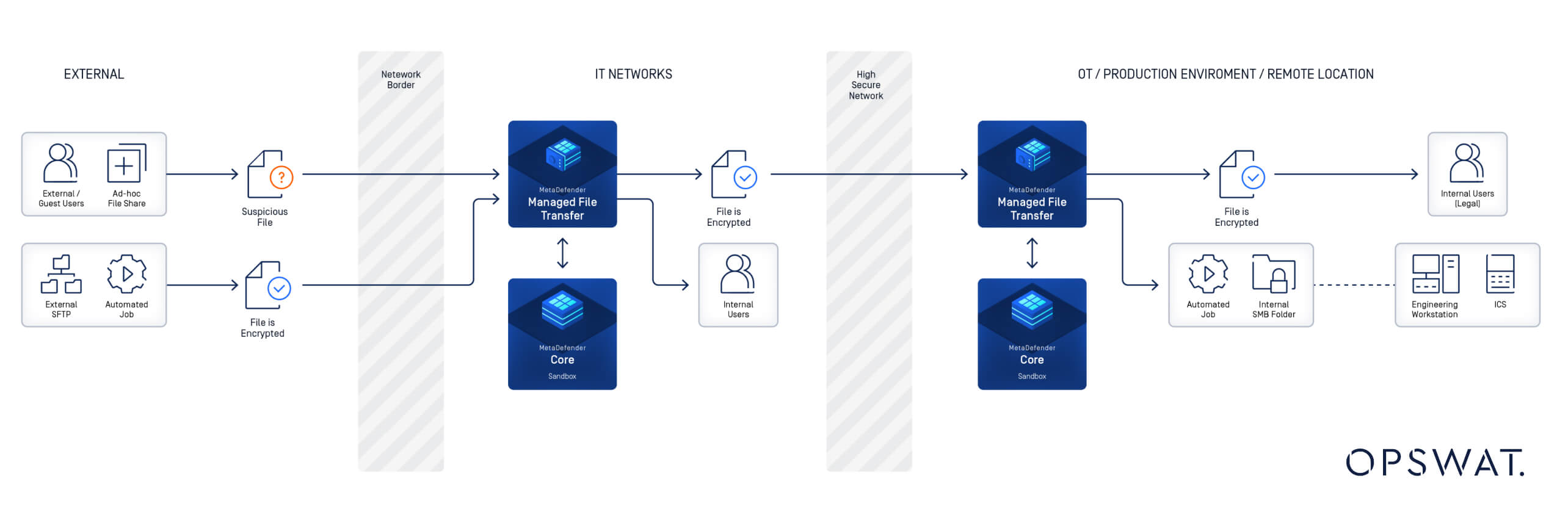

No contexto da convergência TI-OT, é essencial garantir a transferência segura de dados entre estes ambientes tradicionalmente isolados. As soluções MFT (Managed File Transfer) oferecem uma abordagem estruturada, segura e automatizada para a transmissão de dados que responde tanto às exigências operacionais dos sistemas OT como às expectativas de cibersegurança dos ambientes de TI.

MFT integra mecanismos de segurança avançados, incluindo:

- Encriptação de ponta a ponta para salvaguardar a confidencialidade dos dados

- Controlos de acesso baseados em funções para garantir que apenas o pessoal autorizado pode aceder a dados sensíveis

- Pistas de auditoria abrangentes que proporcionam visibilidade e rastreabilidade das transferências de dados

Juntas, estas caraterísticas abordam coletivamente os desafios operacionais e de segurança únicos da convergência TI-OT:

- Reduzir a complexidade do cumprimento das normas regulamentares através de controlos de segurança automatizados

- Fornecimento de registo e monitorização em tempo real, o que ajuda a cumprir os requisitos de comunicação de incidentes e de gestão de riscos

- Minimizar os esforços manuais no controlo da conformidade, permitindo que as organizações se concentrem no reforço da segurança geral

Alinhamento das estruturas do NIST com a Diretiva NIS2

Os princípios descritos no NIST 800-53 e no NIST 800-82 estão em conformidade com os objectivos da Diretiva Europeia NIS2, que visa reforçar a cibersegurança em sectores de infra-estruturas críticas. Estas estruturas apoiam uma gestão de risco sólida, a comunicação de incidentes e medidas de segurança da cadeia de fornecimento, garantindo uma proteção abrangente em ambientes de TI e OT.

Um dos principais objectivos da NIS2 é estabelecer uma abordagem coerente para as organizações com infra-estruturas críticas, centrando-se em medidas de segurança como o controlo de acesso, a encriptação e a comunicação de incidentes. Esta diretiva exige que as organizações implementem sistemas capazes de garantir a confidencialidade, integridade e disponibilidade dos dados, permitindo também a deteção e mitigação de ciberameaças.

Estes requisitos são particularmente críticos em ambientes OT, onde as interrupções operacionais podem ter consequências de grande alcance. Para responder a estas exigências regulamentares, as soluções Managed File Transfer são indispensáveis, uma vez que incorporam medidas de segurança essenciais que respondem diretamente aos requisitos NIS2.

O futuro: Convergência total

A convergência dos sistemas de TI e OT já não é uma visão distante - é uma necessidade imediata. À medida que as organizações adoptam arquitecturas integradas, o potencial para proteger os ambientes OT é hoje possível com soluções avançadas adaptadas aos seus desafios únicos.

- Encriptação: Os componentes OT estão cada vez mais equipados com capacidades de encriptação, e soluções como Managed File Transfer suportam trocas de dados seguras entre sistemas, permitindo a troca de dados mesmo em ambientes de tecnologia mista.

- Registos de auditoria: As capacidades de registo melhoradas garantem que os sistemas OT podem gerar registos detalhados e acionáveis, permitindo uma visibilidade e conformidade abrangentes.

Atualmente, para obter sistemas OT seguros, é necessário o conhecimento de profissionais de TI que se adaptem às necessidades específicas de cibersegurança de OT e especialistas em OT que adotem abordagens orientadas para TI. Soluções como MetaDefender Managed File Transfer MFT) preenchem essa lacuna, fornecendo transferências de dados contínuas, seguras e rastreáveis, garantindo a conformidade com regulamentos em evolução, como o NIS2.

A solução de transferência de ficheiros gerida líder do setor OPSWAT,MetaDefender Managed File Transfer MFT), está na vanguarda da convergência IT-OT, fornecendo medidas de segurança avançadas concebidas especificamente para ambientes de infraestruturas críticas:

- Encriptação de ponta a ponta: A encriptação TLS 1.3 e AES-256 protege os dados em trânsito e em repouso.

- Verificação da integridade dos ficheiros: O algoritmo de soma de verificação do OPSWAT assegura a integridade dos ficheiros, mantendo a confiança e a segurança durante as transferências de dados.

- Controlo de acesso granular: as permissões granulares e baseadas em funções garantem um acesso seguro e controlado a ficheiros e fluxos de trabalho, evitando violações de dados não autorizadas e períodos de inatividade do sistema.

- Segurança avançada: Os motores de cibersegurança MetaDefender Core -Multiscanning, Outbreak Prevention, Sandbox e File-Based Vulnerability Assessment- mitigam ataques sofisticados baseados em ficheiros e facilitam a conformidade.

- Implantações especializadas para ambientes regulamentados: MFT As implementaçõesMFT e MFT-to-multiple MFT atendem às necessidades de conformidade de indústrias altamente regulamentadas.

As organizações já não precisam de esperar pelo futuro para conseguir a integração TI-OT e operações seguras; as ferramentas para salvaguardar os sistemas críticos estão disponíveis agora.

Para saber mais sobre como MetaDefender Managed File Transfer MFT) pode apoiar a sua convergência de TI-OT e garantir a conformidade regulamentar, visite a nossa página de produtos.