Em 23 de agosto, OPSWAT participou na conferência VISD (Dia da Segurança da Informação do Vietname) 2024, organizada pela VNISA (Associação de Segurança da Informação do Vietname) na cidade de Ho Chi Minh. O evento contou com mais de 1.000 participantes, incluindo profissionais de sectores como a saúde, banca, finanças, energia, transportes, nuclear, defesa e outras indústrias de infra-estruturas críticas.

Proteção das infra-estruturas críticas: Lições do recente ataque de malware FrostyGoop

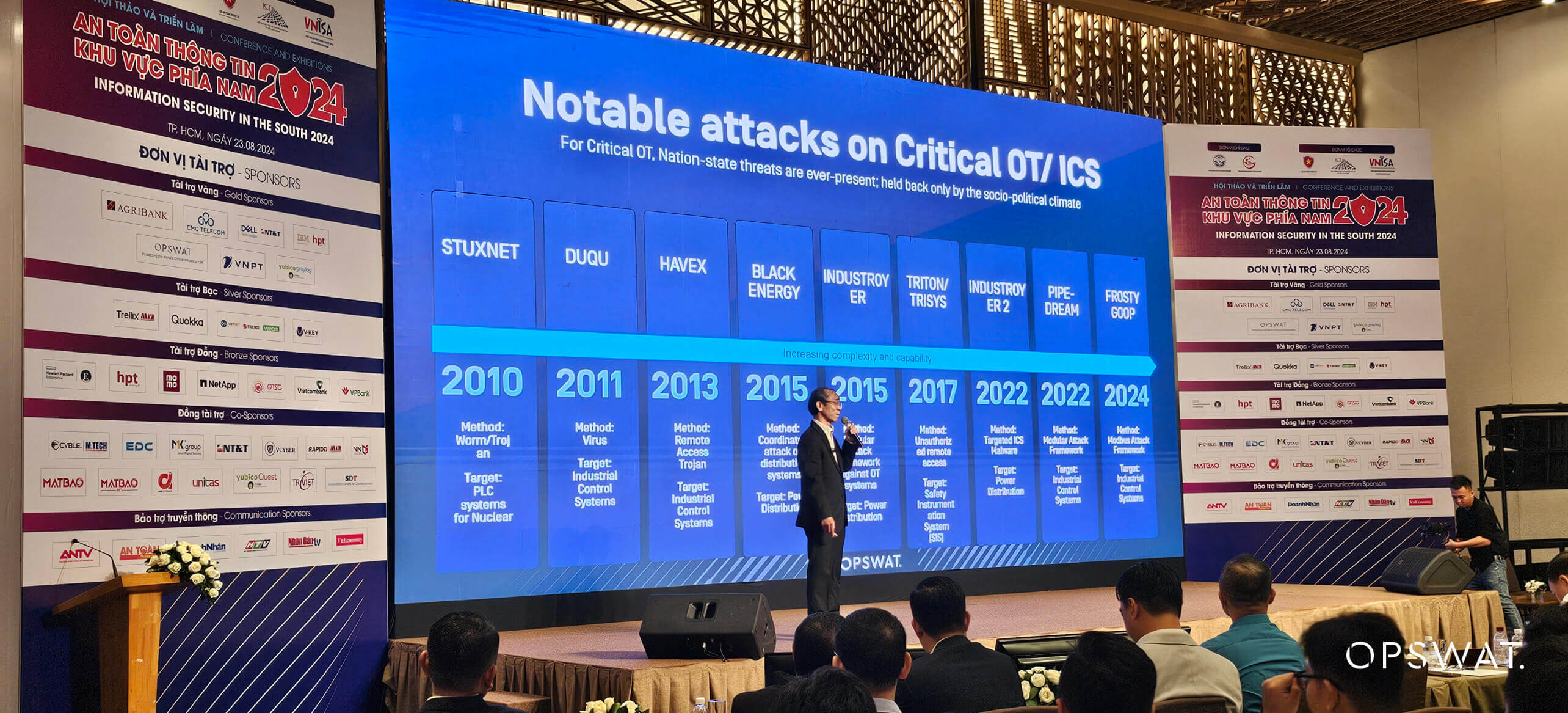

Durante a conferência principal, o Sr. Cuong La, Vice-Presidente de I&D e Diretor Geral da OPSWAT Vietnam, discutiu o ataque FrostyGoop, uma recente violação de tecnologia operacional (OT) na Ucrânia, como um estudo de caso. O Sr. Cuong analisou o ataque e apresentou soluções para o combater e ataques de rede OT semelhantes.

O ciberataque FrostyGoop, que teve lugar em abril de 2024, foi um acontecimento significativo no domínio da cibersegurança industrial. Este malware teve como alvo uma instalação de energia no oeste da Ucrânia, deixando 600 famílias sem aquecimento durante dois dias com temperaturas negativas. Concebido para se infiltrar em ambientes ICSIndustrial sistemas de controloIndustrial ) e OT, o malware representa uma séria ameaça para as infra-estruturas críticas.

O FrostyGoop explora o protocolo Modbus, um padrão amplamente utilizado em ICS, para interagir com as operações e perturbá-las. Os piratas informáticos enviam comandos Modbus maliciosos para os sistemas de controlo, causando avarias e falhas no sistema. Este incidente fez soar o alarme na comunidade da cibersegurança, realçando as vulnerabilidades dos ambientes ICS, em especial os que não dispõem de segmentação ou monitorização adequadas.

Eis os passos dados pelos atacantes no ciberataque FrostyGoop:

- Explorar uma vulnerabilidade num router MikroTik virado para o exterior.

- Implementar uma shell Web com acesso por túnel através do endereço TOR.

- Recuperar a colmeia de registo do SAM (Security Account Manager).

- Implantar e testar o malware FrostyGoop, um binário Golang usando configurações JSON.

- Estabelecer ligações a endereços IP baseados em Moscovo.

- Enviar comandos Modbus maliciosos para o FrostyGoop.

- Enviar comandos diretamente para os controladores do sistema de aquecimento, comunicando medições falsas.

- A instalação de energia desliga temporariamente o aquecimento e o fornecimento de água quente com base em medições incorrectas.

O Sr. Cuong e a sua equipa em OPSWAT identificaram 1.137 dispositivos Modbus activos no Vietname que eram detectáveis na Internet, dos quais um número significativo estava concentrado na cidade de Ho Chi Minh (197 dispositivos) e em Hanói (145 dispositivos). Estes dispositivos destinam-se a ser protegidos e indetectáveis online, uma vez que os sistemas OT estão normalmente isolados da Internet (air-gapped).

As redes OT expostas são alvos atractivos para os piratas informáticos, e os danos potenciais podem ser substanciais, dado que estas redes suportam frequentemente infra-estruturas críticas, com impacto na segurança nacional e nas comunidades. Esta descoberta sugere que muitos sistemas OT no Vietname são geridos e protegidos de forma inadequada, criando vulnerabilidades de segurança que podem ser exploradas por atacantes.

Através deste estudo de caso, o Sr. Cuong salientou a necessidade urgente de melhorar a segurança da rede IT/OT e a monitorização contínua para detetar e mitigar ameaças semelhantes. O incidente FrostyGoop serve como um lembrete importante da razão pela qual as organizações devem dar prioridade aos investimentos em cibersegurança, especialmente para proteger infra-estruturas críticas.

Relativamente às melhores práticas, o Sr. Cuong delineou 5 tácticas de controlo de cibersegurança que, quando utilizadas em conjunto, criam um sistema de controlo industrial (ICS) eficaz ou um programa de segurança OT (1):

Resposta a incidentes ICS

Desenvolver um plano de resposta a incidentes com base nas operações, com capacidades de integridade e recuperação do sistema durante um ataque. Realizar exercícios concebidos para reforçar cenários de risco e casos de utilização adaptados ao ambiente ICS.

Arquitetura defensável

Implementar arquitecturas que suportem a visibilidade, a recolha de registos, a identificação de activos, a segmentação, as DMZ industriais e a aplicação da comunicação de processos.

Monitorização da visibilidade da rede ICS

Monitorizar continuamente o ambiente ICS com ferramentas sensíveis ao protocolo e capacidades de análise da interação do sistema para informar as operações de riscos potenciais.

Secure Acesso remoto

Identificar e inventariar todos os pontos de acesso remoto e ambientes de destino permitidos. Utilizar o acesso a pedido e a autenticação multifactor sempre que possível e utilizar anfitriões de salto para fornecer controlo e monitorizar o acesso dentro de segmentos seguros.

Baseado no risco Vulnerability Management

Avaliar os controlos cibernéticos e as condições de funcionamento dos dispositivos que ajudam nas decisões de gestão de vulnerabilidades baseadas no risco para corrigir as vulnerabilidades, atenuar qualquer impacto ou monitorizar a possível exploração.

O Sr. Cuong também apresentou as soluções abrangentes da OPSWATpara a proteção de redes OT críticas, incluindo MetaDefender OT Security, MetaDefender Industrial Firewall, MetaDefender Netwall, My OPSWATetc. Estas soluções protegem as redes a todos os níveis, ajudando as organizações a combater ameaças de rede OT como o FrostyGoop.

OPSWAT Apresentámos o nosso conjunto completo de soluções de cibersegurança IT/OT

Na exposição do evento, OPSWAT também apresentou as suas soluções de cibersegurança de IT a OT e demonstrou simulações de ciberataques dirigidos a centrais nucleares e outros sistemas críticos de IT/OT. Especialistas em cibersegurança apresentaram as soluções da OPSWATpara se defenderem com sucesso contra estes ataques.

Além disso, o OPSWAT dá sempre as boas-vindas a especialistas, engenheiros e estudantes de cibersegurança para experimentarem e aprenderem sobre as tecnologias de segurança da empresa no Laboratório de Proteção de Infra-estruturas Críticas (CIP Lab) nos nossos dois escritórios no Vietname:

- OPSWAT Escritório na cidade de Ho Chi Minh: 17th Floor, Saigon Giai Phong Building, 436-438 Nguyen Thi Minh Khai, Ward 5, District 3, Ho Chi Minh City.

- OPSWAT Escritório em Hanói: 9º andar, Edifício Lancaster Luminaire, 1152-1154 Lang Street, bairro Lang Thuong, distrito de Dong Da, Hanói.

Para se registar para uma experiência CIP Lab ou se estiver interessado em saber mais sobre as apresentações do Sr. Cuong La no VISD 2024, ou se tiver alguma dúvida, contacte os nossos especialistas em cibersegurança de infra-estruturas críticas.

(1) Referência: The Five ICS Cybersecurity Critical Controls Whitepaper - ©2022 SANS Institute https://sansorg.egnyte.com/dl/R0r9qGEhEe