Apesar das manchetes, dos avisos e dos milhares de milhões de dólares investidos em cibersegurança, há um problema gritante que continua a afetar o coração dos sistemas OT & CPS (sistemas ciber-físicos): protocolos industriais inseguros.

A espinha dorsal operacional das nossas redes de energia, estações de tratamento de água, petróleo e gás e instalações de fabrico continua a basear-se em normas de comunicação como Modbus, DNP3, OPC DA, PROFINET, etc.

Estes protocolos foram concebidos há décadas, muito antes de as ciberameaças fazerem parte da conversa, e foram concebidos para desempenho, não para proteção. Pressupõem segurança total e tempo de funcionamento do sistema, não requerem autenticação, transmitem em texto simples e ainda estão a executar sistemas de missão crítica em todo o mundo.

Não se trata de um risco hipotético. É um risco sistémico.

Confiança por defeito: Uma falha de conceção armada

Os protocolos industriais legados nasceram numa era diferente - uma era em que a lógica do isolamento físico(air gaps) servia como modelo de segurança dominante. A cibersegurança não era um requisito nem um objetivo de conceção. Como resultado, estes protocolos não têm mecanismos de autenticação, autorização ou encriptação incorporados.

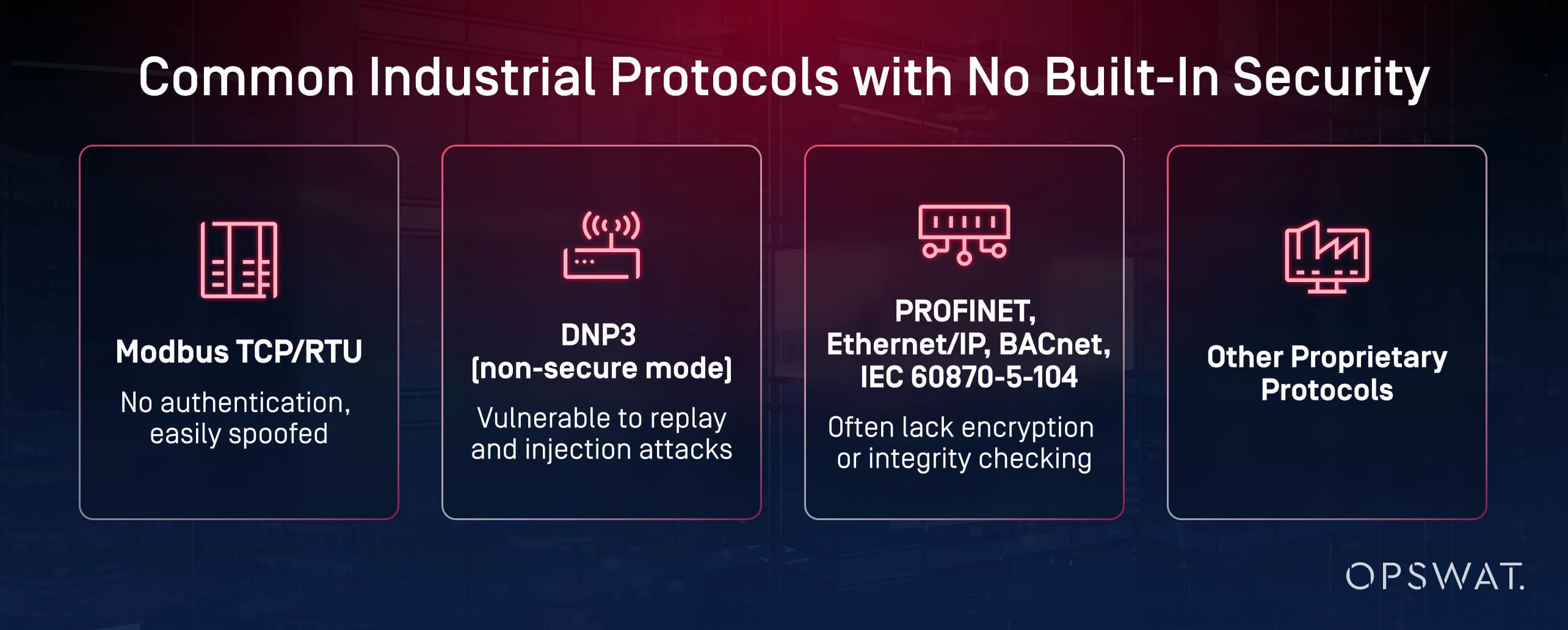

Eis um olhar mais atento ao que isso significa em termos reais:

- Modbus TCP/RTU: Envia e recebe comandos sem autenticação. Um atacante pode fazer-se passar por um dispositivo mestre e alterar os valores do atuador.

- DNP3 (em modo não seguro): Vulnerável a ataques de repetição e injeção; carece de verificações de integridade robustas.

- PROFINET, EtherNet/IP, BACnet, IEC 60870-5-104: oferecem segurança mínima ou opcional, com pouca ou nenhuma garantia de integridade ou confidencialidade dos dados.

- Protocolos proprietários que variam na implementação da segurança, muitas vezes sem protecções fundamentais.

Estas vulnerabilidades de segurança podem não ser evidenciadas durante o funcionamento normal. Mas sob o escrutínio de um agente de ameaça - particularmente um com recursos, tempo e intenção - tornam-se vulnerabilidades evidentes.

Impacto no mundo real: Explorações de protocolos em ação

As equipas de segurança preparam-se frequentemente para as explorações de dia zero, mas na OT, os atacantes recorrem frequentemente a explorações de "esforço zero" - abusando de comportamentos de protocolo que nunca foram seguros para começar.

Considere os seguintes cenários:

Ataques de falsificação e repetição

Sem verificações de autenticação ou integridade, os atacantes podem capturar tráfego legítimo e reproduzi-lo para manipular processos ou interromper operações.

Ataques Man-in-the-Middle

Ataques Man-in-the-Middle: O tráfego OT intercetado pode ser modificado em trânsito, como a falsificação de leituras de pressão ou a alteração de comandos de controlo.

Controlo não autorizado

Um intruso que tenha acesso à rede pode emitir comandos diretamente para os PLC (controladores lógicos programáveis), contornando os protocolos de segurança.

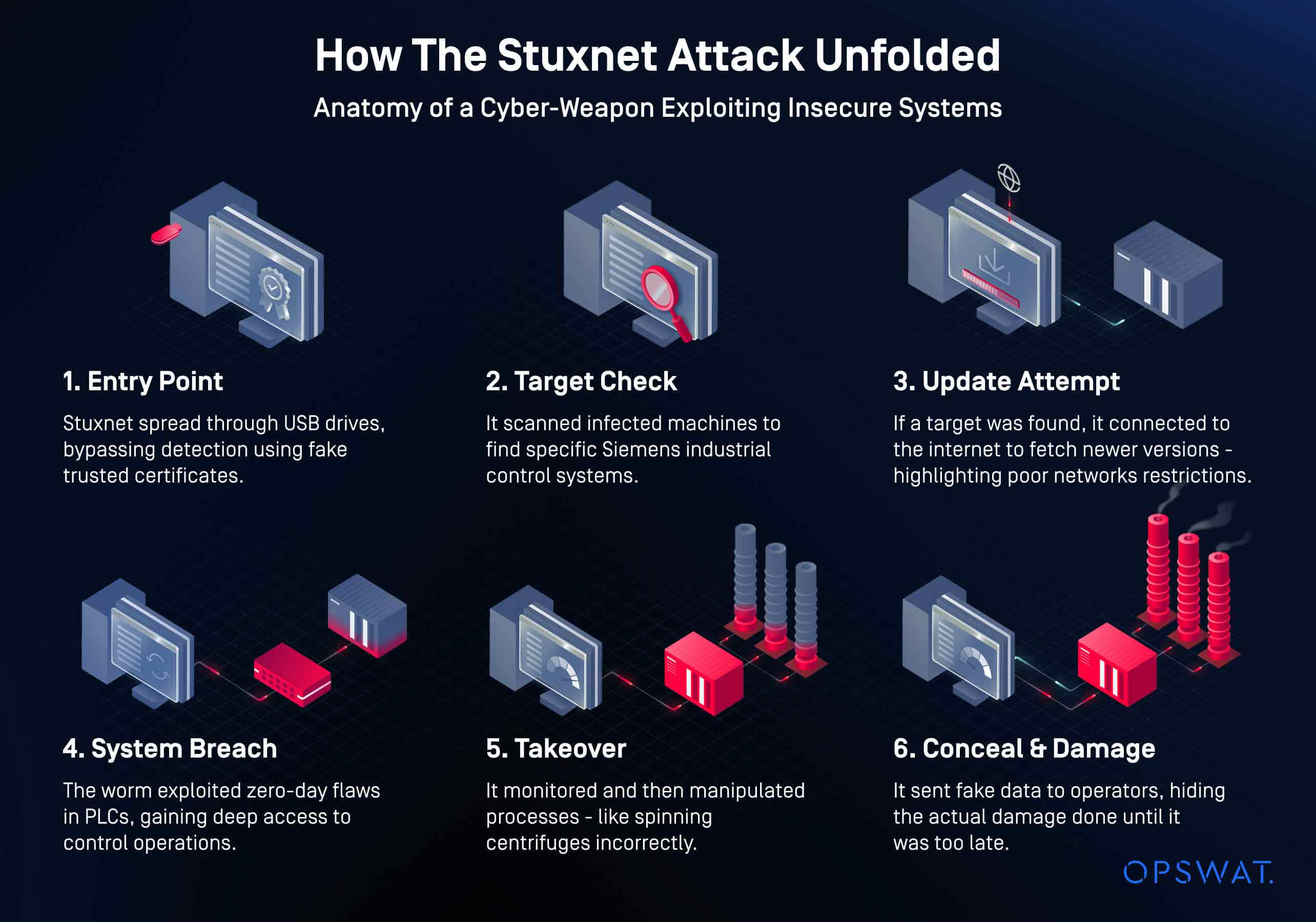

O worm Stuxnet é o exemplo mais conhecido e citado, mas está longe de ser o único. Nos últimos anos, vários operadores de redes eléctricas, serviços de abastecimento de água e empresas de energia relataram ataques que remontam ao abuso do comportamento do protocolo nativo.

O ataque de 2021 a uma instalação de tratamento de água na Florida envolveu um compromisso de acesso remoto, mas a capacidade de emitir comandos não autorizados dependia de um protocolo sem qualquer mecanismo de verificação.

Porque é que as defesas tradicionais são insuficientes

As firewalls tradicionais ainda hoje são implementadas para proteger ambientes e protocolos antigos, mas ainda podem ser comprometidas. Mesmo que estes protocolos pudessem ser tornados mais seguros, a infraestrutura que torna possível a vida moderna consiste em milhares de milhões de sensores, controladores e outros pontos finais que não podem ser actualizados sem uma substituição completa. Como resultado, os operadores têm de confiar em camadas adicionais de ciberdefesa para reforçar a segurança do perímetro. Embora estas sejam importantes, não atenuam os riscos fundamentais colocados por protocolos inseguros.

- Eles não reescrevem a lógica do protocolo: O Modbus continuará a transmitir comandos de texto simples não autenticados - mesmo atrás de uma firewall.

- Baseiam-se em assinaturas conhecidas: As ferramentas DPI não conseguem detetar abusos de protocolo novos ou de baixo nível sem motores heurísticos ou comportamentais.

- Permitem o tráfego bidirecional: O que abre a porta à injeção de comandos, ao movimento lateral e à preparação para outros ataques.

Mais importante ainda, partem do princípio de que o protocolo pode ser protegido por monitorização, e não que deve ser contido por conceção.

Rumo a um isolamento sensível ao protocolo

O que é necessário não é apenas mais inspeção. É a contenção. É reforçar a segmentação da rede a um nível fundamental - idealmente na camada física ou com controlos lógicos rigorosamente controlados.

Os mecanismos de isolamento com reconhecimento de protocolos, como gateways unidireccionais(díodos de dados) e soluções de quebra de protocolos, oferecem uma abordagem mais segura. Permitem às equipas de operações manter os fluxos de dados necessários - actualizações do histórico, registos de sensores, alertas de eventos - sem expor as superfícies de controlo a redes externas ou menos fiáveis.

Isto garante o alinhamento com os mandatos regulamentares nacionais, regionais e específicos do sector, juntamente com a resiliência operacional. Quando os protocolos inseguros não podem ser reescritos ou substituídos, devem ser segmentados, filtrados e isolados por sistemas criados especificamente para o efeito.

Uma opção prática: MetaDefender NetWall

Para ambientes onde os protocolos inseguros são inevitáveis, MetaDefender NetWall fornece soluções de isolamento e transferência reforçadas:

Diodos ópticos: Permitem fluxos de dados unidireccionais, fisicamente impostos, sem caminho de retorno - ideal para zonas com air-gap.

Unidirectional Security Gateway: Permite exportações de dados unidireccionais controladas e validadas da OT para a TI, através de uma quebra de protocolo.

Bilateral Security Gateway: Suporta comunicação segura para aplicações que requerem uma resposta de dados como o MS SQL - permitindo o controlo remoto seguro ou o acesso do fornecedor.

Descubra comoos díodos ópticos (dados) MetaDefender NetWall e os gateways de segurança podem dar-lhe a vantagem crítica quando se trata de proteger os seus ambientes de alta segurança.