Graças à sua flexibilidade e simplicidade, Ruby é uma linguagem de programação extremamente popular, utilizada para uma variedade de aplicações, desde o desenvolvimento Web à análise de dados.

No centro do ecossistema Ruby está o Rack, uma interface modular que liga servidores Web a aplicações Web baseadas em Ruby e que é utilizada por muitas estruturas e bibliotecas Web Ruby, como oRuby on Rails e o Sinatra.

No entanto, a segurança das aplicações Web, como as criadas através do Ruby Rack, pode ser comprometida por hackers que pretendem encontrar e explorar vulnerabilidades. Isto pode deixar as organizações expostas a ataques e em risco de perda de dados, roubo de dados e as consequentes implicações legais, financeiras e de reputação.

Saiba como a Equipa Vermelha da OPSWAT descobriu vulnerabilidades que afectavam a estrutura Rack e colaborou estreitamente com os programadores do Ruby para as corrigir rapidamente.

Qual é o problema?

O Ruby Rack é um componente central de muitas aplicações Web utilizadas por empresas e consumidores. As falhas ou vulnerabilidades no Rack representam riscos de segurança significativos para as aplicações Web baseadas em Ruby. Isto pode permitir a um atacante

- Obter acesso não autorizado a ficheiros

- Manipular o conteúdo do registo e as entradas de registo em Ruby

Porque é que isto é importante?

Com mais de mil milhões de descarregamentos do Rack a nível mundial, a exploração de vulnerabilidades no Rack pode afetar potencialmente muitas aplicações e sistemas em todo o mundo.

Os insectos descobertos: O que precisa de saber

1. CVE-2025-27610 (pontuação CVSS de 7,5)

A vulnerabilidade mais grave das três descobertas é uma vulnerabilidade Path Traversal que ocorre devido ao tratamento incorreto da opção :root, que define o diretório de base a partir do qual os ficheiros estáticos serão servidos. Ao permitir que os atacantes obtenham acesso a ficheiros localizados fora do diretório de ficheiros estáticos designado e recuperem informações sensíveis, incluindo ficheiros de configuração, credenciais e dados confidenciais, pode conduzir a uma violação.

2. CVE-2025-27111 (pontuação CVSS de 6,9)

Esta falha de segurança permite aos atacantes injetar e manipular o conteúdo do registo através de valores de cabeçalho maliciosos. Os atacantes podem inserir entradas fraudulentas, potencialmente obscurecendo a atividade real, ou injetar dados maliciosos nos ficheiros de registo.

3. CVE-2025-25184 (pontuação CVSS de 5,4)

Esta vulnerabilidade permite que os atacantes efectuem injecções de registo através de caracteres CRLF (Carriage Return Line Feed), manipulando potencialmente as entradas de registo, mascarando a atividade real ou inserindo dados maliciosos nos ficheiros de registo.

O que é que os programadores devem fazer?

1. Atualizar Ruby Rack Agora

A Ruby corrigiu os erros nas versões mais recentes do seu software. Se estiver a utilizar o Rack, actualize-o imediatamente para a versão mais recente.

2. Auditar as suas estruturas Web

Os programadores devem analisar os seus Software Bill of Materials (SBOM)-uma lista de todas as ferramentas e códigos que utilizam - para se certificarem de que nada mais contém bugs.

Um SBOM fornece visibilidade dos componentes e dependências que compõem o software, para que as equipas de segurança possam identificar e resolver rapidamente quaisquer vulnerabilidades. No desenvolvimento web moderno, a utilização de várias ferramentas de software e bibliotecas de terceiros aumenta significativamente a complexidade dos ambientes, tornando difícil manter um ciclo de vida de desenvolvimento de software (SDLC).

Sem a monitorização contínua do SBOM, as organizações oferecem uma oportunidade para os atacantes explorarem os seus componentes desactualizados ou vulneráveis, deixando as suas aplicações e dados em risco. A verificação proativa do SBOM ajuda a simplificar o gerenciamento de vulnerabilidades, garantindo que a segurança permaneça como parte integrante do SDLC.

3. Proteja os seus dados

Os piratas informáticos podem explorar estas vulnerabilidades para alterar o conteúdo dos registos e dos ficheiros. As estruturas Web, mesmo que inicialmente seguras, podem não permanecer assim ao longo do tempo. A verificação regular de alterações ou vulnerabilidades nas estruturas Web ajuda a manter a segurança, e ferramentas como o "sandboxing " e a verificação de ficheiros são eficazes na identificação de actividades suspeitas.

OPSWAT's MetaDefender Core da OPSWAT permite que as organizações adoptem uma abordagem proactiva na abordagem dos riscos de segurança. Ao analisar as aplicações de software e as suas dependências, MetaDefender Core identifica vulnerabilidades conhecidas, tais como CVE-2025-27610, CVE-2025-27111 e CVE-2025-25184, nos componentes listados. Isto permite às equipas de desenvolvimento e segurança dar prioridade aos esforços de correção, mitigando potenciais riscos de segurança antes que possam ser explorados por agentes maliciosos.

Como podemos ajudar?

OPSWAT é especializada em tecnologias e soluções que identificam malware e bugs como estes, ajudando as empresas a manterem-se seguras. Se é um programador, podemos ajudá-lo a analisar as suas aplicações e dados para detetar riscos, manter as suas ferramentas actualizadas e proteger as suas informações contra hackers.

A grande lição

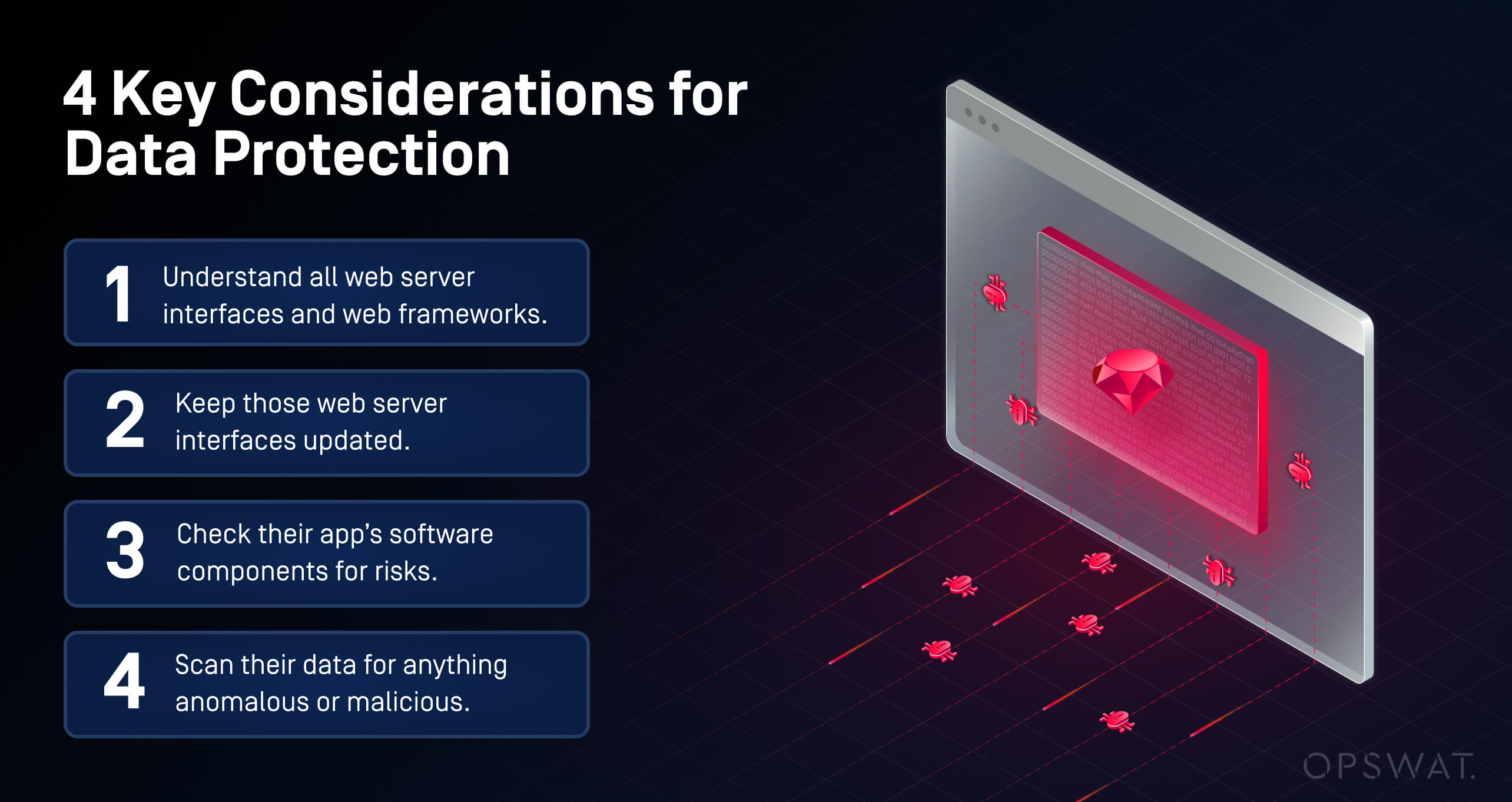

Os erros em interfaces de servidores Web como o Rack podem ter um impacto significativo se os piratas informáticos os descobrirem e utilizarem primeiro. Os programadores precisam de se concentrar em quatro pontos-chave para se manterem à frente:

- Compreender todas as interfaces do servidor Web e as estruturas Web utilizadas nas suas construções de software.

- Mantenha as interfaces do servidor Web actualizadas.

- Verificar se há riscos nos componentes de software da aplicação.

- Analisar os seus dados para detetar qualquer coisa anómala ou maliciosa.

Reforçar uma cultura de cibersegurança

Quer saber mais sobre como a Equipa Vermelha doOPSWAT descobriu - e ajudou a corrigir - estes CVEs? Obtenha todos os detalhes e leia sobre como o programa está a contribuir para a comunidade global de segurança cibernética.

Se é um programador ou proprietário de uma empresa, chegou a altura de se certificar de que as suas aplicações e dados estão protegidos.

Quer se trate do SBOM ou da deteção e prevenção de ameaças em várias camadas encontradas noMetaDefender Coreos nossos especialistas estão prontos a mostrar-lhe porque é que OPSWAT é de confiança mundial para defender alguns dos ambientes mais críticos das ameaças.

Quer saber como OPSWAT pode proteger o seu ambiente de ameaças emergentes?