Os ataques de phishing tornaram-se um método predominante para os cibercriminosos que visam organizações de infra-estruturas críticas - entidades que fornecem serviços essenciais como energia, água, cuidados de saúde e transportes. À medida que esses ataques se tornam mais sofisticados, os riscos para essas organizações aumentam, abrangendo interrupções operacionais, perdas financeiras e danos à reputação.

Com base nas principais conclusões do relatório de investigação da Osterman, este artigo explora a importância das soluções anti-phishing em tempo real para a proteção das infra-estruturas críticas.

Ameaça crescente de phishing em infra-estruturas críticas

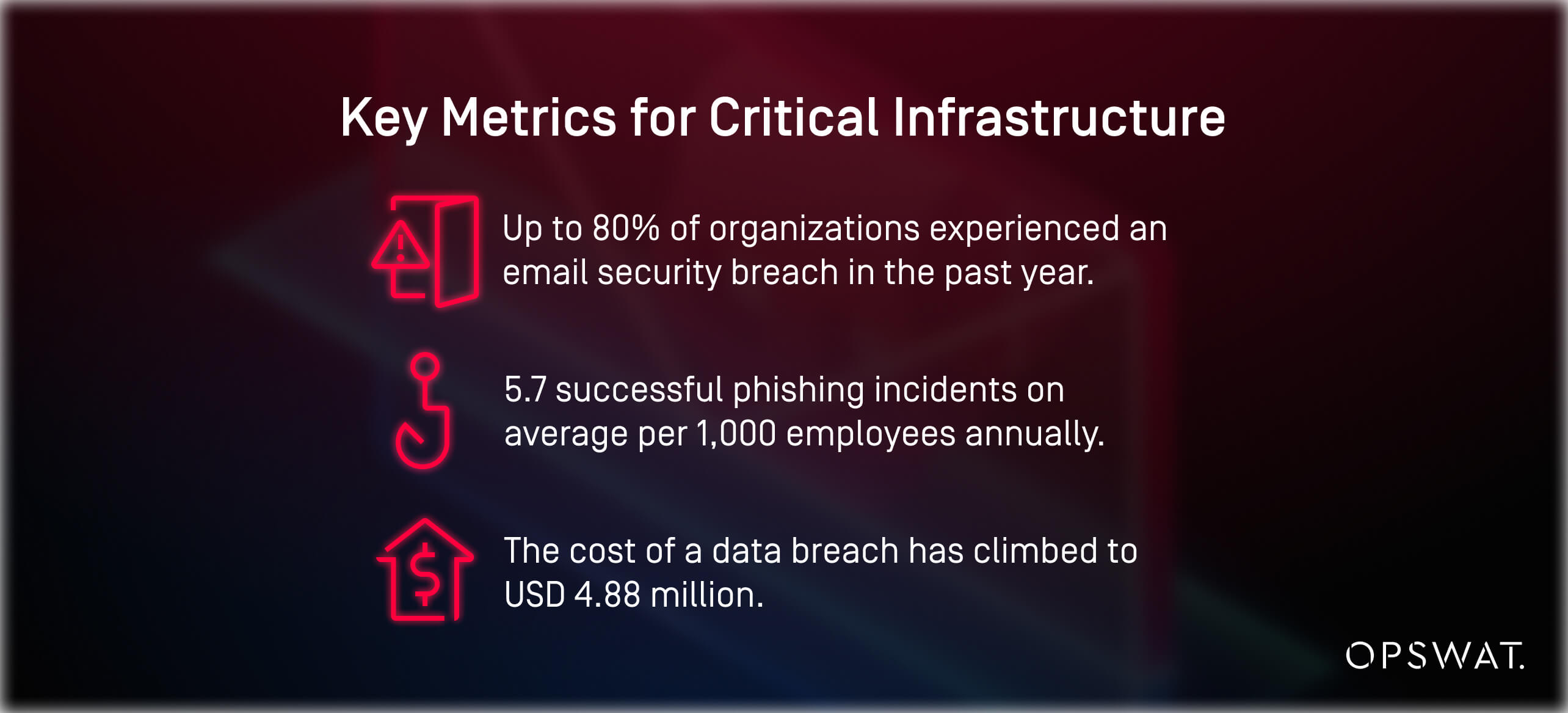

O phishing representa uma ameaça significativa para as organizações de infra-estruturas críticas devido à natureza sensível dos dados e das operações que gerem. O relatório da Osterman Research indica que até 80% das organizações de infra-estruturas críticas sofreram uma violação da segurança do correio eletrónico no último ano. Essas violações conduzem frequentemente ao roubo de dados, a interrupções operacionais e a consequências regulamentares que podem afetar gravemente as operações, a reputação da marca e as finanças da organização.

De facto, os sectores de infra-estruturas críticas registam uma média anual de 5,7 incidentes de phishing bem sucedidos por cada 1000 funcionários, o que resulta em contas comprometidas, fuga de dados e até potenciais ataques de ransomware.

Para os CISOs, estes incidentes são mais do que preocupações de segurança - são riscos comerciais diretos. Um único ataque de phishing pode resultar em milhões em perdas de tempo de inatividade, perda de dados e sanções regulamentares. O custo médio de uma violação de dados subiu para 4,88 milhões de dólares, com as violações relacionadas com phishing a demorarem 261 dias a serem contidas.

Tendo em conta os elevados riscos, as organizações de infra-estruturas críticas necessitam de deteção de phishing em tempo real para intercetar proactivamente as tentativas de phishing antes de chegarem aos utilizadores finais. As soluções tradicionais de segurança de correio eletrónico são insuficientes para lidar com as ameaças actuais, uma vez que os atacantes utilizam cada vez mais tácticas avançadas, incluindo mensagens com engenharia social e campanhas de phishing sofisticadas.

Recentes violações de cibersegurança Violações de cibersegurança

Nos últimos anos, os ataques de phishing têm continuado a comprometer organizações de infra-estruturas críticas, provocando repercussões operacionais e financeiras significativas. Incidentes notáveis incluem:

- O malware POCO RAT (2024) visava empresas mineiras de língua espanhola, explorando vulnerabilidades específicas do sector. Utilizaram tácticas de phishing, incluindo falsificação de correio eletrónico que imita comunicações legítimas do sector, para enganar os empregados e roubar dados sensíveis.

- As infra-estruturas críticas da Austrália continuam a enfrentar ameaças crescentes de ataques de phishing, com 25% dos incidentes cibernéticos recentes a visarem serviços essenciais como a eletricidade, o gás, a água, a educação e os transportes.

- A ciberespionagem norte-coreana (2024), conhecida como o grupo Andariel, executou uma campanha global para roubar segredos militares e nucleares, bem como para atingir os sectores da medicina, da energia e da engenharia.

- O grupo norte-coreano de Ameaça Persistente Avançada (APT), Kimsuky, continua a conduzir uma sofisticada campanha de ciberespionagem dirigida a organizações japonesas utilizando malware e phishing. O grupo utiliza malware com o objetivo de se infiltrar nos sistemas para recolher informações sensíveis.

Estas violações sublinham a necessidade urgente de as organizações implementarem uma deteção reforçada para travar as ameaças avançadas, incluindo ataques emergentes e de dia zero, e-mails de phishing enviados de contas legítimas mas comprometidas e ataques técnicos e de engenharia social.

Implicações comerciais dos ataques de phishing

Para os CISO, as consequências dos ataques de phishing vão para além da perda imediata de dados. Os riscos financeiros, operacionais e de reputação são substanciais. De acordo com o Egress Email Security Guide 2024:

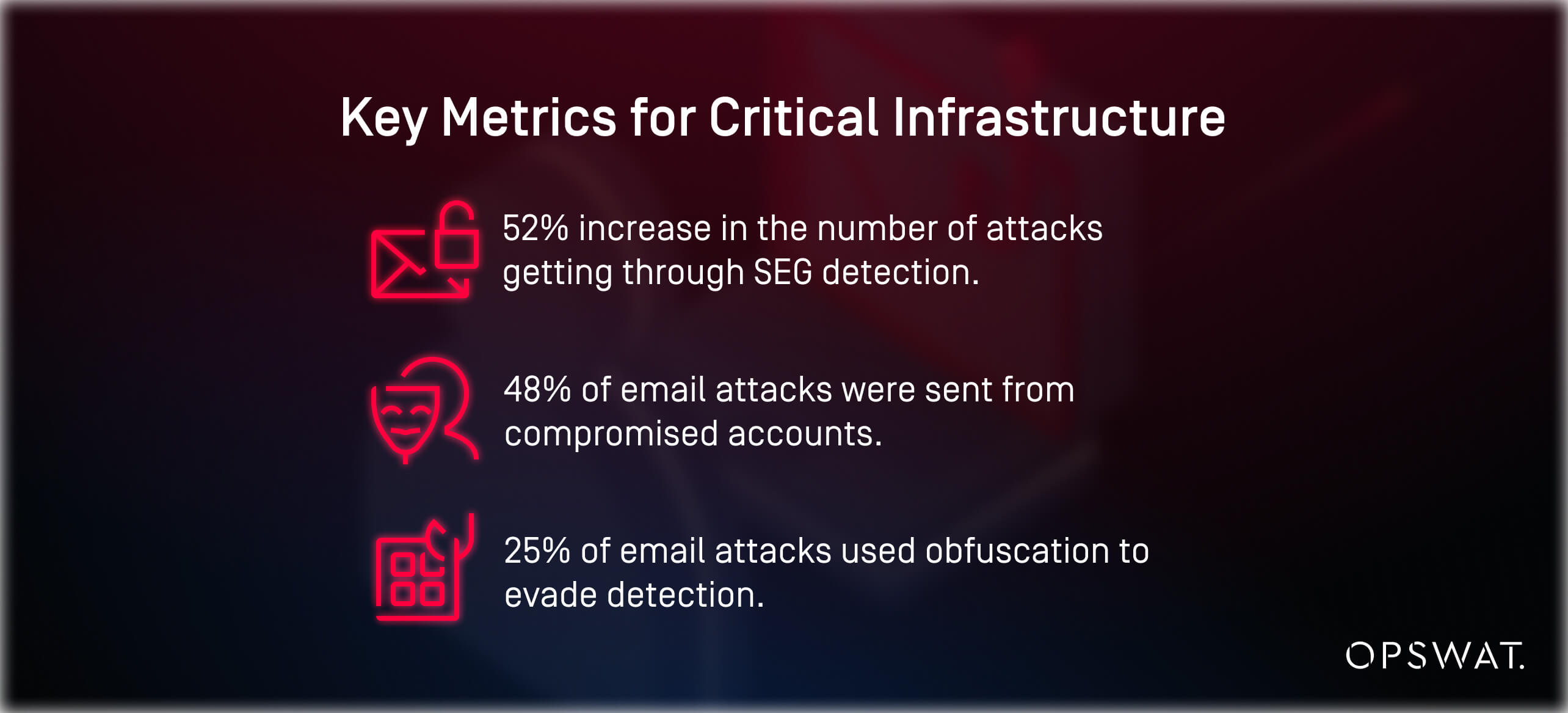

- Houve um aumento de 52% no número de ataques que passaram pela deteção do SEG, com 68% desses e-mails passando por verificações de autenticação, incluindo DMARC (um recurso de deteção principal usado por SEGs).

- 48% dos ataques foram enviados a partir de contas comprometidas, o que lhes permite contornar mais facilmente a deteção baseada na reputação.

- As hiperligações de phishing foram a carga mais frequente, uma vez que estes sítios podem ser criados e recriados mais rapidamente do que podem ser colocados na lista de bloqueio.

- 25% dos ataques por correio eletrónico apresentavam medidas técnicas de ofuscação que lhes permitiam escapar à deteção, como o desvio de hiperligações legítimas (por exemplo, para sítios de partilha de ficheiros), contrabando de html e quishing.

Tendo em conta estes riscos elevados, a deteção de phishing em tempo real é fundamental, não só para evitar violações, mas também para proteger os resultados e a reputação de uma organização.

Como a deteção de phishing em tempo real faz a diferença

Dado que o erro humano é responsável por 82% das violações que envolvem phishing, de acordo com o Verizon Data Breach Investigations Report, a deteção em tempo real deve ocorrer antes de os utilizadores serem expostos a potenciais ameaças. Para os CISO, isto sublinha a necessidade de eliminar a dependência da vigilância dos utilizadores, implementando a deteção em tempo real que neutraliza as ameaças antes que estas possam causar danos.

O relatório da Osterman Research salienta que os níveis de ameaça de phishing e ciberataques relacionados deverão aumentar em todas as regiões, com mais de 80% das organizações a preverem que os ataques de phishing, exfiltração de dados e malware de dia zero irão aumentar. Este crescimento previsto dos níveis de ameaça reflecte uma necessidade urgente de soluções anti-phishing em tempo real capazes de se adaptarem à evolução das técnicas de ataque.

As soluções de deteção de phishing em tempo real fornecem às organizações funcionalidades avançadas, como a análise do tempo de clique, que bloqueia as ligações maliciosas assim que são clicadas, impedindo que os utilizadores entrem em sites de phishing. Também utilizam a análise de conteúdo de correio eletrónico em várias camadas e a análise comportamental para identificar padrões suspeitos, bem como a filtragem avançada de DNS para bloquear o acesso a domínios de phishing conhecidos.

Alguns dos principais componentes da deteção de phishing em tempo real também incluem:

Filtragem e bloqueio de URL

Os e-mails de phishing contêm frequentemente hiperligações para sites maliciosos concebidos para roubar credenciais ou dados sensíveis. A filtragem de URL em tempo real garante que estas ligações são bloqueadas assim que são detectadas, reduzindo a probabilidade de ataques de phishing bem sucedidos.

Análise de conteúdo de correio eletrónico e anexos

As soluções anti-phishing avançadas analisam o conteúdo e os anexos das mensagens de correio eletrónico em tempo real, assinalando padrões de linguagem suspeitos ou ficheiros maliciosos antes de chegarem à caixa de entrada. Isto impede as ameaças que exploram a confiança do utilizador em e-mails familiares ou de aspeto oficial.

Desarmamento e Reconstrução de Conteúdos Profundos (CDR)

A tecnologia Deep CDR da OPSWATaborda o risco de anexos maliciosos, desarmando potenciais ameaças escondidas nos ficheiros. Esta tecnologia analisa e reconstrói mais de 180 tipos de ficheiros, garantindo que até as ameaças mais complexas incorporadas nos anexos são neutralizadas.

Sandbox Adaptive em tempo real

A solução de sandbox da OPSWATrealiza análises de malware em segundos - dez vezes mais rápido do que o sandbox tradicional - identificando e bloqueando anexos ou links perigosos antes que eles possam afetar a rede. Esta tecnologia é particularmente valiosa na prevenção de ataques de dia zero que contornam as defesas padrão.

Garantir a resiliência contra ataques de phishing

Os ataques de phishing representam uma ameaça persistente e crescente para as organizações de infra-estruturas críticas, com potencial para graves prejuízos financeiros, regulamentares e de reputação. O relatório da Osterman Research reforça que o phishing continua a ser uma das principais preocupações, prevendo-se que os níveis de ameaça aumentem a nível mundial. Para os CISOs, isso destaca a necessidade de dar prioridade a soluções de deteção de phishing em tempo real que vão além das defesas tradicionais.