A plataforma de acesso Zero-Trust MetaDefender Access está continuamente a expandir as suas capacidades. Na versão mais recente, foram adicionadas várias funcionalidades importantes à já poderosa plataforma Zero-Trust, incluindo a comunicação de Vulnerabilidades Exploradas Conhecidas (KEV), conforme catalogadas pela CISA, a adição de um painel de controlo de conformidade NERC e a gestão automatizada de patches para aplicações de terceiros.

Esses novos recursos se encaixam perfeitamente nos novos módulos MetaDefender Access que foram lançados no início de 2023: O módulo de linha de base Deep Compliance e outros, como Vulnerability Management, Patch Management, Advanced Endpoint Security e Secure Access.

MetaDefender Características de acesso em sincronia com ambientes regulamentares emergentes

As novas funcionalidades do MetaDefender Access não estão a surgir no vácuo. Os regulamentos de conformidade estão a tornar-se mais fortes e mais prevalecentes em todos os sectores. No início do ano passado, a Casa Branca emitiu um Memorando para os Chefes dos Departamentos e Agências Executivas do Governo Federal, estabelecendo uma estratégia de arquitetura Federal Zero Trust. Em outubro de 2022, a CISA - Agência Americana de Cibersegurança e Segurança de Infra-estruturas - emitiu uma Diretiva Operacional Vinculativa (BOD 23-01) para melhorar a visibilidade dos activos e vulnerability detection nas redes federais.

Resumindo, até 3 de abril de 2023, todas as agências federais devem cumprir a necessidade de efetuar a descoberta automática de activos a cada 7 dias e de iniciar a enumeração de vulnerabilidades em todos os activos descobertos (incluindo pontos finais, como computadores portáteis) a cada 14 dias. Especificamente para as organizações de infra-estruturas críticas, a Administração Biden prepara-se para revelar uma estratégia nacional que, pela primeira vez, estabelece um conjunto de regulamentos abrangentes em matéria de cibersegurança para as infra-estruturas críticas.

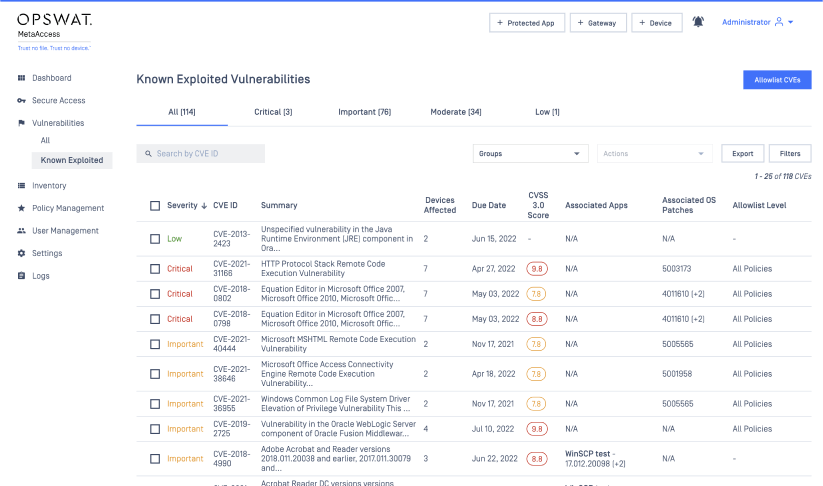

Deteção e correção de vulnerabilidades exploradas conhecidas da CISA

A correção de Vulnerabilidades Exploradas Conhecidas (KEV), tal como catalogadas pela CISA, permite aos utilizadores visualizar facilmente os dispositivos que têm KEVs. De um ponto de vista de conformidade, o sistema detecta se o ponto final tem uma KEV e, de acordo com a política de administração, esta será automaticamente corrigida ou assinalada como crítica. Será então enviado um aviso ao utilizador e o seu acesso à rede será bloqueado, se necessário.

A plataforma mostrará agora os KEVs juntamente com os CVEs (Vulnerabilidades e Exposições Comuns) no relatório, como mostrado abaixo.

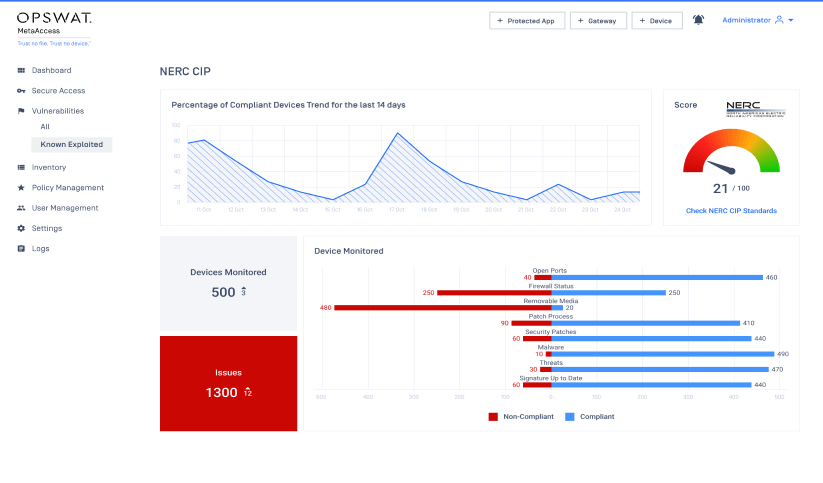

Garantir que está preparado para a conformidade com o NERC CIP

Com a longa experiência da OPSWATno fornecimento de soluções de cibersegurança a organizações de infra-estruturas críticas, muitos dos clientes da OPSWATencontrarão um painel de controlo de conformidade NERC como uma funcionalidade muito útil. A Plataforma de Acesso MetaDefender mostrará agora claramente os dispositivos que estão ou não em conformidade com as categorias de conformidade regulamentadas pelo NERC, tais como o estado da firewall, o controlo de portas, as lacunas nos patches de segurança, a prevenção de código malicioso, as actualizações de assinaturas e a aplicação da autenticação de utilizadores interactivos.

Correção automática de vulnerabilidades de terceiros

Passando para a componente Patch Management da plataforma, o MetaDefender Access fornece agora gestão automatizada de patches para aplicações de terceiros. O administrador pode permitir que os utilizadores efectuem actualizações manualmente com um único clique ou ativar a atualização automática no ponto final.

O panorama geral

Com o governo dos EUA a assumir a liderança, os regulamentos que exigem conformidade numa variedade de áreas, incluindo vulnerabilidade, gestão de patches e segurança de confiança zero, estão a tornar-se rapidamente a norma do sector. OPSWATA plataforma de acesso Zero-Trust da MetaDefender Access está bem posicionada para enfrentar os desafios cibernéticos no mercado, trabalhando com organizações de infra-estruturas críticas e outras, nesta nova realidade.

Para saber mais sobre o MetaDefender Access, consulte a nossa folha de dados recentemente publicada sobre oMetaDefender Access.