MetaDefender Sandbox 2.4.0 marca um grande salto em frente na deteção de ameaças, integração empresarial e experiência do utilizador. Com novas capacidades de emulação, suporte SSO contínuo e fluxos de trabalho UI enriquecidos, esta versão permite que as equipas de segurança analisem as ameaças mais rapidamente e com maior precisão. Explore o que há de novo, o que foi melhorado e como a sua defesa contra ameaças ficou mais inteligente.

O que há de novo

Esta versão traz novas e poderosas funcionalidades concebidas para melhorar a preparação das empresas, o acesso dos utilizadores e a profundidade analítica.

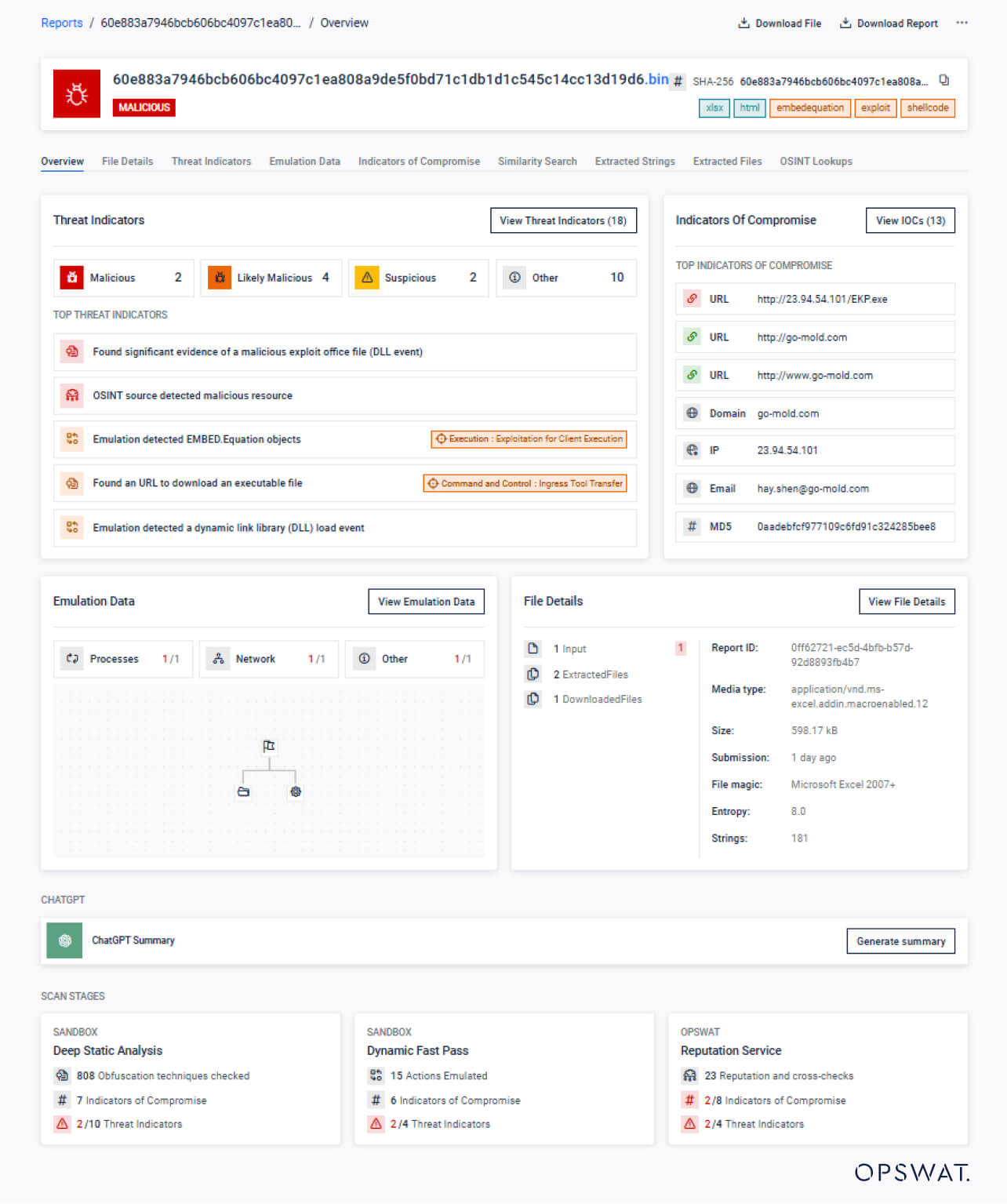

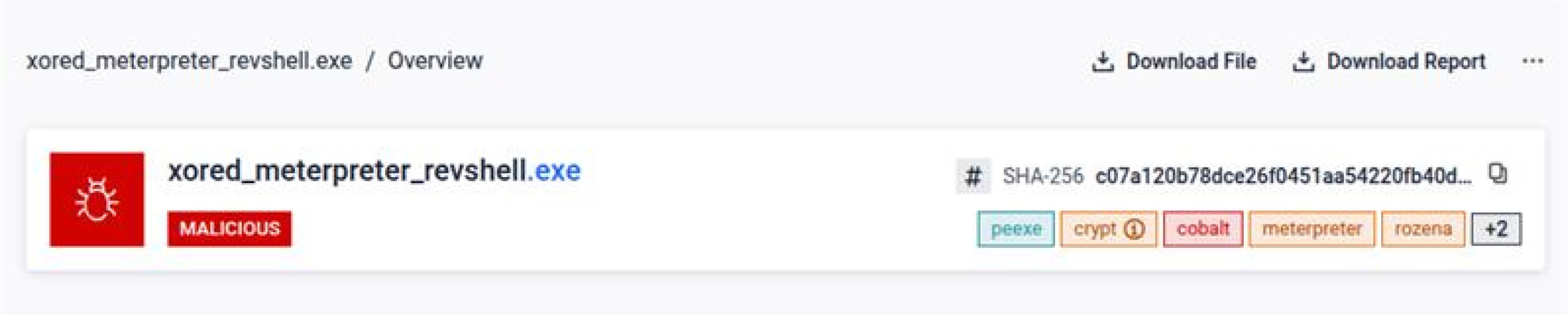

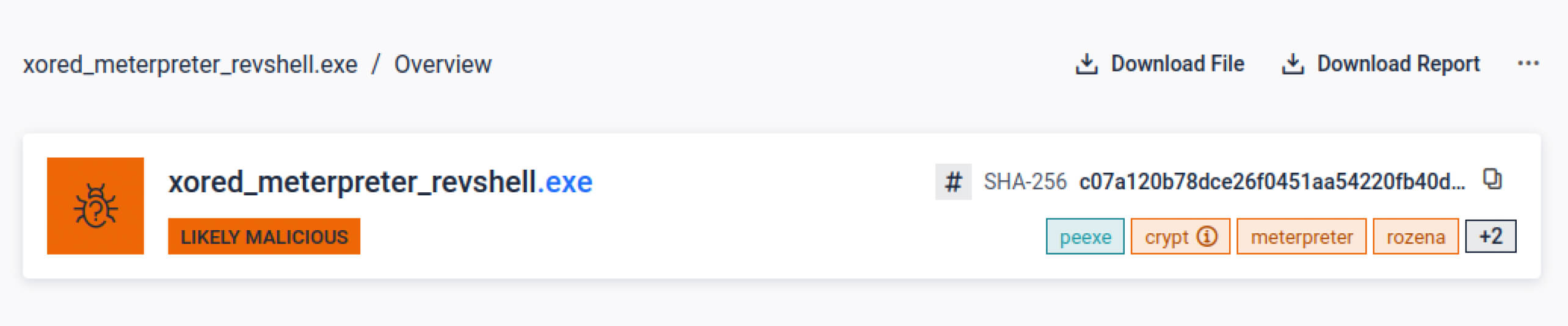

- Redesenho da visão geral do relatório

Explore uma interface de usuário totalmente reimaginada, projetada para clareza e velocidade - com navegação intuitiva, filtragem dinâmica e insights consolidados sobre ameaças em uma única exibição simplificada.

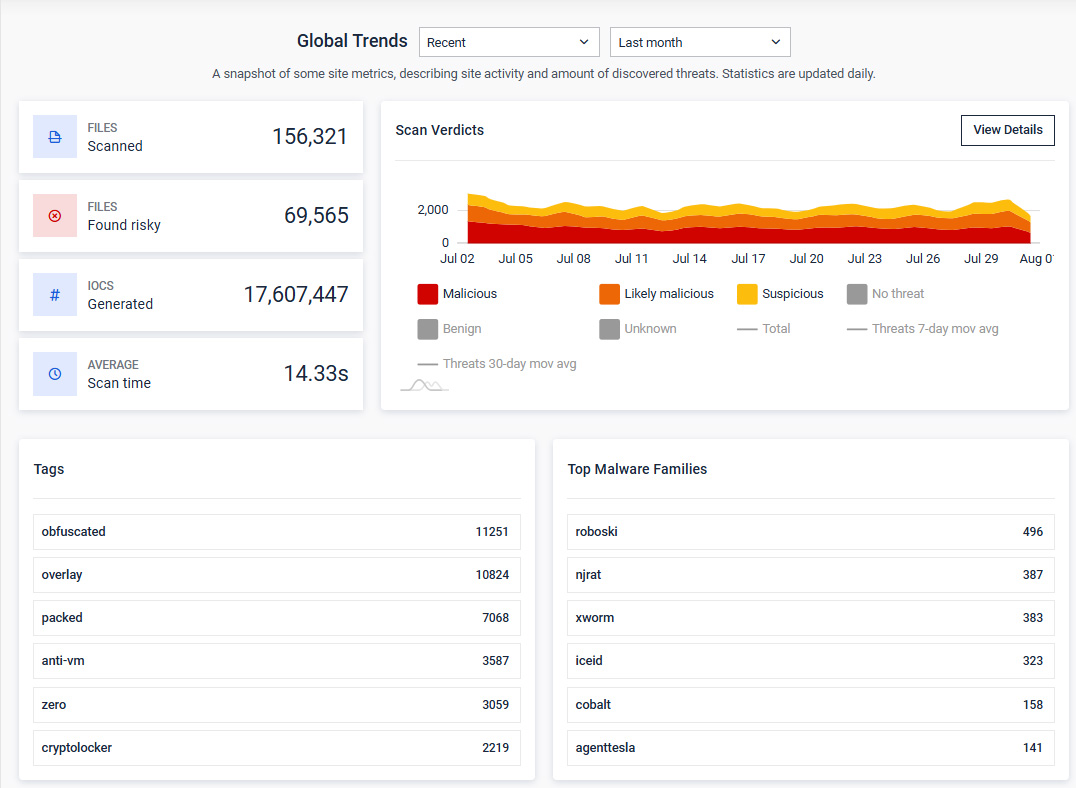

- Redesenho da Página de Tendências

Navegue sem problemas na página de Tendências melhorada, que apresenta um layout renovado e visuais intuitivos - desbloqueando uma visibilidade mais profunda com gráficos actualizados sobre veredictos de análises, tempo médio de análise, geração de IOC e principais indicadores de ameaças.

- Integração do provedor de identidade SAML 2.0 (IDP)

Integre facilmente o MetaDefender Sandbox com soluções SSO empresariais, como OKTA, Ping e Active Diretory Federation Services (AD FS), usando a Federação SAML 2.0 completa - simplificando o gerenciamento de usuários e reforçando a postura de segurança da sua organização. - Modo de instalação offline do Red Hat

Implante com segurança Sandbox em ambientes air-gapped com suporte total para instalação offline no Red Hat Enterprise Linux 9. - Advanced Windows PE Emulator (Beta)

O Advanced Windows PE Emulator Beta já fornece um valor significativo ao descompactar cargas úteis dinâmicas, revelando IOCs ocultos e expondo novos indicadores de ameaças - contribuindo diretamente para um impacto no mundo real, conforme medido em Filescan.io: um aumento de +48% em veredictos de elevada confiança ("maliciosos") por dia, +224% mais IOCs extraídos diariamente e um aumento de +159% na geração de etiquetas.

Juntas, essas inovações tornam MetaDefender Sandbox mais intuitivo, escalável e eficaz para operações de segurança modernas.

Melhorias

Juntamente com as novas funcionalidades, esta versão apresenta melhorias direcionadas que optimizam o desempenho, a resiliência e a visibilidade.

- Visão geral do indicador de ameaça conta

Os painéis agora apresentam indicadores de ameaça distintos, eliminando o ruído para fornecer avaliações de risco mais claras e acionáveis. - Acessibilidade de entrada e refacção de formulários

Os componentes de formulários renovados garantem uma rotulagem consistente, conformidade com ARIA e validação acessível - melhorando a usabilidade e alinhando-se com as melhores práticas de acessibilidade.

Essas melhorias reforçam o papel do MetaDefender Sandbox como uma ferramenta fundamental para a análise avançada de ameaças.

Deteção de ameaças de nível seguinte

O que há de novo

MetaDefender Sandbox 2.4.0 expande as capacidades de deteção com uma descompactação mais inteligente, desobfuscação e reconhecimento de variantes.

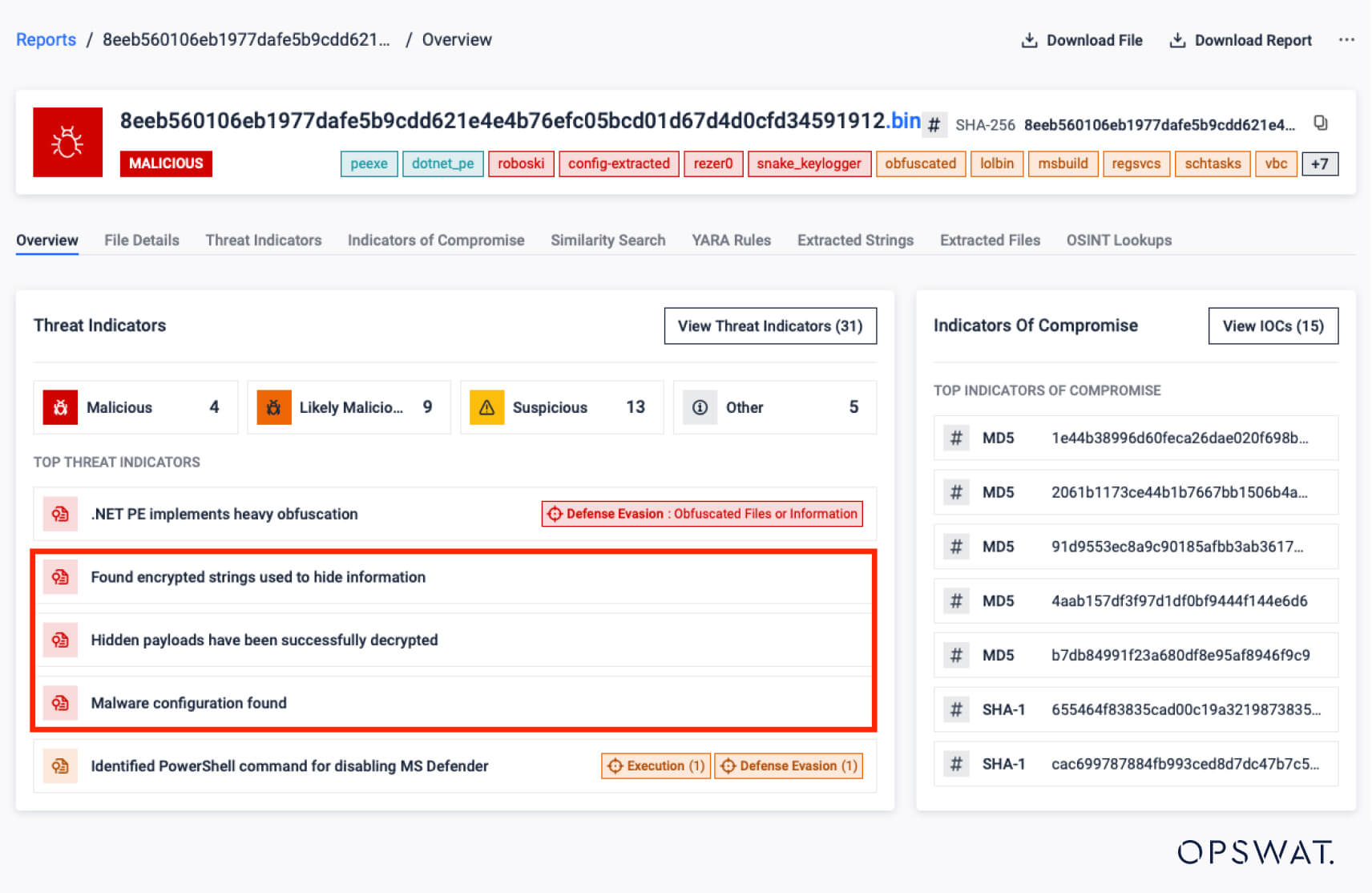

- YARA atualizado e lógica de extração de configuração de malware

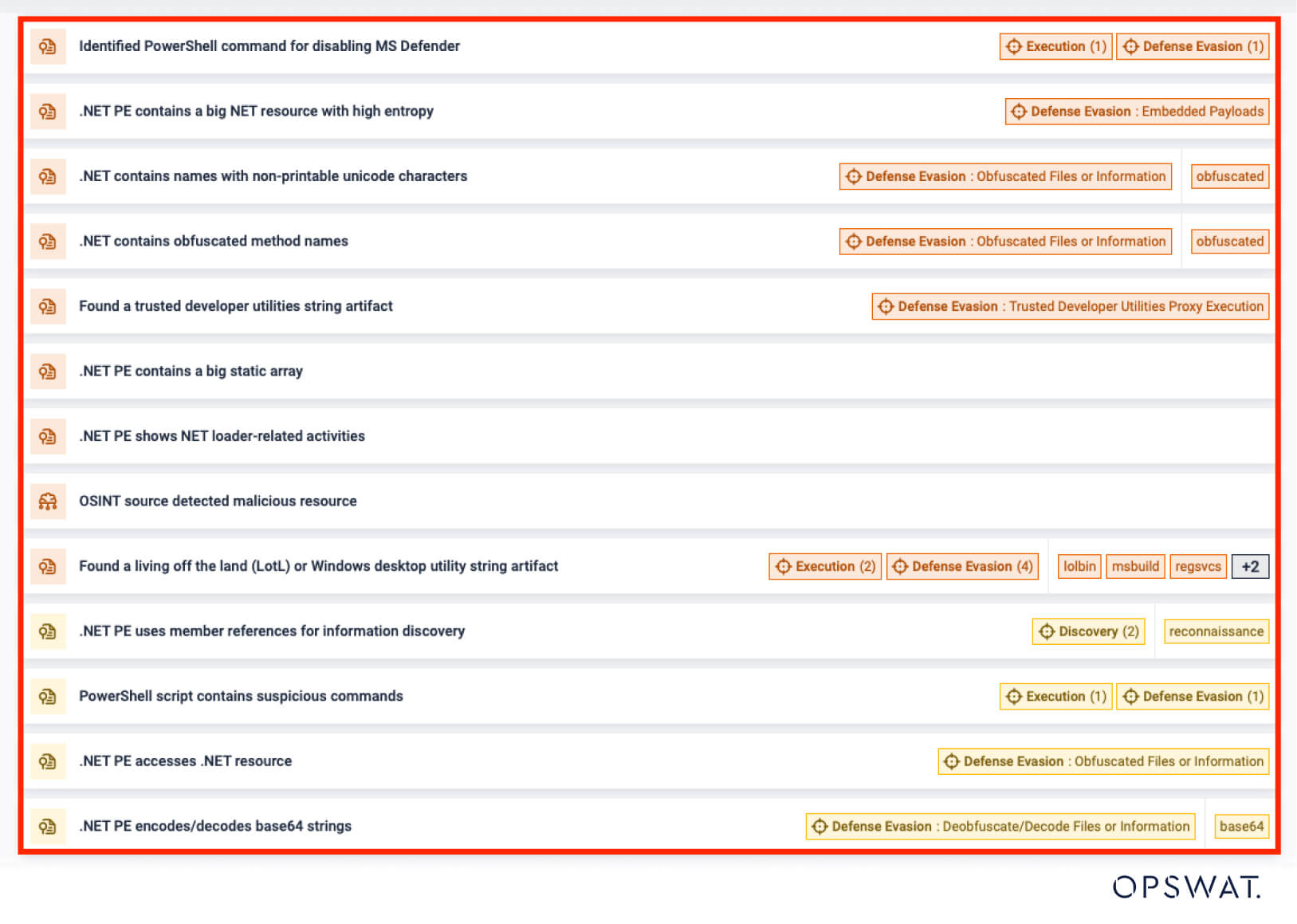

As regras de deteção e a lógica de extração de configuração foram actualizadas para melhor identificar as variantes Lumma Stealer (ChaCha), MetaStealer e Snake Keylogger. - Melhorias na descompactação de carregadores .NET

Adicionado suporte para descompactação de carregadores Roboski e ReZer0, juntamente com desofuscação de fluxo de controlo em ficheiros .NET para melhorar a extração de carga útil.

- Desofuscação do fluxo de controlo em ficheiros .NET

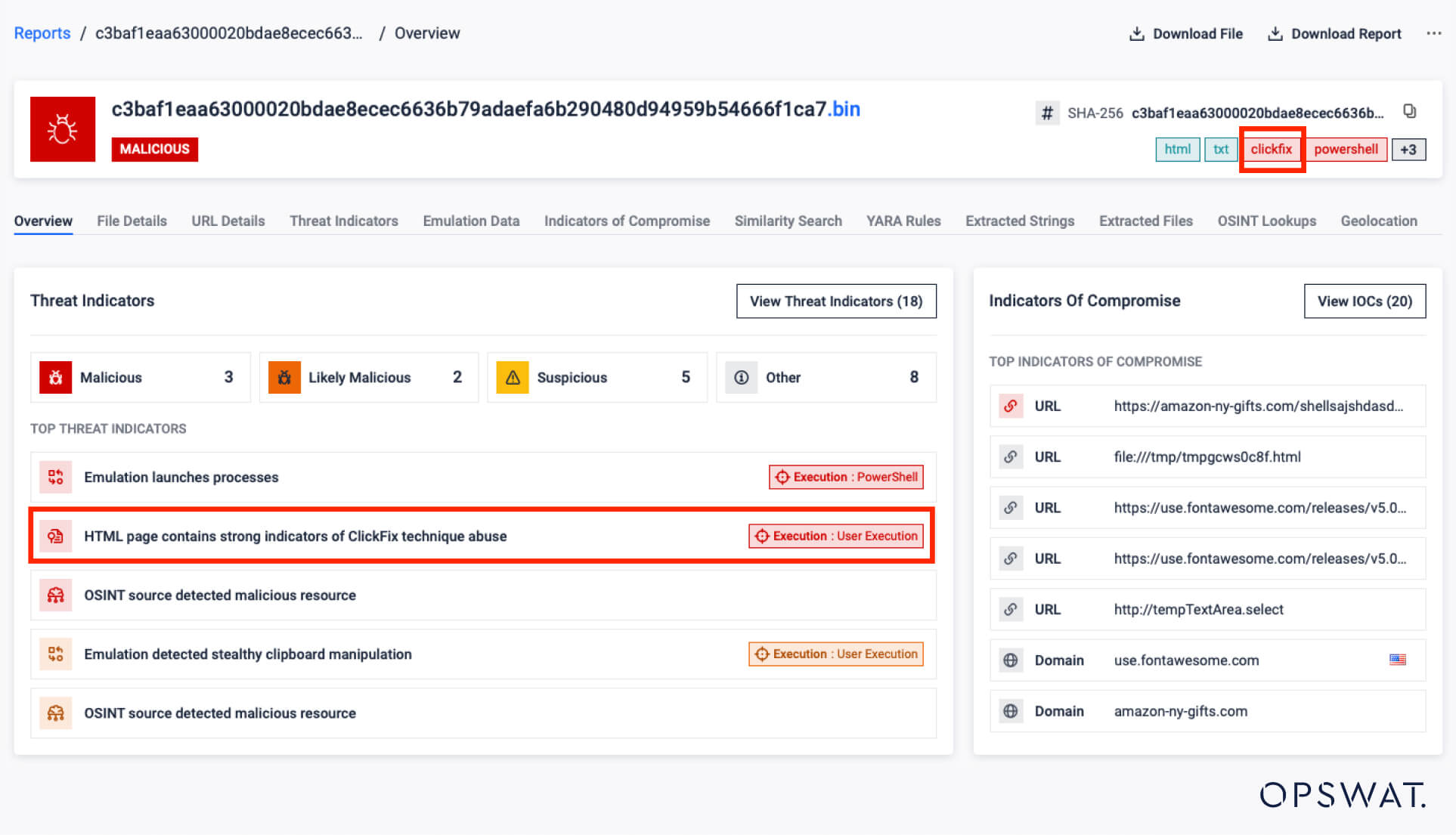

Implementou a desofuscação do fluxo de controlo para melhorar a eficiência da descompactação e expor cargas úteis ocultas em amostras .NET ofuscadas. - Deteção Antecipada de Variantes do ClickFix

Ativou a deteção em estágio inicial do ClickFix e variantes relacionadas - abordando uma tendência crescente em ameaças de engenharia social.

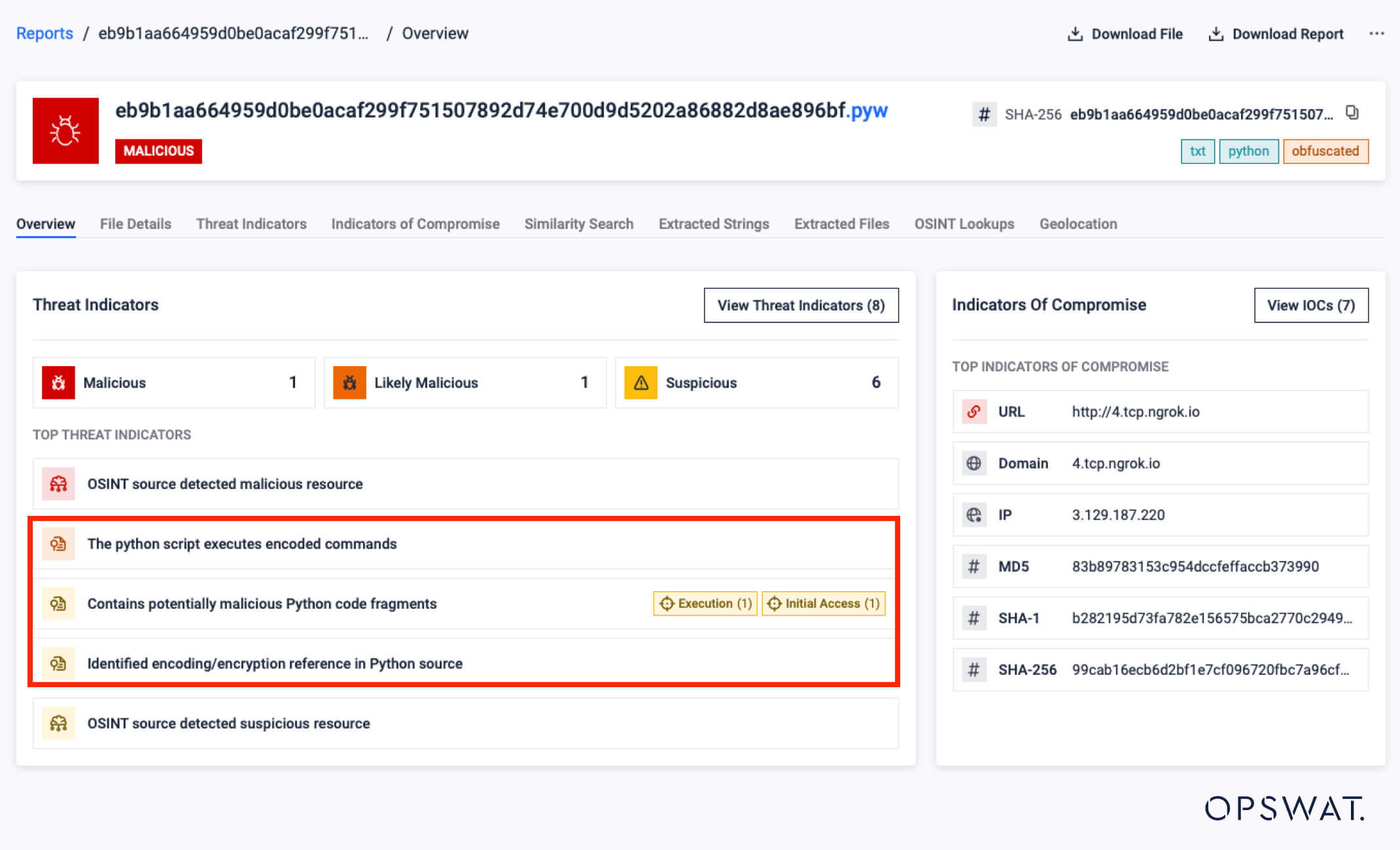

- Descodificação automatizada de comandos Base64

Activou a descodificação automática de comandos codificados em base64 em scripts Python e Bash, revelando camadas de ofuscação mais profundas e melhorando a precisão da deteção.

- Suporte para análise de ficheiros ACCDE

Foi adicionado suporte para análise de ficheiros ACCDE, alargando a cobertura às aplicações Microsoft Access e melhorando a visibilidade das ameaças incorporadas.

Estas adições aumentam a profundidade das informações comportamentais e revelam ameaças ocultas com maior precisão.

Melhorias

As melhorias nesta secção melhoram a precisão da deteção e a análise contextual numa superfície de ameaça mais ampla.

- Deteção aprimorada de binários .NET suspeitos

Deteção aprimorada por meio da análise de anomalias de baixo nível - como matrizes estáticas superdimensionadas, recursos de alta entropia e padrões de chamada irregulares - para identificação antecipada de ameaças .NET ofuscadas. - Análise de ameaças HTML melhorada

O analisador HTML atualizado e os indicadores de deteção expandidos aumentam a precisão contra ameaças evasivas ou malformadas baseadas na Web. - Cobertura expandida de IOC e MITRE ATT&CK

A análise mais profunda de ficheiros LNK, o enriquecimento mais inteligente de indicadores e a marcação flexível baseada em YARA melhoram a correlação de ameaças e a análise contextual em todos os relatórios.

- Atualização da base de dados DIE (Detect It Easy)

A identificação melhorada de tipos de ficheiros e de binários empacotados aumenta a precisão da classificação em conjuntos de amostras diversos e complexos. - Otimização da pesquisa OSINT

Pesquisas desactivadas para domínios extraídos heuristicamente para reduzir falsos positivos e melhorar a precisão geral do veredito.

Desde a heurística estática até ao enriquecimento dinâmico, estes melhoramentos reforçam a proteção dos analistas contra as ameaças evasivas actuais.

Notas de lançamento do motor

Melhorias

O Emulador PE Avançado (Beta) recebe grandes actualizações nesta versão, revelando informações comportamentais mais profundas e descobrindo ameaças que escapam à análise tradicional.

- Execução de Shellcode

Adicionado suporte para shellcode autónomo e ligação de reencaminhador, permitindo uma análise mais profunda de cargas úteis de baixo nível. - Rastreamento de eventos

Captura atividades suspeitas, incluindo gravações em memória e disco, alterações de proteção, resolução de DNS, solicitações HTTP e muito mais. - Despejos relevantes

Extrai automaticamente despejos de memória de pontos de execução importantes, como arquivos PE, para uma inspeção mais profunda das ameaças. - Integração com o Disassembly

Encaminha despejos de memória significativos diretamente para o pipeline do disassembler para uma análise aprofundada melhorada. - Visão geral e rastreamento

Introduz estatísticas resumidas, controle de versão e aprimoramentos configuráveis de log de API para uma visibilidade mais rica do rastreamento da execução. - Novos Indicadores de Ameaças

Adiciona indicadores comportamentais específicos de PE para fornecer informações de análise mais direcionadas e significativas. - Extração adicional de IOC

Aproveita a emulação para descobrir IOCs não visíveis por meio de análise estática, aumentando a integridade da deteção. - Derrotando a evasão

Implementa a impressão digital simulada avançada para detetar e contornar comportamentos de malware evasivos.

Estas melhorias estabelecem o emulador como um ativo crítico para a deteção de malware complexo e em várias fases e para a extração de IOCs acionáveis com uma precisão inigualável.

O que há de novo

Esta atualização do motor introduz emulação expandida, lógica avançada de indicadores e análise moderna de scripts.

- .lnk Batch Drop Detection

Detecta ficheiros de atalho do Windows que geram e executam scripts em lote - fechando uma lacuna crítica explorada por técnicas "living-off-the-land". - Emulação API da área detransferência

A emulação da Web agora captura operações modernas da área de transferência, como write() e writeText(), expondo técnicas usadas em kits de phishing e droppers. - Suporte a ECMAScript 6 na Anesidora

A emulação de JavaScript agora suporta a sintaxe ES6, expandindo significativamente a cobertura de scripts maliciosos avançados e modernos.

Cada nova capacidade contribui para uma deteção mais rápida das ameaças e para veredictos mais seguros, especialmente em ambientes complexos.

Melhorias

O desempenho, a fidelidade e a automatização dão um passo em frente no último ciclo de aperfeiçoamento do motor.

- Cliques automatizados em botões/links na emulação de HTML

A emulação melhorada acciona scripts orientados para a interface do utilizador, aumentando a deteção de transferências automáticas escondidas atrás de elementos interactivos. - Execução do manipulador de eventos no onclick

Os manipuladores de eventos em linha no onclick são agora executados, melhorando a deteção de explorações incorporadas em HTML/JavaScript. - document.body.append() & Suporte para auto-leitura / Stage-Spawn

Introduziu a simulação DOM de alta fidelidade e o suporte para comportamentos auto-referenciais para analisar melhor as ameaças de várias fases. - Actualizações do HtmlUnit Atualizado

A emulação de browser baseada em Java traz correcções do motor JavaScript, melhor renderização de CSS e maior estabilidade geral.

Estas melhorias no backend aumentam a escalabilidade e a precisão em grandes volumes e cargas úteis avançadas.

Introdução ao MetaDefender Sandbox 2.4.0

Para saber mais, solicitar uma demonstração ou falar com um especialista OPSWAT , visite:https:metadefender

Mantenha-se à frente da curva de ameaças.