- O que é a automatização Threat Intelligence Sandbox?

- O que é uma Sandbox de Análise de Malware?

- O que são ambientes Sandbox ?

- Sandboxing em Centros de Operações de Segurança (SOC)

- Como funciona a automatização Threat Intelligence Sandbox

- Abordagens de implementação para a Threat Intelligence automatizada Threat Intelligence

- Vantagens e desafios da Threat Intelligencemeaças Sandbox

- Sandboxing automatizado de malware vs. conceitos paralelos

- Principais caraterísticas a procurar nas soluções de Sandboxing de Threat Intelligence

- Conclusão: Do isolamento à ação

- Perguntas frequentes (FAQs)

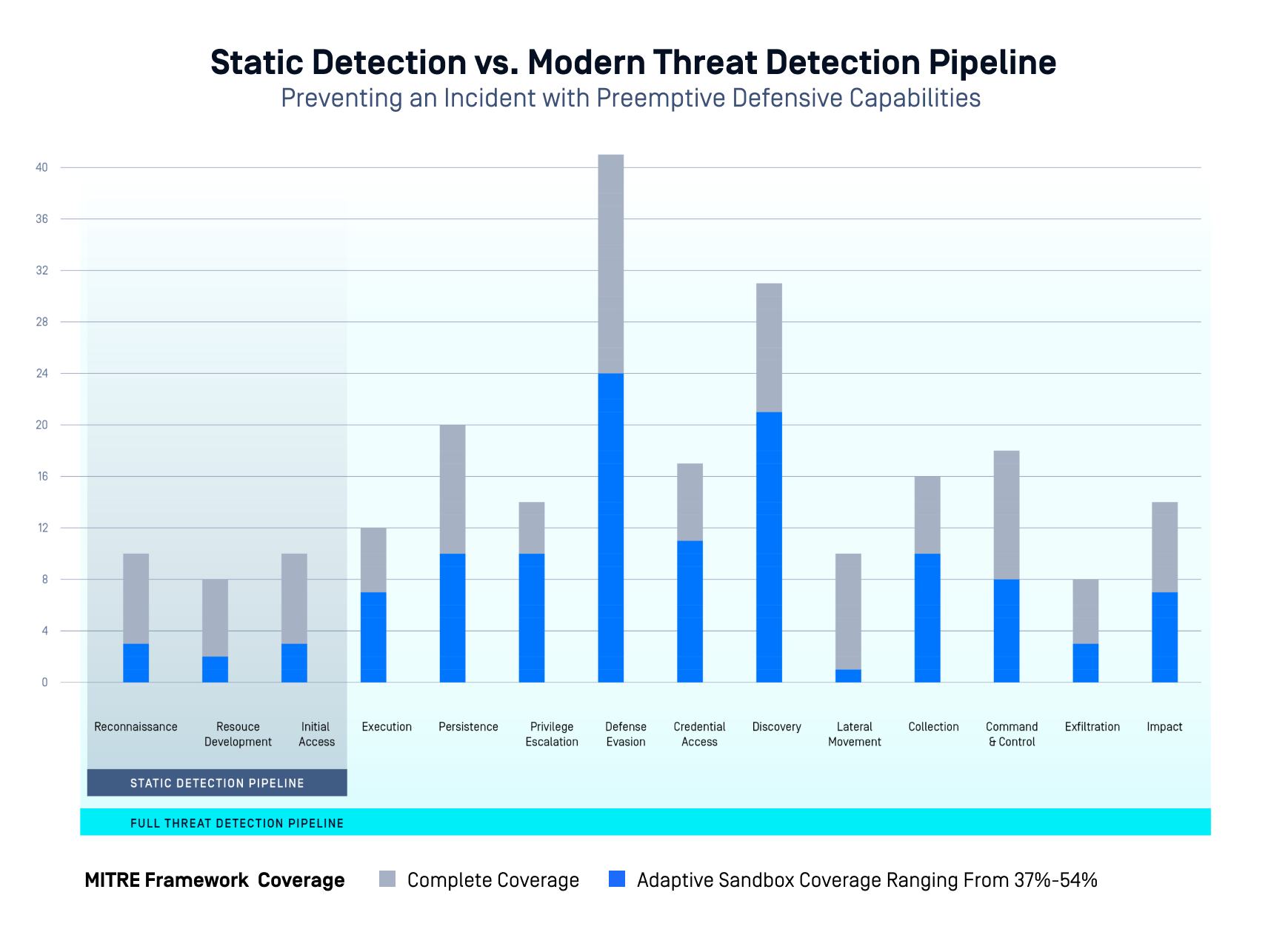

Ato I: Defesa Estática vs. Defesa Dinâmica

A cibersegurança evoluiu. Os sistemas de deteção tradicionais, baseados em assinaturas, serviram-nos bem para identificar ameaças conhecidas. Mas à medida que os autores de malware começaram a empregar técnicas avançadas de ofuscação e a transformar rapidamente o código, esses sistemas tornaram-se menos eficazes. A análise estática por si só não consegue detetar adequadamente novas variantes ou ameaças de dia zero. O que era necessário era uma abordagem dinâmica - um sistema automatizado que pudesse analisar ficheiros e comportamentos suspeitos em tempo real.

Esta mudança de abordagem é semelhante à transição do estudo de micróbios em placas de Petri para a análise da forma como as infecções se propagam em populações reais. Uma coisa é ver o aspeto do malware no papel; outra é observar o seu comportamento num ambiente real. A automação de inteligência contra ameaças baseada em sandbox do OPSWATfornece esse ambiente real, isolando com segurança as ameaças e observando seu comportamento antes que elas possam chegar à sua rede.

O que é a automatização Threat Intelligence Sandbox?

A automatização da inteligência contra ameaças Sandbox utiliza caixas de areia automatizadas de malware para analisar ficheiros ou URLs suspeitos em ambientes isolados. Combina a automatização da segurança de caixas de areia com plataformas de inteligência contra ameaças para detetar, analisar e responder a ameaças em tempo real. Esta abordagem permite a análise dinâmica, a análise comportamental e a extração de indicadores de compromisso (IOC) para a deteção avançada de ameaças.

O que é uma Sandbox de Análise de Malware?

Uma sandbox de análise de malware é um ambiente virtual controlado e isolado onde ficheiros ou URLs suspeitos podem ser executados em segurança para observar o seu comportamento. Ao permitir que o malware seja executado neste espaço em quarentena, os sistemas de segurança podem detetar actividades maliciosas que a análise estática não detectaria, incluindo o comportamento em tempo de execução, tentativas de evasão e comunicações de comando e controlo.

O que são ambientes Sandbox ?

Os ambientes Sandbox em cibersegurança funcionam como uma simulação de ambientes operacionais reais. São cruciais para a análise dinâmica, pois permitem ao sistema monitorizar e registar com segurança as acções realizadas por ficheiros ou executáveis suspeitos. Estes ambientes são fundamentais nas operações de informação sobre ameaças, permitindo aos analistas observar o comportamento do malware sem risco para os sistemas de produção.

Sandboxing em Centros de Operações de Segurança (SOC)

Nos Centros de Operações de Segurança (SOCs), o sandboxing é fundamental para simplificar os fluxos de trabalho. Reduz os falsos positivos, suporta a definição de prioridades e permite que os analistas passem menos tempo a rever alertas inconsequentes. Ao integrar a automação baseada em sandbox, os SOCs podem automatizar a detonação e a análise comportamental de arquivos potencialmente maliciosos e extrair inteligência acionável quase em tempo real.

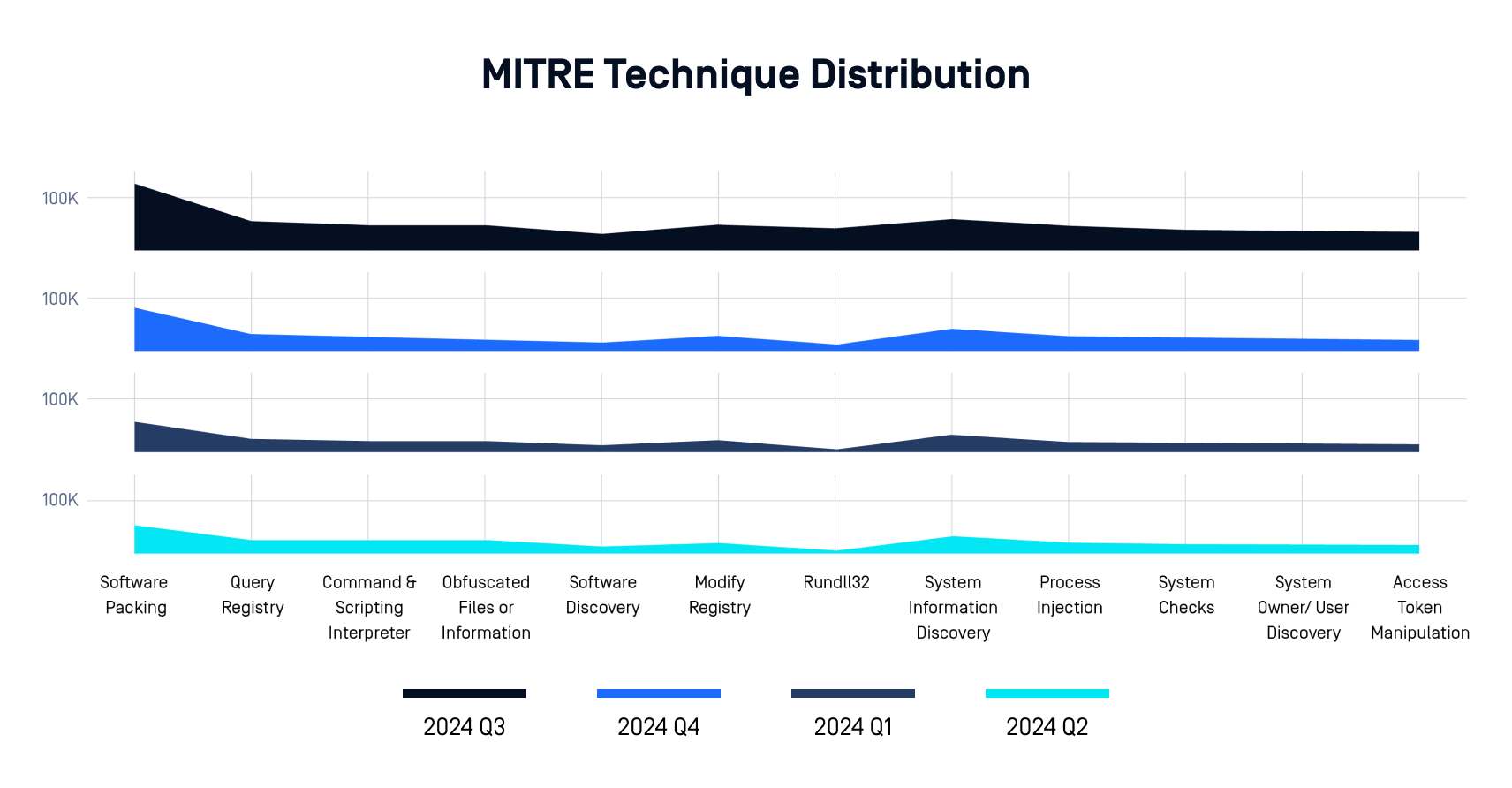

Ato II: A evolução da Threat Intelligence

A inteligência contra ameaças não é estática - ela evolui com o cenário de ameaças. Inicialmente, as equipas de segurança baseavam-se em simples feeds de ameaças e inteligência reactiva. Mas à medida que as ameaças se tornaram mais adaptáveis e evasivas, surgiu a necessidade de plataformas de inteligência contra ameaças (TIPs) que pudessem ingerir, correlacionar e enriquecer grandes volumes de dados.

A deteção Sandbox desempenha um papel fundamental nesta evolução. Ela vai além dos feeds de ameaças, fornecendo evidências comportamentais reais e contexto. Por exemplo, a caixa de areia do OPSWAT não só detona ficheiros, como também mapeia comportamentos para técnicas ATT&CK, permitindo uma classificação mais precisa da ameaça e a atribuição do adversário.

Como funciona a automatização Threat Intelligence Sandbox

O processo começa quando um ficheiro ou URL suspeito é enviado para o ambiente da área restrita. A caixa de areia detona o ficheiro num ambiente seguro e isolado, monitorizando toda a atividade ao nível do sistema: alterações de ficheiros, criação de processos, tráfego de rede, modificações no registo e muito mais. Isto é conhecido como análise dinâmica.

Depois de o malware ter sido executado, o sistema efectua uma análise comportamental para identificar padrões consistentes com acções maliciosas conhecidas. Os indicadores de comprometimento (IOCs), como endereços IP, domínios e hashes de ficheiros, são extraídos automaticamente. Estes são depois enriquecidos e correlacionados com os feeds de informações sobre ameaças existentes, fornecendo actualizações em tempo real aos sistemas de segurança.

Análise dinâmica e detonação de malware

A análise dinâmica é o coração da automação baseada em sandbox. Ao executar ficheiros em tempo real, os analistas e os sistemas automatizados podem ver como um ficheiro se comporta em diferentes condições. O Adaptive Sandbox do OPSWATcaptura todas as nuances, desde tentativas de escalonamento de privilégios até comportamentos evasivos acionados por determinados ambientes.

Análise comportamental e extração de COI

A análise comportamental observa as acções do malware:

Enriquecimento e feeds Threat Intelligence

Os IOCs extraídos não têm valor por si só, a menos que sejam contextualizados. OPSWAT integra os resultados da caixa de areia em plataformas de inteligência de ameaças mais amplas (TIPs), onde os comportamentos são mapeados para tácticas, técnicas e procedimentos conhecidos (TTPs). Isso permite que as organizações identifiquem campanhas adversárias e se defendam proativamente contra ameaças futuras.

Em conjunto, a análise dinâmica, a observação comportamental, a extração de IOC e o enriquecimento formam um ciclo coeso que transforma os dados de execução em bruto em inteligência acionável. A análise dinâmica fornece a base, executando conteúdo potencialmente malicioso num ambiente seguro e emulado - descobrindo comportamentos em tempo de execução que as técnicas estáticas podem não detetar.

Em seguida, a análise comportamental traduz essas ações em padrões significativos: tentativas de escalonamento de privilégios, técnicas evasivas, comportamento de movimento lateral e muito mais. Por fim, os indicadores extraídos - endereços IP, hashes de ficheiros, domínios, chaves de registo - são enriquecidos através da correlação com feeds externos, tácticas do adversário (através do MITRE ATT&CK) e telemetria interna.

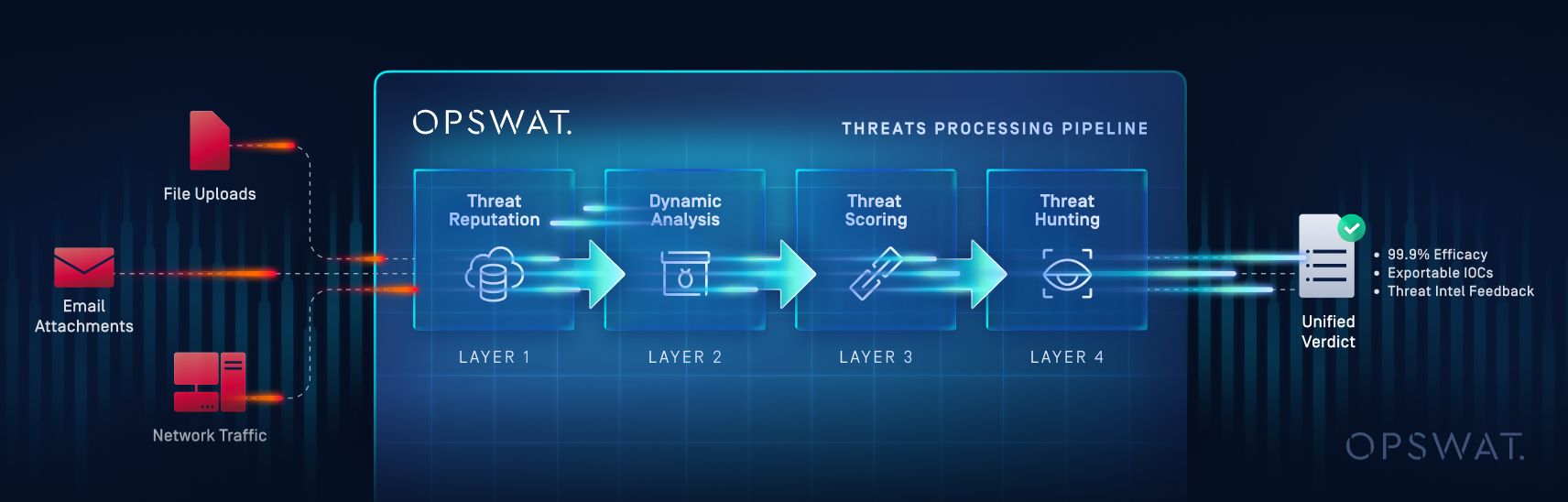

Dentro do pipeline integrado de deteção de ameaças do OPSWAT , a sandbox adaptativa desempenha um papel fundamental na segunda fase de uma estratégia de defesa mais ampla e multicamada. No Threat Intelligence Pipeline, os ficheiros são primeiro processados através dos Reputation Services, que verificam a reputação de hashes, IPs, domínios e URLs. Quando nenhum veredito definitivo é retornado - ou quando heurísticas de alto risco são sinalizadas - o arquivo é passado para a sandbox para detonação dinâmica e registro de comportamento.

A partir daí, os resultados são introduzidos no motor de pontuação de ameaças e de correlação de aprendizagem automática do OPSWAT. É aqui que os IOCs extraídos da caixa de areia são comparados com os dados de informações sobre ameaças existentes, permitindo não apenas a deteção, mas também a classificação e a atribuição, identificando famílias de malware, campanhas associadas e até mesmo prováveis agentes de ameaças. Esta integração permite uma proteção adaptativa e em tempo real, ajudando as equipas de segurança a responder mais rapidamente, a dar prioridade aos alertas de forma mais eficaz e a caçar ameaças com um contexto mais rico.

Ato III: A automatização encontra o conhecimento especializado

A automatização não substitui os conhecimentos humanos, mas aumenta-os. O desafio é escalar a tomada de decisões humanas em ambientes inundados de alertas. A sandbox do OPSWAT ajuda a preencher essa lacuna. Ao automatizar a deteção e a correlação de ameaças na fase inicial, os analistas humanos ficam livres para se concentrarem numa investigação e resposta mais profundas.

Proteção de areia com IA

OPSWAT utiliza modelos de aprendizagem automática para detetar padrões e comportamentos indicativos de malware, mesmo quando as assinaturas tradicionais falham. Isto é particularmente eficaz para identificar ameaças de dia zero que ainda não foram catalogadas. A IA também suporta o mapeamento de comportamentos para perfis de actores de ameaças, acrescentando contexto aos indicadores técnicos.

Abordagens de implementação para a Threat Intelligence Automatizada sobre Ameaças com Sandboxing

As organizações podem implementar o sandboxing de várias formas: modelos baseados na nuvem, integrados no ponto final ou híbridos. OPSWAT suporta uma implementação flexível, permitindo casos de utilização em todos os sectores com diferentes necessidades de conformidade.

Sandboxing Cloud vs. Endpoint

As caixas de areia Cloud são escaláveis e fáceis de gerir, mas podem introduzir latência. As caixas de proteção Endpoint oferecem resposta imediata e isolamento local, mas exigem maior alocação de recursos. A abordagem correta depende da infraestrutura e do modelo de ameaças da organização.

Plataformas de automatização e Threat Intelligence Sandbox

A caixa de areia do OPSWATintegra-se perfeitamente com as plataformas SIEM, SOAR e EDR. Isto permite loops de feedback automatizados, onde os alertas accionam detonações de sandbox, e os resultados alimentam os fluxos de trabalho de resposta. Este tipo de automação de segurança de sandboxing garante uma ação atempada contra ameaças em evolução.

Vantagens e desafios da Threat Intelligencemeaças Sandbox

Vantagens das ferramentas Threat Intelligence

Os benefícios da automação da inteligência contra ameaças baseada em sandbox são claros: deteção em tempo real, carga de trabalho manual reduzida e tempos de resposta mais rápidos. Ao observar o comportamento real, as organizações podem detetar ameaças que escapam às defesas tradicionais. Além disso, a visibilidade e a classificação das ameaças melhoram drasticamente.

Evasão e limitações da Sandbox

O malware avançado pode empregar técnicas de evasão da caixa de areia, como a verificação de ambientes virtuais ou o atraso na execução. Embora nenhum sistema seja perfeito, OPSWAT atenua estas limitações com tácticas avançadas de emulação e anti-evasão. A supervisão humana continua a ser essencial para validar os resultados e fornecer contexto.

Sandboxing automatizado de malware vs. conceitos paralelos

Análise automatizada de malware vs. automação Sandbox

A análise automatizada de malware baseia-se frequentemente em técnicas estáticas - desmontagem de código e inspeção de cadeias de caracteres. Embora útil, pode perder comportamentos em tempo de execução. A automação Sandbox oferece insights mais profundos ao capturar ações em tempo real, especialmente quando combinada com deteção de comportamento e extração de IOC.

Plataformas de automatização e Threat Intelligence Sandbox

As plataformas tradicionais de inteligência contra ameaças consomem feeds de ameaças externas e correlacionam dados de vários sensores. Quando melhoradas com a automatização da caixa de areia, estas plataformas ganham acesso a dados comportamentais em primeira mão, tornando as correlações mais exactas e ricas em contexto.

Principais caraterísticas a procurar nas soluções de Sandboxing de Threat Intelligence

Capacidades de integração e automatização

Procure soluções de sandbox que suportem a integração de API com sistemas SIEM, SOAR e TIP. A automatização deve incluir a detonação de ficheiros, a extração de IOC e a geração de relatórios. OPSWAT fornece acesso completo à API REST, mapeamento de técnicas ATT&CK e atribuição de actores, tornando-o uma plataforma abrangente de automatização de informações sobre ameaças.

Do isolamento à ação

Desde a deteção de novas estirpes de malware até ao enriquecimento da inteligência global sobre ameaças, a automatização baseada em sandbox do OPSWATé um componente crítico da cibersegurança moderna. Representa uma mudança da defesa reactiva para a proactiva, dando às equipas de segurança as ferramentas para responderem de forma mais rápida e inteligente.

Para saber mais sobre como o MetaDefender Sandbox™ da OPSWATpode reforçar as suas capacidades de deteção e resposta a ameaças, visite o nosso site.

FAQs

P: O que é o "sandboxing"?

R: O Sandboxing é uma técnica utilizada para executar ficheiros ou códigos suspeitos num ambiente isolado para observar com segurança o comportamento sem colocar em risco os sistemas de produção.

P: O que é uma área restrita de análise de malware?

R: Uma sandbox de análise de malware é um espaço virtual seguro utilizado para executar e analisar ficheiros potencialmente maliciosos para detetar ameaças com base no comportamento.

P: O que é a automatização da informação sobre ameaças?

R: A automatização da informação sobre ameaças é o processo de recolha, análise e aplicação de dados sobre ameaças utilizando ferramentas e plataformas automatizadas para acelerar a deteção e a resposta.

P: O que são ambientes sandbox?

R: Os ambientes Sandbox são sistemas operativos simulados utilizados para executar em segurança código suspeito para análise e deteção de comportamento malicioso.

P: O que é o "sandboxing" na IA?

R: Na cibersegurança alimentada por IA, o "sandboxing" permite que os sistemas automatizados observem o comportamento do malware e detectem anomalias, muitas vezes com a ajuda da aprendizagem automática.

P: O que é a área restrita no SOC?

R: Num Centro de Operações de Segurança (SOC), a colocação em sandbox ajuda a simplificar a triagem de alertas e a investigação, automatizando a detonação e a análise de ficheiros suspeitos.