A frequência e a sofisticação crescentes dos ciberataques às redes ICSIndustrial Sistemas de ControloIndustrial ) e OT (Tecnologia Operacional) suscitam preocupações significativas para as indústrias de todo o mundo. Estes ataques têm demonstrado as vulnerabilidades inerentes às infra-estruturas críticas, conduzindo a graves perturbações operacionais e perdas financeiras. Este artigo destaca alguns dos incidentes cibernéticos ICS/OT mais proeminentes, examinando os seus vectores de ataque e descobrindo correlações que podem informar melhores práticas de cibersegurança.

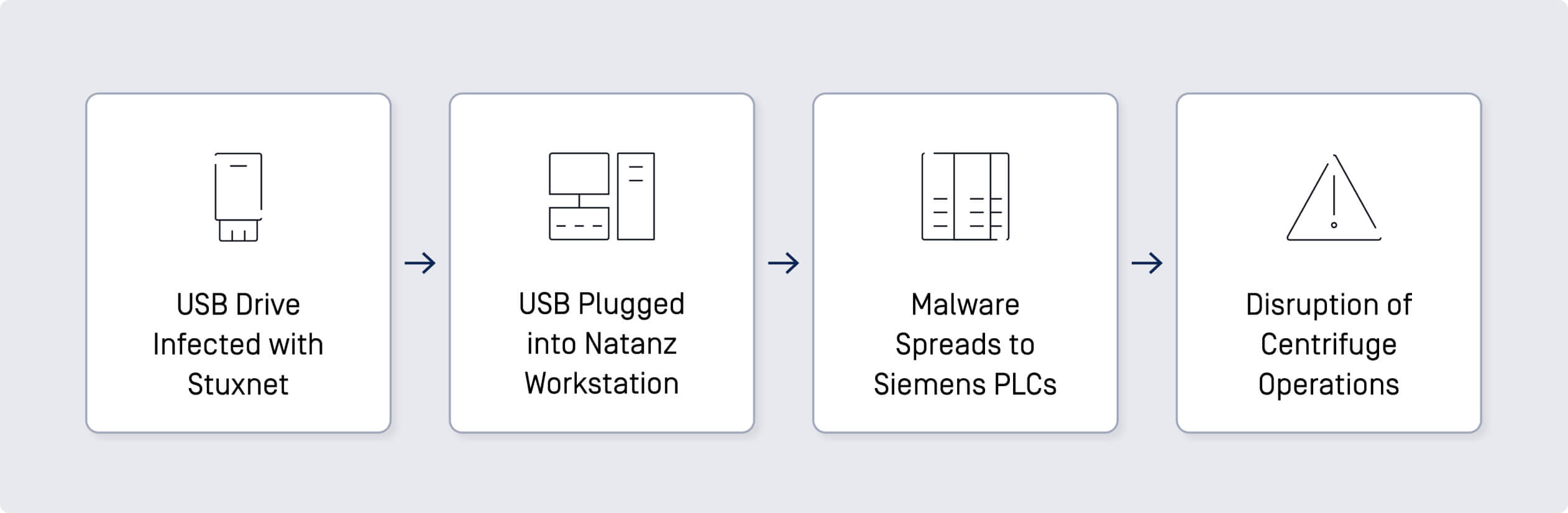

Ataque Stuxnet

Descoberto em 2010, o Stuxnet é um dos mais conhecidos e sofisticados ciberataques dirigidos a ICS. Visou especificamente a instalação nuclear iraniana de Natanz, utilizando vulnerabilidades de dia zero e propagando-se através de unidades infectadas em USB .

- Dispositivos maliciosos USB : O malware foi introduzido nas instalações através de unidades USB infectadas. Uma vez lá dentro, espalhou-se para o software Siemens Step7, que é utilizado para programar sistemas de controlo industrial.

- Propagação: O Stuxnet explorou múltiplas vulnerabilidades de dia zero e usou um rootkit para esconder a sua presença nos sistemas infectados. Visava os PLCs (Programmable Logic Controllers) da Siemens para alterar a velocidade das centrifugadoras, provocando o seu mau funcionamento e degradação física.

O ataque levou a uma perturbação significativa das capacidades de enriquecimento nuclear do Irão, atrasando o seu programa ao danificar cerca de 1000 centrifugadoras. Este incidente realçou os riscos associados aos suportes físicos em ambientes seguros.

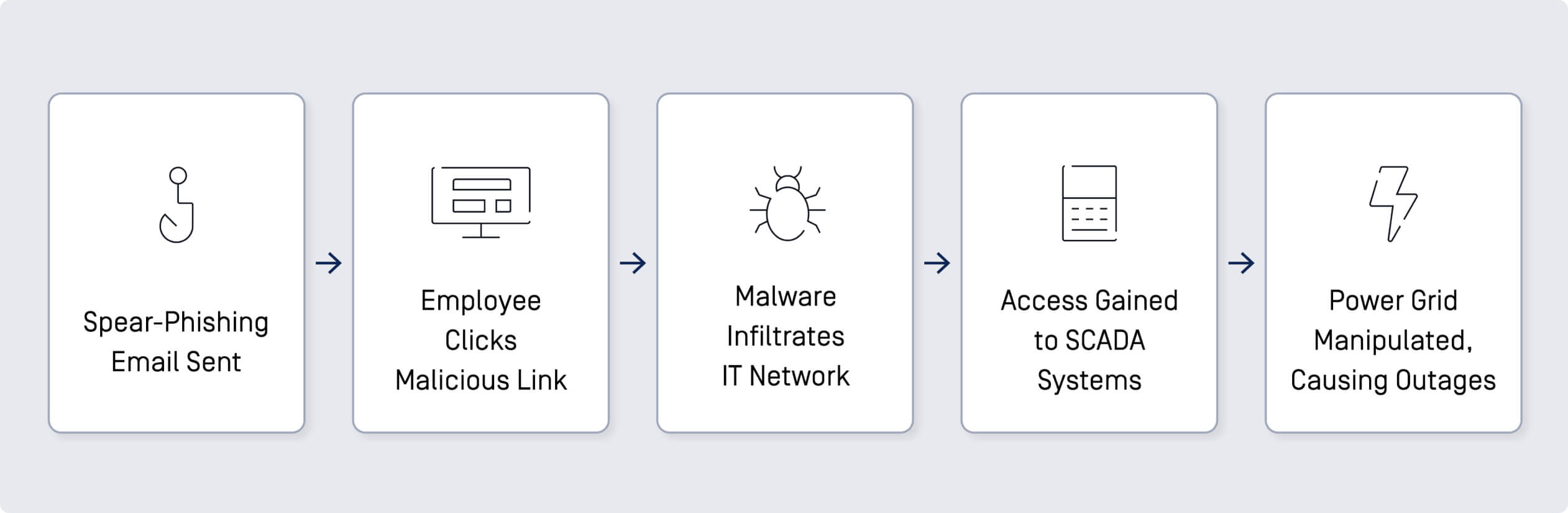

Ataque à rede eléctrica da Ucrânia

Os ataques à rede eléctrica da Ucrânia em dezembro de 2015 e dezembro de 2016 são exemplos notáveis de ataques ciber-físicos. Estes incidentes envolveram grupos de ameaças persistentes avançadas (APT) que utilizaram métodos sofisticados para perturbar o fornecimento de energia eléctrica.

- Emails de spear-phishing: Os atacantes enviaram e-mails de spear-phishing aos funcionários das empresas de eletricidade ucranianas. Estes e-mails continham anexos maliciosos que, quando abertos, instalavam o malware BlackEnergy nos sistemas alvo.

- IT Comprometimento da rede: Uma vez dentro da rede IT , os atacantes utilizaram credenciais roubadas para obter acesso aos sistemas SCADA (Supervisory Control and Data Acquisition), que controlam a rede eléctrica.

- Interferência manual: Os atacantes accionaram manualmente os disjuntores, causando cortes de energia em várias regiões.

Os ataques provocaram cortes de energia que afectaram centenas de milhares de pessoas, demonstrando o impacto devastador dos ciberataques em infra-estruturas críticas.

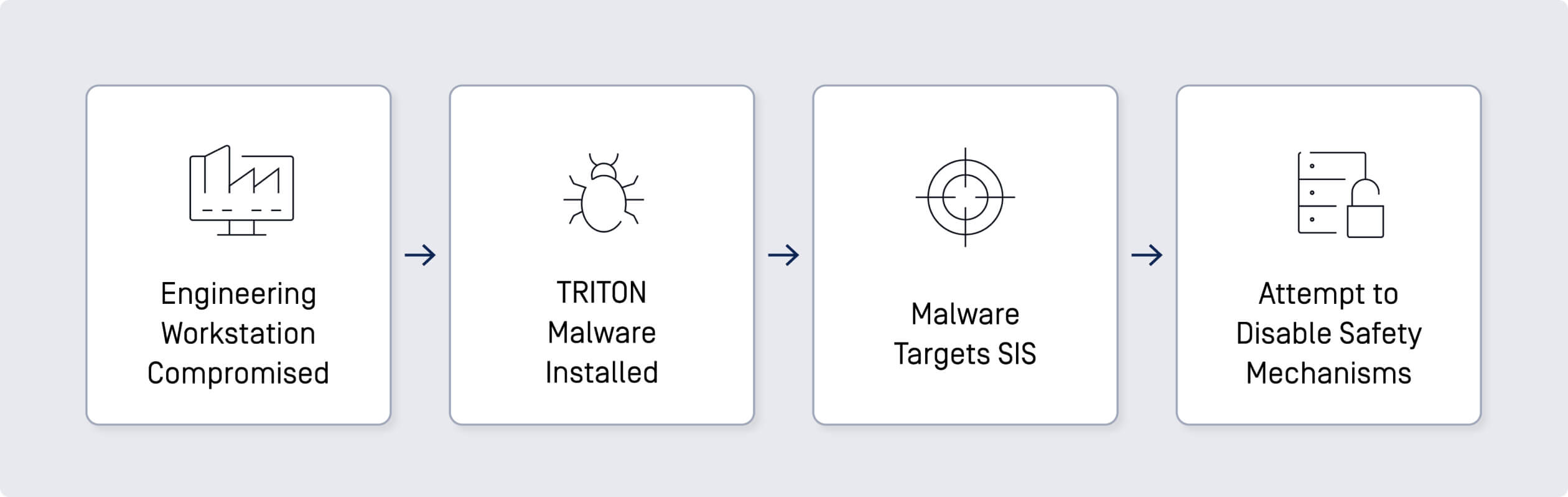

Ataque TRITÃO

O malware TRITON, também conhecido como TRISIS, visou o SIS (sistemas instrumentados de segurança) de uma fábrica petroquímica na Arábia Saudita em 2017. Este malware foi concebido para manipular os controladores SIS, que são fundamentais para o funcionamento seguro dos processos industriais.

- Estação de trabalho de engenharia comprometida: Os atacantes obtiveram acesso a uma estação de trabalho de engenharia ligada ao SIS através de uma VPN.

- Instalação de malware: O malware foi instalado nos controladores SIS da Triconex, tentando reprogramá-los para desligar a fábrica ou causar danos físicos.

Ataque de ransomware ao oleoduto Colonial

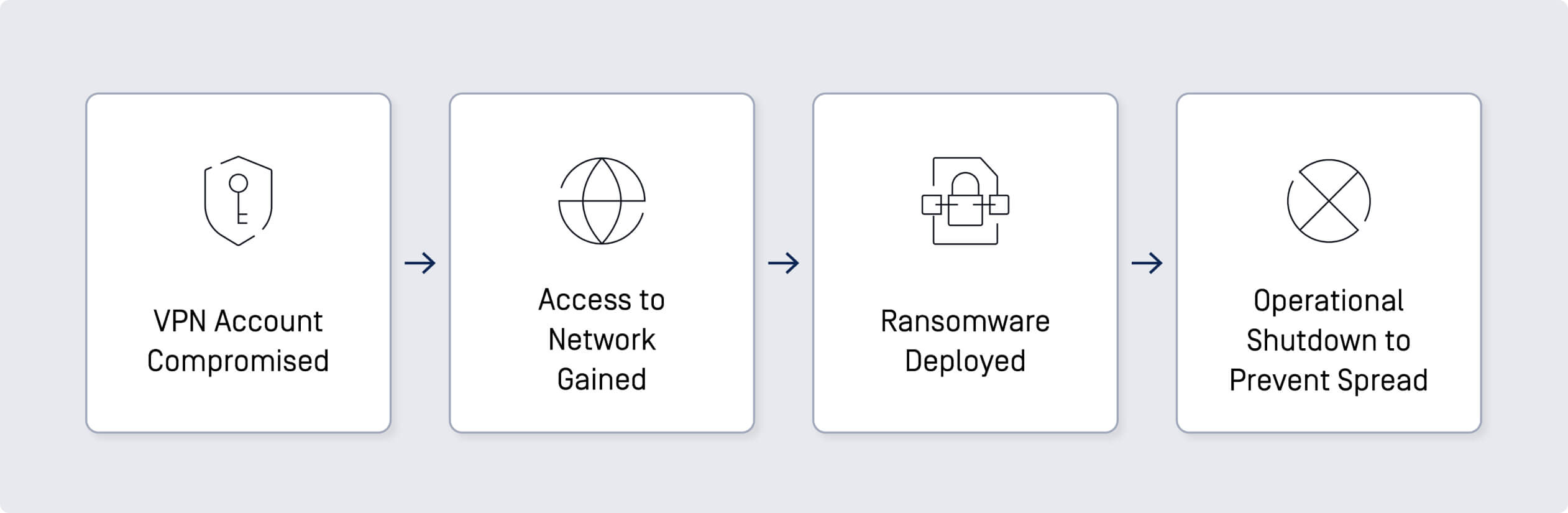

Em maio de 2021, o Colonial Pipeline, um importante oleoduto de combustível nos Estados Unidos, foi atingido por um ataque de ransomware atribuído ao grupo de ransomware DarkSide. Este ataque interrompeu o abastecimento de combustível em todo o leste dos Estados Unidos.

- Conta VPN comprometida: Os atacantes acederam à rede através de uma conta VPN comprometida que já não estava a ser utilizada, mas que continuava ativa.

- Implantação de ransomware: Uma vez dentro, o ransomware encriptou dados na rede, interrompendo as operações do oleoduto.

O ataque levou ao encerramento temporário do oleoduto, provocando uma escassez generalizada de combustível e pondo em evidência as vulnerabilidades das infra-estruturas críticas.

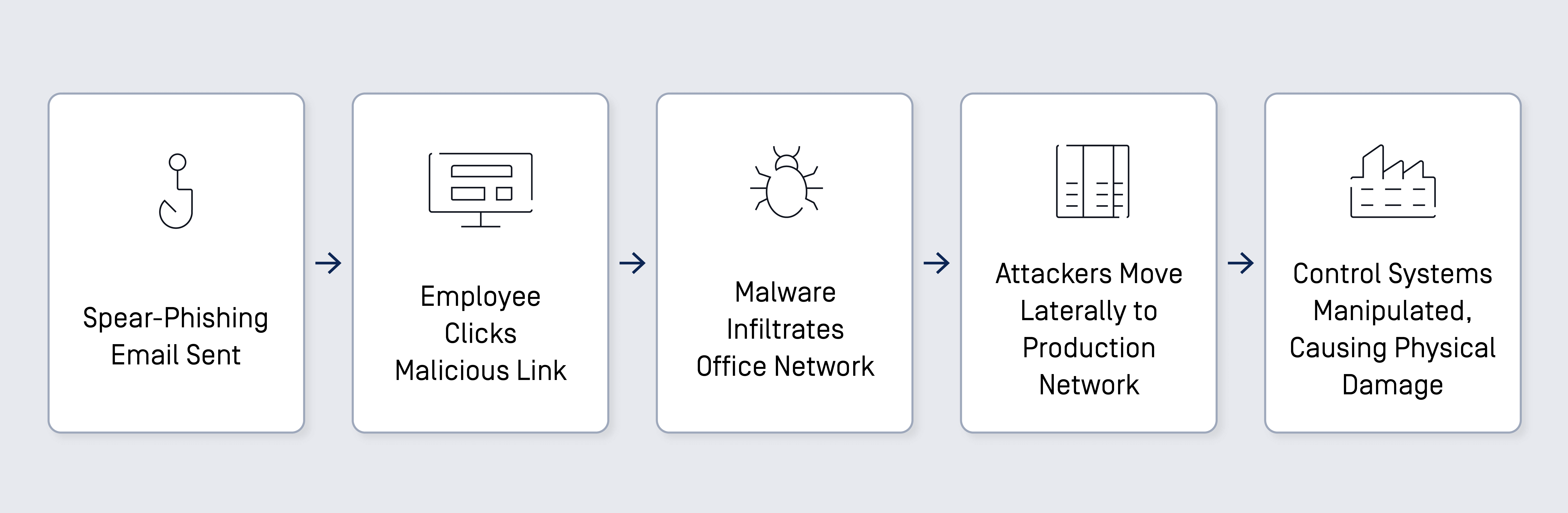

Ataque a uma siderurgia alemã

Em 2014, uma fábrica de aço alemã sofreu danos significativos devido a um ciberataque que perturbou os seus sistemas de controlo. Os atacantes utilizaram e-mails de spear-phishing para obter acesso à rede do escritório da fábrica e depois infiltraram-se na rede de produção.

- E-mails de spear-phishing: Os atacantes enviaram e-mails de spear-phishing aos funcionários, o que levou à instalação de malware na rede do escritório.

- IT Compromisso da rede: Os atacantes deslocaram-se lateralmente da rede do escritório para a rede de produção.

- Manipulação do sistema de controlo: Uma vez dentro da rede de produção, os atacantes obtiveram acesso aos sistemas de controlo, causando danos maciços a um alto-forno.

O ataque causou danos físicos significativos à siderurgia, realçando o potencial devastador dos ciberataques aos sistemas de controlo industrial e a necessidade crítica de medidas robustas de cibersegurança.

Visão geral do vetor de ataque:

Principais conclusões e implicações para a cibersegurança Industrial

Os vectores de ataque comuns nestes incidentes notáveis envolvem frequentemente erros humanos, como cair em e-mails de phishing ou deixar ferramentas de acesso remoto sem segurança. Os suportes físicos, como as unidades USB infectadas e as contas VPN comprometidas, também desempenham um papel significativo nestas violações. Estes pontos de entrada realçam a importância crítica da implementação de uma plataforma de cibersegurança abrangente que proteja contra uma vasta gama de ameaças. Além disso, o papel dos factores humanos nestes ataques sublinha a necessidade de educação e formação contínuas para que os funcionários reconheçam e respondam eficazmente a potenciais ciberameaças. Ao combinar soluções tecnológicas avançadas com programas robustos de desenvolvimento da força de trabalho, as organizações podem aumentar a sua resiliência contra o cenário em evolução das ciberameaças que visam os ambientes ICS/OT.

Irfan Shakeel é um líder de ideias, empresário e formador no domínio da cibersegurança. Atualmente, trabalha como vice-presidente de serviços de formação e certificação em OPSWAT. Irfan permitiu que uma comunidade de mais de 150 mil estudantes entrasse na cibersegurança e fundou anteriormente uma plataforma de formação pioneira chamada eHacking.