File-Based Vulnerability Assessment

Detetar vulnerabilidades de aplicações antes de serem instaladas

A nossa tecnologia File-Based Vulnerability Assessment detecta vulnerabilidades baseadas em aplicações e ficheiros antes de estes serem instalados. Utilizamos a nossa tecnologia patenteada (U.S. 9749349 B1) para correlacionar vulnerabilidades com componentes de software, instaladores de produtos, pacotes de firmware e muitos outros tipos de ficheiros binários, que são recolhidos de uma vasta comunidade de utilizadores e clientes empresariais.

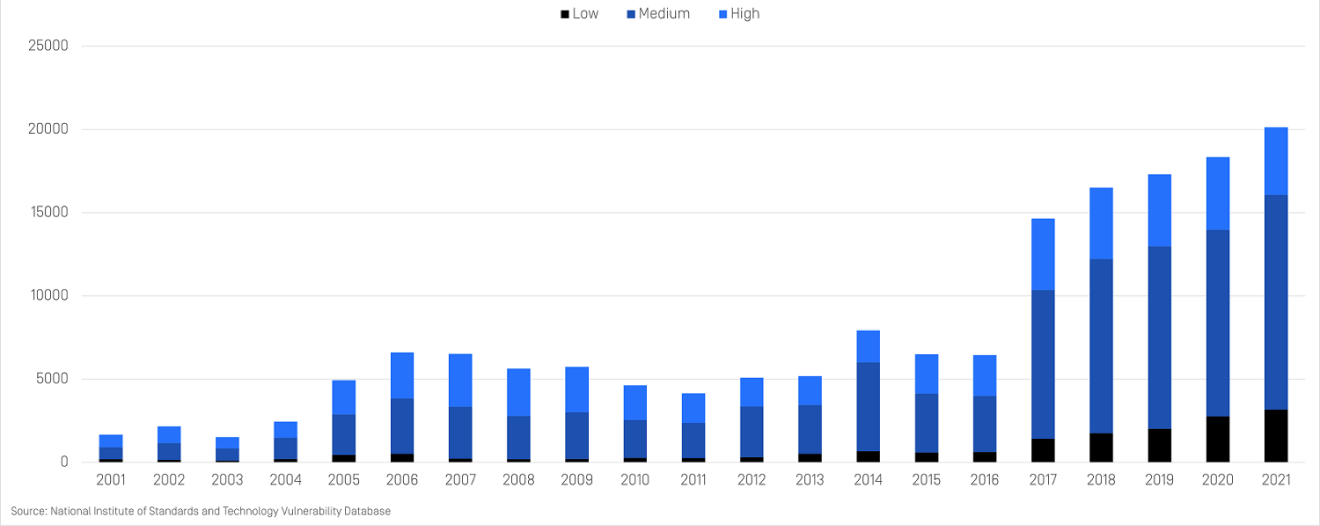

O crescimento das vulnerabilidades Software prolifera

À medida que o software se torna mais complexo, o número de vulnerabilidades das aplicações aumenta. Todos os anos é estabelecido um novo recorde para o número de vulnerabilidades conhecidas, incluindo não só vulnerabilidades do sistema operativo e das aplicações, mas também componentes binários, firmware da Internet das Coisas (IoT) e outras vulnerabilidades baseadas em ficheiros.

18,400

13.62%

Crescimento rápido das vulnerabilidades baseadas em ficheiros

As vulnerabilidades baseadas em ficheiros são uma das categorias de tipos de vulnerabilidade com crescimento mais rápido nos últimos anos.

Avaliação de vulnerabilidades baseada em aplicações e ficheiros

Vulnerabilidades de Software e firmware IOT

As vulnerabilidades do software e do firmware da IdC estão a ganhar importância. Os dispositivos IoT são normalmente concebidos para funções específicas e carecem de precauções de segurança. Evitar que firmware vulnerável seja implantado em dispositivos IoT é uma medida de segurança crítica, dado o rápido crescimento dos dispositivos IoT. A nossa tecnologia de análise de vulnerabilidades é capaz de detetar vulnerabilidades de software antes da sua instalação e implantação.

Mais de um bilião de pontos de dados

As vulnerabilidades associadas a componentes binários específicos são difíceis de detetar com a tecnologia tradicional de análise de vulnerabilidades. A nossa tecnologia inovadora recolheu e analisou mais de mil milhões (e cada vez mais) de pontos de dados de software vulnerável de dispositivos em funcionamento e utiliza estes dados como base para avaliar as vulnerabilidades com base em componentes de software.

Detetar instaladores vulneráveis

Milhões de utilizadores estão expostos a ataques que aproveitam as vulnerabilidades. Detetar e impedir que programas de instalação entrem na sua rede e sejam utilizados para propagar vulnerabilidades é uma das principais práticas recomendadas de cibersegurança.

Avaliar as vulnerabilidades antes de serem implementadas

A maioria das soluções de análise de vulnerabilidades identifica as vulnerabilidades depois de as aplicações já estarem instaladas, o que cria uma janela de deteção que pode ser explorada. OPSWATA tecnologia patenteada da Computer Security File-Based Vulnerability Assessment (U.S. 9749349 B1) avalia e identifica vulnerabilidades através de ficheiros binários que estão associados a componentes vulneráveis ou a versões específicas de aplicações. Dá aos administradores de TI a capacidade de:

- Verificar determinados tipos de software quanto a vulnerabilidades conhecidas antes da instalação

- Analisar os sistemas para detetar vulnerabilidades conhecidas quando os dispositivos estão em repouso

- Examinar rapidamente as aplicações em execução e as respectivas bibliotecas carregadas para detetar vulnerabilidades