É com grande entusiasmo que apresentamos o mais recente marco na resiliência da cibersegurança - MetaDefender Sandbox v1.9.3. Esta versão é um testemunho do nosso compromisso de capacitar as organizações contra ameaças emergentes.

Descompactação e descompilação de Python: Revelando Ameaças Ocultas

Com a inclusão do suporte de descompactação e descompilação de Python para PyInstaller, Nuitka e py2exe, o MetaDefender Sandbox v1.9.3 lança luz sobre itens maliciosos anteriormente ocultos. Ao dissecar e analisar ficheiros Python compilados, as organizações podem descobrir ameaças ocultas e defender-se proactivamente contra elas.

Extração alargada da configuração de malware para suportar a família de malware Cobalt Strike: Combate a ameaças avançadas

O extrator de configuração de malware melhorado suporta agora a família de malware Cobalt Strike (CS). Amplamente utilizadas por agentes de ameaças, as versões crackeadas do CS permitem a implantação de um agente na memória (conhecido como beacon) no hospedeiro da vítima, contornando as interacções do disco. O CS beacon facilita a comunicação de comando e controlo (C2) através de vários protocolos, oferecendo uma infinidade de funcionalidades como o aumento de privilégios, extração de credenciais, movimento lateral e exfiltração de dados.

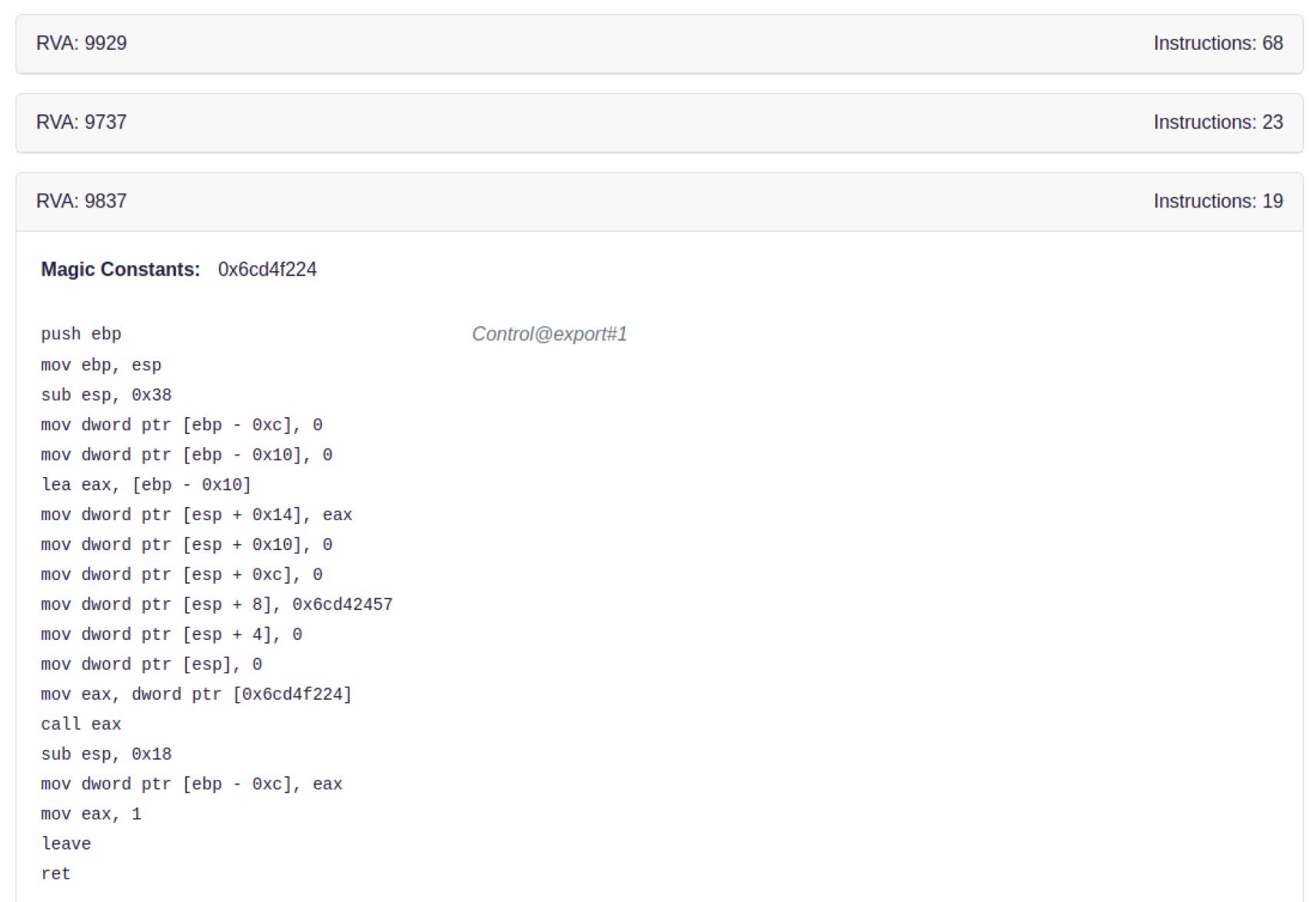

Desmontagem de funções exportadas: Entendendo os binários do Windows

MetaDefender Sandbox vai além da análise superficial, apresentando as funções binárias para ver como o ficheiro se comportaria num ambiente Windows e que funções são executadas. (por exemplo, quando a função exportada está a tentar criar uma rede e abrir um URL malicioso). Agora as organizações podem obter novos conhecimentos sobre o seu comportamento e potenciais riscos, permitindo-lhes tomar decisões de segurança informadas.

Refinamento de indicadores de ameaça: Identificação de actividades suspeitas

O nosso novo indicador de ameaça assinala os ficheiros executáveis com duas secções diferentes com o mesmo nome como medida preventiva; estes nomes de secção iguais podem confundir os motores AV. Esta medida ajuda as organizações a identificar potenciais IOCs antes que estes possam escalar.

Extração de código de macro VBA: Revelando intenções maliciosas em arquivos DWG

A versão inclui a extração de código de macro VBA de ficheiros DWG, proporcionando uma visão mais aprofundada das potenciais ameaças ocultas nos documentos AutoCAD. Os ficheiros AutoCAD podem executar funções "Kill", que podem indicar intenções maliciosas. Ao descobrir código malicioso incorporado em ficheiros DWG para além das palavras-chave de ransomware, as organizações podem mitigar os riscos associados a estes vectores de ataque frequentemente negligenciados.

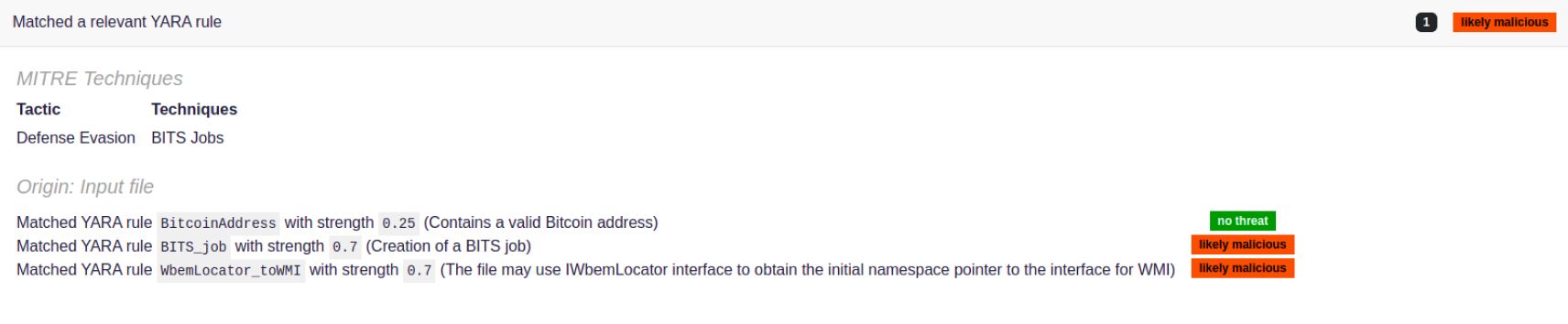

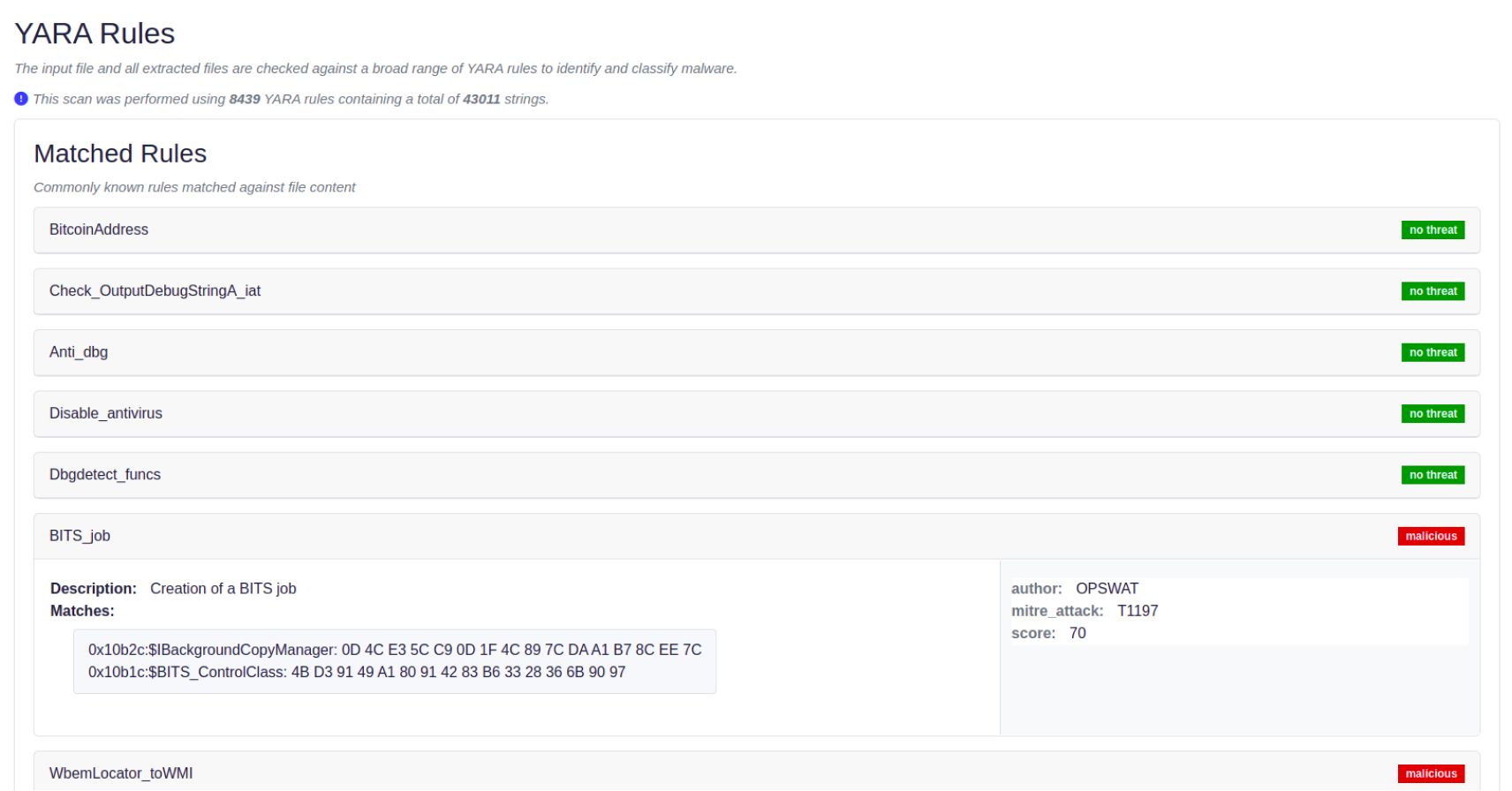

Mapeamento de técnicas de ataque e choque do MITRE: Alinhamento com os padrões da indústria

MetaDefender Sandbox suporta agora o mapeamento de técnicas MITRE Att&ck a partir de metadados de regras YARA. Ao alinharem-se com as normas da indústria, as organizações podem melhorar as suas capacidades de threat intelligence .

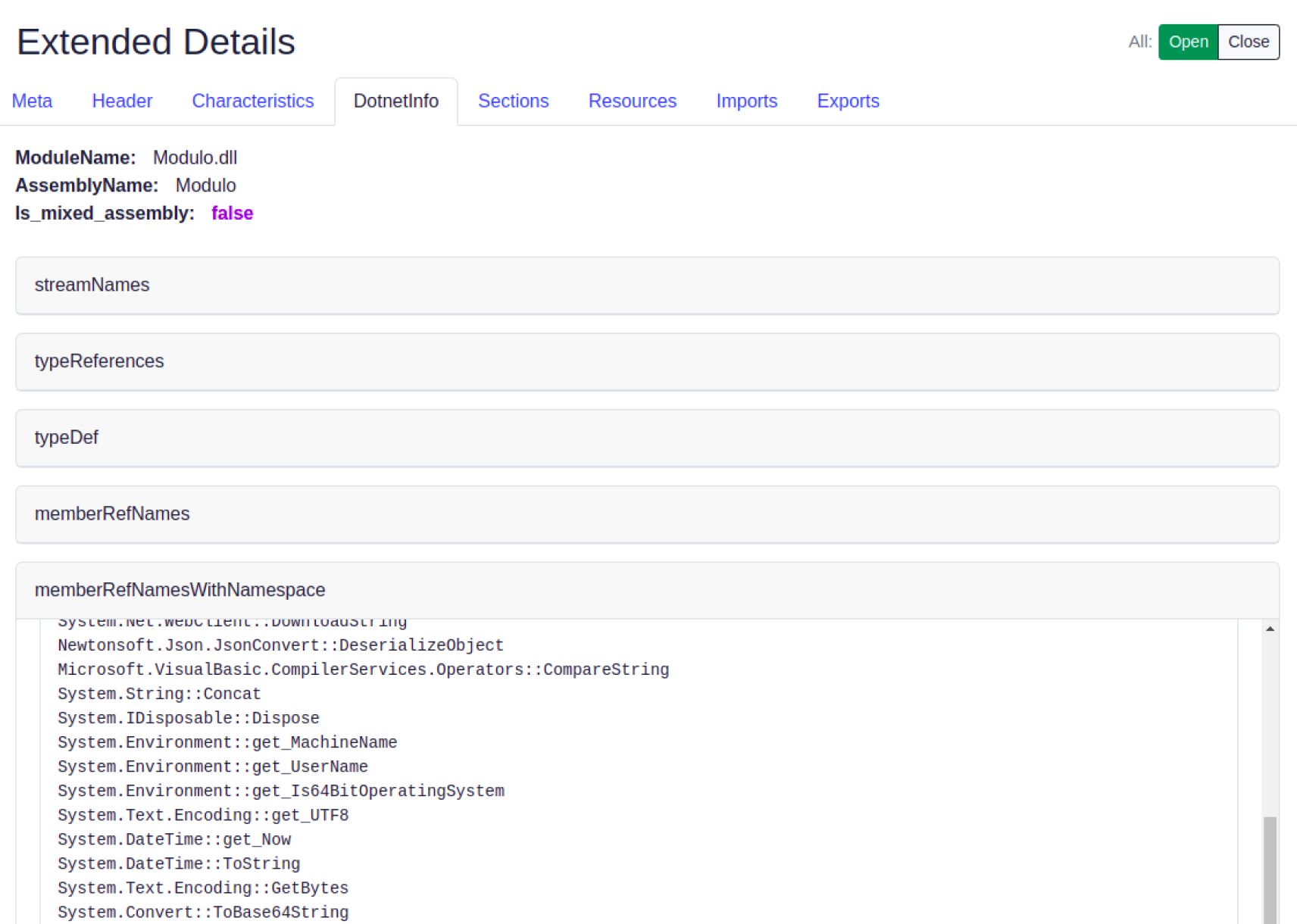

Novo separador DotnetInfo na secção de detalhes do ficheiro para executáveis .NET

O novo separador DotInfo atende diretamente às especificidades do Dotnet, facilitando a desmontagem e fornecendo informações valiosas sobre as funcionalidades. O nosso Sandbox possui o seu próprio conjunto de indicadores, desde acções decisivas como "Killing" e manobras subtis como "Sleep" para processos, até evasões estratégicas como "Load" para evitar a deteção estática.

Melhorias administrativas: Racionalização das operações

Para além das capacidades avançadas de deteção de ameaças, o MetaDefender Sandbox v1.9.3 apresenta melhorias administrativas destinadas a simplificar as operações e a melhorar a eficiência. Desde o tratamento melhorado de proxy até à gestão melhorada de filas, estas funcionalidades asseguram um funcionamento suave e contínuo do ambiente de sandbox.

Integração do MISP

Esta integração introduz melhorias significativas na partilha estruturada de threat intelligence, permitindo às organizações gerir proactivamente as suas medidas de prevenção.

Além disso, em resposta à crescente procura, criámos uma nova função de Auditor que responde à necessidade de uma função administrativa "só de leitura", proporcionando permissões mais flexíveis e visibilidade em toda a plataforma.

Para mais informações sobre estas alterações e actualizações, consulte as notas de lançamento de MetaDefender Sandbox v1.9.3.