O compromisso da OPSWAT para com o avanço da cibersegurança assume o palco global quando dois dos nossos principais analistas de deteção de ameaças, Daniel Ruiz A e Roland Győrffi da MetaDefender Sandbox Team, apresentam uma investigação inovadora na HackBCN e na BSides Budapest.

Siga a sua viagem pela Europa, que destaca a dedicação envolvida, englobando uma rigorosa engenharia inversa, uma narrativa técnica convincente e discussões aprofundadas com a comunidade de cibersegurança.

Conheça os oradores

Daniel Ruiz A

Daniel, que trabalha em Espanha, é um analista de malware apaixonado pela engenharia inversa e pela investigação de ameaças. A investigação de ameaças anteriores revelou adversários que se alimentam de outros adversários - sim, atacantes que visam outros atacantes.

Roland Győrffi

Oriundo da Hungria, Roland é outra força da equipa, combinando a sua experiência em desenvolvimento de jogos com engenharia inversa de malware profissional. Roland concentra-se na forma como o malware sofisticado se esconde dentro de pacotes de software legítimos - especialmente para instaladores MSI.

Chegadas, primeiras impressões e contactos pré-conferência

16 de maio - HackBCN, Barcelona

Dani chegou à vibrante cidade de Barcelona para a HackBCN - uma conferência de base realizada num cinema animado. Mais do que um local, era um espaço cheio de energia jovem e discussões de vanguarda. As ligações de Daniel eram profundas aqui - partilhando conhecimentos sobre malware com investigadores de malware conhecidos como Sergi Álvarez (autor de Radare2) e Marc Rivero (Kaspersky).

21 de maio - BSides BUD, Budapeste

No início do seu compromisso em Budapeste, Roland e Dani participaram num evento pré-conferência apenas para convidados. Realizado no Cyber Islands, um local único transformado pela IVSZ e pela Hacktivity, o serão promoveu ligações valiosas entre oradores e profissionais da cibersegurança. Este encontro facilitou o estabelecimento de contactos entre os oradores e os especialistas em cibersegurança, com questionários interessantes e bebidas locais, estabelecendo um tom de colaboração antes das principais sessões da conferência.

Hacking the Spotlight: Palestras técnicas de grande impacto

Palestra do Roland: Para além da extração - Dissecando ficheiros MSI maliciosos

Na BSides Budapest, Roland apresentou ao público o potencial enganador dos ficheiros Microsoft Installer (MSI). Utilizando a sua ferramenta de código aberto msiparse, demonstrou como os autores de malware incorporam payloads e scripts nos ficheiros de instalação, contornando as defesas tradicionais. Ele apresentou amostras do mundo real e técnicas de análise práticas, deixando os participantes com insights e ferramentas.

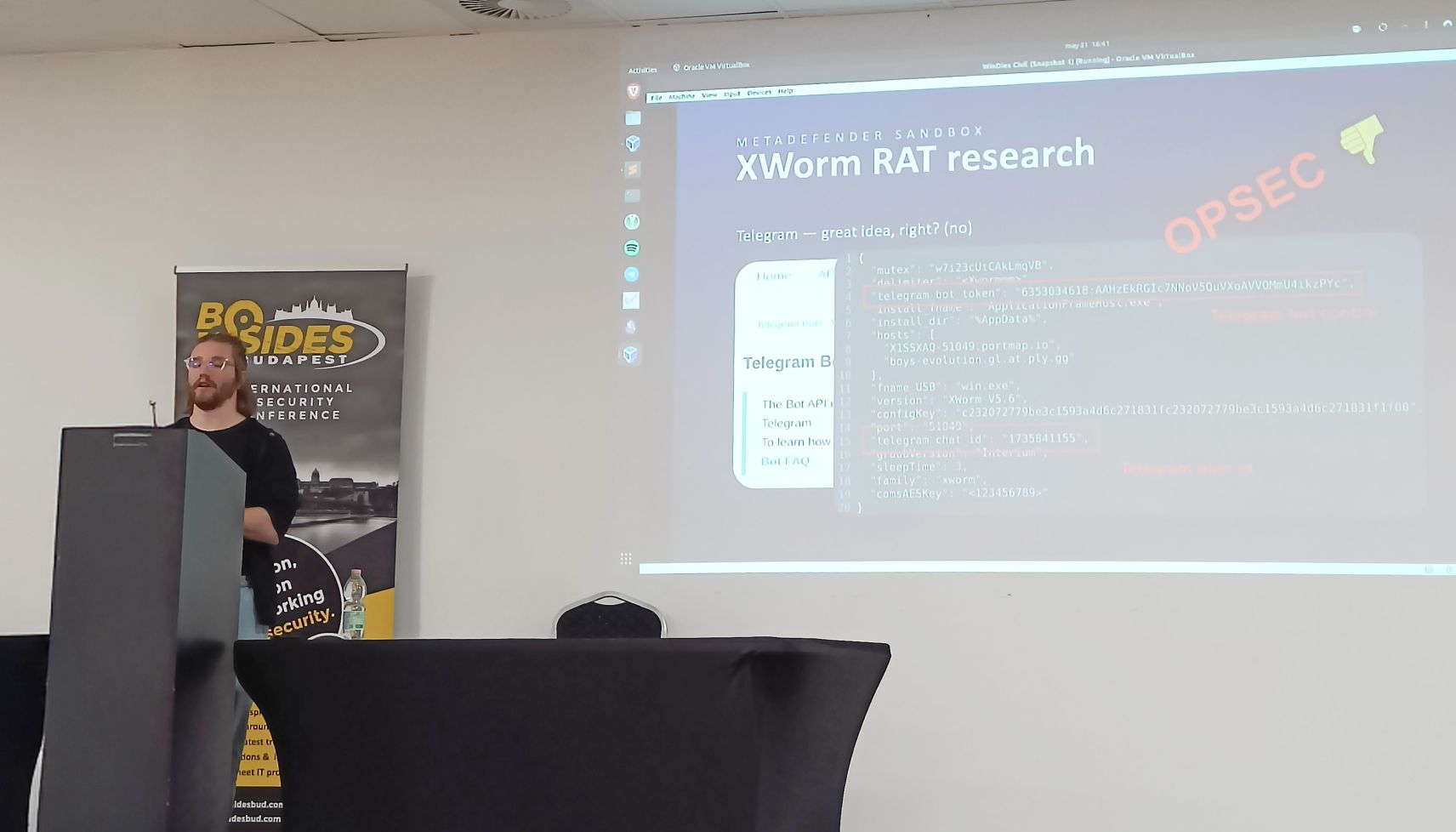

Palestra do Daniel: Descobrindo o atacante dos atacantes

Tanto em Barcelona como em Budapeste, Daniel expôs uma história louca do submundo do malware: como os agentes de ameaças que distribuíam o malware XWorm estavam eles próprios a ser infectados por um construtor trojanizado que continha o Millenium RAT. Um caso em que os predadores se tornaram presas devido a falhas de OPSEC. A palestra seguiu o caminho da investigação desde os fóruns clandestinos até aos servidores C2 do Telegram, revelando centenas de agentes de ameaças infectados.

Nos bastidores: Notas de campo

Não se tratava de marketing ou de promoção dos nossos produtos - tratava-se de partilha de conhecimentos. O facto de podermos estar em contacto com os nossos colegas, trocar ideias e histórias com comida e conversas até tarde da noite foi tão valioso como as próprias apresentações. Foi um privilégio conhecer profissionais tão bons.

Daniel Ruiz AAnalista de Malware Sénior na OPSWAT - MetaDefender Sandbox Team

Conferências como estas não são apenas palcos. São grupos de reflexão para explorar as últimas informações sobre ameaças. Aprende-se tanto com as conversas de corredor como com os diapositivos.

Roland GyőrffiAnalista de Malware na OPSWAT - MetaDefender Sandbox Team

Um grande destaque foi a mesa redonda pós-conferência, onde Roland e Daniel se sentaram com outros oradores e um funcionário do governo húngaro responsável pela cibersegurança para discutir as tendências das ameaças nacionais e a colaboração transfronteiriça.

Snaps de viagens e clips de conferências

Desde viagens de comboio pela Hungria a auditórios iluminados a néon em Espanha, a sua viagem foi repleta de grandes momentos. Os instantâneos favoritos incluem:

Destaques do painel BSidesBUD com vozes confiáveis da indústria

Roland a fazer uma demonstração do código malicioso aos participantes a meio da apresentação (sim, com demonstrações ao vivo!)

Mestres e colegas do malware: Confronto CTF na BSidesBUD

Do malware ao metal: Nossos analistas de ameaças lidam com o mundo real de arrombamento de fechaduras

Reflexões finais

Estas viagens não foram apenas apresentações - foram testemunhos da visão da OPSWATem ação. Partilhar investigação original sobre malware, aprender com os colegas e amplificar as vozes dos especialistas técnicos é o que faz avançar a indústria.

Uma palavra que resume tudo para os dois analistas? "Pesquisa".

Porque, no final, é isso que alimenta a inovação, a comunidade e a defesa da cibersegurança.